Linux 安全技巧,保护你的系统免受威胁?Linux系统如何防黑客入侵?Linux怎样防黑客?

,Linux系统虽以安全著称,但仍需主动防护。**基础措施**包括:定期更新系统补丁(sudo apt update && sudo apt upgrade),关闭不必要的端口与服务(使用netstat或ufw防火墙),禁用root远程登录,改用SSH密钥认证。**强化安全**可部署Fail2Ban防暴力破解,配置SELinux/AppArmor强制访问控制,启用日志监控(如journalctl)。**用户层面**需遵循最小权限原则,避免使用sudo执行高风险命令,并对敏感文件设置chmod 600权限,定期备份数据、使用ClamAV扫描恶意软件,以及审计系统漏洞(如OpenVAS)能有效降低风险,综合多层防护策略可显著提升系统抗攻击能力。

Linux系统安全加固全指南

核心安全原则

Linux系统虽以安全性著称,但主动防御体系不可或缺。必须实施的六大核心措施包括:

- 持续更新机制 - 定期更新系统及软件包,及时修补安全漏洞

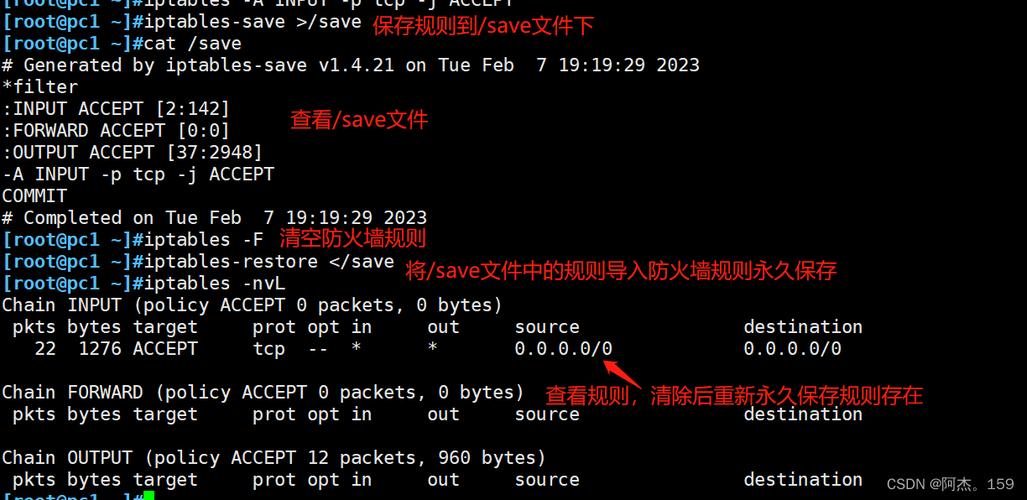

- 网络边界控制 - 配置防火墙(UFW/iptables/firewalld)严格限制非必要端口访问

- 认证体系强化 - 禁用root远程登录,强制SSH密钥认证并修改默认端口(建议>1024)

- 入侵防御系统 - 部署Fail2Ban等工具防御暴力破解,配置自动封禁机制

- 强制访问控制 - 启用SELinux或AppArmor实现最小权限原则

- 安全审计制度 - 定期检查用户权限、分析系统日志(重点关注/var/log/secure等)

增强防护建议:

- 实施密码复杂度策略(使用pam_cracklib)

- 全盘加密方案(LUKS2加密+TPM2.0绑定)

- 关键服务容器化隔离(Docker/Kubernetes)

- 建立多层防御体系(网络层+主机层+应用层)

系统更新管理规范

跨发行版更新方案

# RHEL/CentOS (DNF/YUM) sudo dnf upgrade --refresh && sudo dnf autoremove # Arch Linux (Pacman) sudo pacman -Syu --noconfirm && paccache -rk1 # openSUSE (Zypper) sudo zypper patch --with-update --auto-agree-with-licenses

自动化更新实现

Ubuntu/Debian方案:

sudo apt install unattended-upgrades apt-listchanges sudo dpkg-reconfigure -plow unattended-upgrades

配置示例(/etc/apt/apt.conf.d/50unattended-upgrades):

Unattended-Upgrade::Mail "admin@example.com"; Unattended-Upgrade::Remove-Unused-Kernel-Packages "true"; Unattended-Upgrade::Automatic-Reboot "true"; Unattended-Upgrade::Automatic-Reboot-Time "04:00";

RHEL/CentOS方案:

sudo dnf install dnf-automatic sudo systemctl enable --now dnf-automatic-install.timer

配置建议(/etc/dnf/automatic.conf):

[commands] upgrade_type = security random_sleep = 300 network_online_timeout = 60 download_updates = yes apply_updates = yes

权限管理体系进阶

精细化sudo控制

# 审计现有sudo权限 sudo grep -r "^[^#].*ALL=(ALL)" /etc/sudoers.d/ # 创建管理组 sudo groupadd sysadmins sudo usermod -aG sysadmins adminuser # 细粒度授权示例 visudo -f /etc/sudoers.d/admin-policies

授权策略示例:

# 时间限制访问 User_Alias NIGHT_ADMINS = %shiftadmins Cmnd_Alias MAINTENANCE = /usr/bin/systemctl restart *, /usr/bin/apt update NIGHT_ADMINS ALL=(ALL) MAINTENANCE, !/usr/bin/passwd root Defaults:NIGHT_ADMINS !authenticate, timestamp_timeout=30

账户生命周期管理

# 密码策略强化

sudo apt install libpam-pwquality

sudo tee /etc/security/pwquality.conf <<EOF

minlen = 12

dcredit = -1

ucredit = -1

ocredit = -1

lcredit = -1

EOF

# 自动过期检测

sudo chage -l $(awk -F: '$7=="/bin/bash"{print $1}' /etc/passwd)

防火墙深度配置

UFW高级应用

# 应用层防护 sudo ufw allow proto tcp from 192.168.1.0/24 to any port 443 app 'HTTPS' # 速率限制 sudo ufw limit proto tcp from any to any port 22 comment 'SSH brute force protection' # 日志分析 sudo ufw logging on high sudo tail -f /var/log/ufw.log | grep -E '\[UFW BLOCK\]'

Firewalld富规则示例

# 时间条件访问 sudo firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.1.100" port port="3306" protocol="tcp" accept' --timeout=300 # 动态黑名单 sudo firewall-cmd --permanent --new-ipset=blacklist --type=hash:ip sudo firewall-cmd --permanent --zone=drop --add-source=ipset:blacklist

SSH安全加固方案

多因素认证实现

# 安装Google Authenticator sudo apt install libpam-google-authenticator sudo tee -a /etc/pam.d/sshd <<EOF auth required pam_google_authenticator.so EOF # 修改sshd_config echo "AuthenticationMethods publickey,keyboard-interactive" | sudo tee -a /etc/ssh/sshd_config

证书认证优化

# 生成抗量子计算密钥

ssh-keygen -t ed25519 -a 100 -f ~/.ssh/id_ed25519 -C "mfa-$(date +%Y%m%d)"

# 客户端配置示例 (~/.ssh/config)

Host critical-server

HostName 10.0.0.1

User admin

Port 22222

IdentityFile ~/.ssh/id_ed25519

ProxyJump bastion-host

ServerAliveInterval 60

TCPKeepAlive yes

文件系统防护体系

高级ACL管理

# 递归设置Web目录权限

sudo setfacl -R -m u:www-data:r-x /var/www/html

sudo setfacl -R -m d:u:www-data:r-x /var/www/html

# 审计SUID文件

sudo find / -xdev -perm -4000 -type f -exec ls -la {} \; | awk '{print $9}' | xargs -I {} sh -c 'echo -n "{}: "; rpm -qf {} || dpkg -S {}'

实时入侵检测

# 安装AIDE sudo apt install aide sudo aideinit --yes sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db # 每日自动检查 echo "0 5 * * * root /usr/bin/aide --check" | sudo tee /etc/cron.daily/aide-check

安全监控与响应

集中式日志方案

# Rsyslog加密传输

sudo tee -a /etc/rsyslog.conf <<EOF

module(load="omrelp")

action(type="omrelp" target="logserver.example.com" port="20514" tls="on"

tls.caCert="/etc/ssl/certs/ca-cert.pem"

tls.myCert="/etc/ssl/certs/client-cert.pem"

tls.myPrivKey="/etc/ssl/private/client-key.pem")

EOF

实时告警系统

# 使用swatch监控关键事件

sudo apt install swatch

cat > /etc/swatchrc <<'EOF'

watchfor /authentication failure|invalid user|BREAK-IN ATTEMPT/

throttle 00:00:30

exec "/usr/local/bin/send_alert.sh $0"

EOF

备份恢复策略

版本化备份方案

# 使用BorgBackup

borg init --encryption=repokey /backup/repo

borg create --stats --progress /backup/repo::'{hostname}-{now}' /etc /home

# 自动清理策略

borg prune --keep-daily 7 --keep-weekly 4 --keep-monthly 12 /backup/repo

灾难恢复演练

# 创建恢复镜像 sudo dd if=/dev/sda bs=4M | gzip > /backup/system-$(date +%Y%m%d).img.gz # 验证备份完整性 gzip -cd /backup/*.img.gz | sha256sum > /backup/checksums.sha256

合规性审计

CIS基准实施

# 使用OpenSCAP

sudo apt install openscap-scanner scap-security-guide

sudo oscap xccdf eval --profile xccdf_org.ssgproject.content_profile_cis \

--results /var/log/scan-results.xml \

--report /var/log/scan-report.html \

/usr/share/xml/scap/ssg/content/ssg-ubuntu2204-ds.xml

持续合规监控

# 使用Osquery sudo apt install osquery sudo osqueryd --config-path /etc/osquery/osquery.conf --verbose

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。