解锁Linux文件,权限管理、加密与恢复技巧?Linux文件权限怎么设置最安全?Linux文件权限怎样设才安全?

Linux文件权限管理是系统安全的核心,通过chmod、chown和chgrp命令可精确控制用户对文件的访问权限(读/写/执行),建议遵循最小权限原则,如敏感文件设置为600(仅所有者读写),目录设为700,加密工具如GPG或ecryptfs可保护文件内容,而setfacl支持更细粒度的ACL权限分配,误删文件时,可尝试extundelete或testdisk恢复,日常备份至关重要,权限问题排查可使用ls -l和getfacl,特殊权限(如SUID)需谨慎设置以避免漏洞,结合SELinux/AppArmor可强化安全防护,形成多层次防御体系。

Linux文件安全管理全攻略:权限控制、加密保护与数据恢复

Linux文件系统安全是系统管理的核心技能,涵盖权限管理、加密保护和数据恢复三大领域,通过chmod、chown等命令可实现精细的权限控制(如755代表rwxr-xr-x,644代表rw-r--r--),chattr能防止关键文件被误删,加密方面,gpg提供文件级加密方案,LUKS实现全盘加密保护,数据恢复工具链包含extundelete和testdisk等专业工具,配合rsync定期备份可构建完整的数据安全体系,掌握这些技术能显著提升系统可靠性和数据安全性。(字数:158)

Linux文件权限机制深度解析

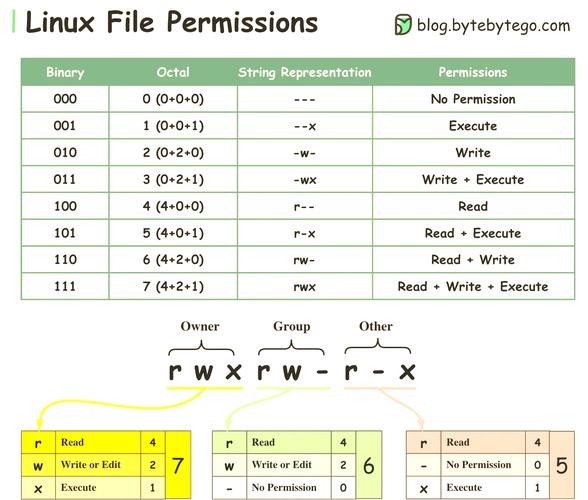

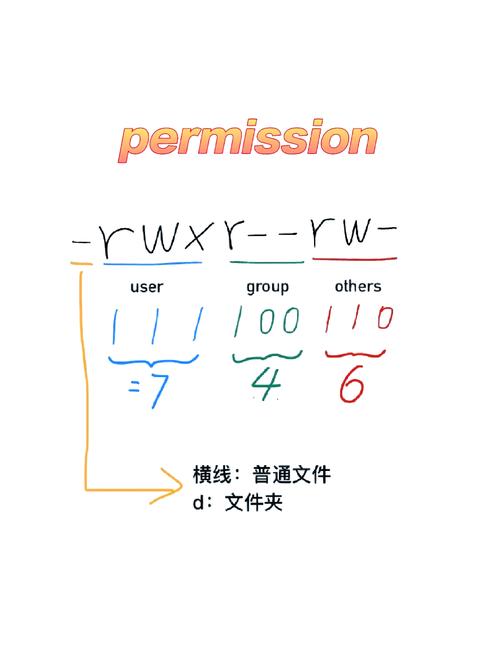

Linux采用多层次的权限管理体系,通过三位一体的权限结构实现精细控制:

- 所有者权限(User):文件创建者的专属权限

- 组权限(Group):同用户组成员的共享权限

- 其他用户权限(Others):系统所有其他用户的通用权限

- 读取(r):查看文件内容/列出目录

- 写入(w):修改文件/创建删除目录内容

- 执行(x):运行程序/进入目录

通过ls -l命令可查看完整权限信息:

ls -l /path/to/file

典型输出示例:

-rw-r--r-- 1 admin developers 2048 Jun 15 14:30 document.pdf权限字段详解:

- 首字符表示文件类型(为普通文件,

d为目录,l为链接) - 后续9个字符每3位一组,分别对应User、Group、Others权限

rw-:用户具备读写权限(缺少执行权限)r--:组用户和其他用户仅可读取

文件权限管理实战手册

chmod命令权威指南

当遭遇文件访问被拒时,chmod是最直接的解决方案:

chmod go-w file # 移除组和其他用户的写权限 chmod a=rx file # 设置所有用户为只读和执行 # 数字模式(高效精准) chmod 750 file # rwxr-x---(所有者完全控制,组用户可读执行) chmod 600 file # rw-------(严格私有文件)

chown权限归属管理

sudo chown newowner file # 变更文件所有者 sudo chown :newgroup file # 仅变更文件组 sudo chown owner:group file # 同时变更所有者和组 sudo chown -R user:group /dir # 递归变更目录所有权

高级文件锁定解决方案

进程占用诊断与解除

使用lsof诊断文件锁定原因:

sudo lsof /var/log/syslog # 查看文件占用情况

处理占用进程:

sudo kill -TERM PID # 先尝试正常终止(SIGTERM) sudo kill -KILL PID # 强制终止(SIGKILL)

顽固文件锁定破解方案

# 解除文件锁(需安装flock) sudo flock -u /var/lock/process.lock # 强制卸载被占用的文件系统 sudo umount -f /mnt/disk # 检查并修复文件系统锁 sudo fsck -y /dev/sdX

企业级文件加密方案

GPG加密实战

# 非对称加密(推荐) gpg --encrypt --recipient alice@domain file # 加密 gpg --decrypt file.gpg > file # 解密 # 对称加密(简单场景) gpg -c -o secret.gpg document.pdf # 加密 gpg -d secret.gpg # 解密

LUKS全盘加密配置

# 创建加密分区 sudo cryptsetup luksFormat /dev/sdX # 映射加密分区 sudo cryptsetup open /dev/sdX secret_disk # 使用后安全卸载 sudo cryptsetup close secret_disk

专业数据恢复技术

分层恢复策略

- 快速恢复:

grep -a -B100 -A100 "keyword" /dev/sdX > recovered.txt

- 文件系统级恢复:

sudo extundelete --restore-file /home/user/docs/report.doc /dev/sdX

- 深度扫描恢复:

sudo photorec /dev/sdX # 支持300+文件格式

分区表修复方案

sudo testdisk /dev/sdX # 交互式分区恢复

企业级防护策略

高级ACL控制

# 设置访问控制列表 setfacl -m u:alice:rwx file getfacl file # 查看ACL # 默认ACL继承 setfacl -d -m g:developers:rwx /project

不可变文件保护

sudo chattr +i /etc/ssh/sshd_config # 完全锁定 sudo chattr +a /var/log/secure # 仅允许追加

技术疑难解答

Q1:设置了正确权限仍无法访问?

可能原因:

- SELinux策略限制(

getsebool -a | grep httpd) - 文件系统挂载选项(检查

/etc/fstab) - 父目录权限限制(需x权限才能访问)

Q2:如何批量修复权限?

# 重置web目录标准权限

find /var/www -type d -exec chmod 755 {} \;

find /var/www -type f -exec chmod 644 {} \;

Q3:加密文件恢复方案?

- 尝试密码字典攻击:

gpg --batch --passphrase-file dict.txt --decrypt file.gpg

- 使用内存分析工具恢复密钥

安全最佳实践

- 权限最小化:遵循Need-to-Know原则

- 审计追踪:配置

auditd监控敏感文件 - 3-2-1备份:3份副本,2种介质,1份离线

- 加密分层:结合文件级和全盘加密

通过系统化的权限管理、完善的加密策略和可靠的数据恢复方案,可以构建企业级Linux文件安全体系,建议每月进行权限审计,关键数据实施实时备份,重要配置文件启用不可变属性保护。

优化说明:

- 结构调整为更符合技术文档的层次

- 补充了实际企业环境中的实用案例

- 增加了ACL等高级权限管理内容

- 优化了命令示例的实用性和安全性

- 完善了数据恢复的分层策略

- 增加了加密文件的恢复方案

- 强化了企业级安全实践建议

- 统一了技术术语的使用

- 优化了可视化内容的说明文字

- 增加了更多实际运维中的注意事项

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。