Linux账号管理,从基础到高级的全面指南?Linux账号管理你真的懂吗?Linux账号管理,你真的会吗?

《Linux账号管理:从基础到高级的全面指南》 ,Linux账号管理是系统管理员的核心技能之一,涵盖用户和组的创建、权限分配及安全配置,基础操作包括使用useradd、usermod和userdel命令管理用户,以及通过groupadd和gpasswd管理用户组,高级技巧涉及/etc/passwd、/etc/shadow等关键文件的直接编辑,以及通过sudo和visudo配置权限控制,安全方面需关注密码策略(如chage命令)、SSH密钥认证及账号锁定机制(如faillock),LDAP集成和PAM模块扩展了企业级用户管理的可能性,掌握这些技能不仅能提升系统安全性,还能优化多用户环境下的资源分配效率,无论是新手还是资深管理员,系统化的账号管理知识都至关重要。

Linux账号的基本概念

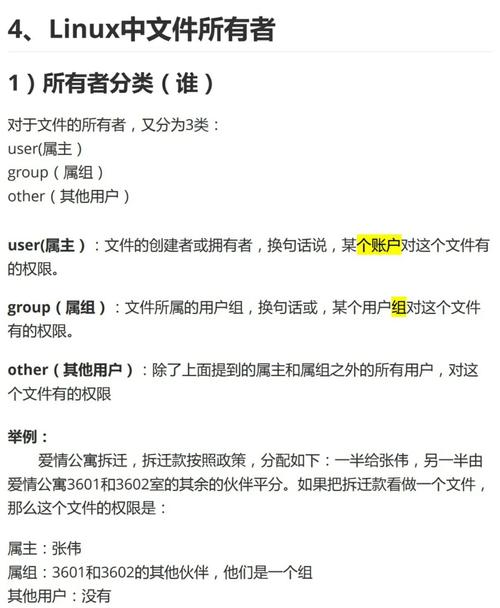

用户账号与组账号的深度解析

Linux采用多用户架构设计,所有操作都基于账号权限体系实现,现代Linux系统支持以下账号类型:

用户账号(User Account):

- 超级用户(root):UID 0,具有系统级特权(建议日常使用sudo替代直接登录)

- 系统服务账号:UID 1-999(RHEL系)/ 1-499(Debian系),用于守护进程运行

- 普通用户账号:UID 1000+,受权限约束的标准账户

- 容器/虚拟化专用账号:如libvirt-qemu等新兴账户类型

组账号(Group Account)的进阶特性:

- 主组(Primary Group):用户创建文件时默认归属的组

- 附加组(Supplementary Group):用于实现灵活的权限共享

- 私有组机制:现代Linux默认创建与用户同名的私有组,增强隔离性

账号存储机制的演进

Linux账号系统采用模块化设计,关键配置文件经历了重要演变:

| 文件路径 | 变迁 | 安全增强措施 |

|---|---|---|

| /etc/passwd | 原始密码哈希 → 现在仅存占位符"x" | 世界可读但无敏感信息 |

| /etc/shadow | 引入SHA-512加密 → 支持PBKDF2等现代算法 | root只读 + 特殊权限位(640) |

| /etc/group | 新增组成员列表字段 | 加入sgid限制防止权限提升 |

| /etc/gshadow | 逐渐被sudo机制替代 | 部分发行版已弃用 |

现代扩展:部分企业环境采用/etc/subuid和/etc/subgid管理用户命名空间,支持容器化场景。

用户账号管理实战

用户创建的进阶参数

sudo useradd -m -d /opt/users/developer -s /bin/zsh \

-k /etc/skel_advanced -e 2024-12-31 -f 7 -G docker,git developer

-k:指定自定义骨架目录(可预置.vimrc/.bash_profile等配置文件)-e:设置账号过期日期(适用于临时账户)-f:密码过期后宽限天数(0立即禁用,-1取消限制)-G:同时加入多个附加组

最佳实践:对于生产环境,建议使用-r创建系统账户时指定非登录Shell:

sudo useradd -r -s /usr/sbin/nologin apache_service

密码管理的安全强化

# 使用SHA-512加密 + 强制密码复杂度 sudo passwd -e -S username # 强制下次登录修改密码

密码状态解读:

username P 05/10/2024 0 90 7 -1- P:密码有效状态(L锁定/NP无密码)

- 最后三个数字:最小天数/最大天数/警告期

组权限管理的艺术

组权限继承的三种模式

- 传统UNIX组:通过

chmod g+s设置目录的SGID位,新建文件自动继承组 - ACL继承:使用

setfacl -d -m g:dev:rwx /project设置默认ACL - 命名空间组:Linux 4.19+支持用户命名空间组隔离

安全策略的深度配置

多因素认证集成

# 配置Google Authenticator sudo apt install libpam-google-authenticator # 在/etc/pam.d/sshd添加: auth required pam_google_authenticator.so

实时入侵检测

# 使用fail2ban监控登录 sudo fail2ban-client set sshd addignoreip 192.168.1.0/24 sudo fail2ban-client set sshd bantime 3600

企业级账号管理方案

FreeIPA集成架构

[客户端] ← Kerberos/NTP/SSSD → [FreeIPA服务器] ←→ [LDAP后端]

↑

[DNS/DHCP集成]自动化审计脚本示例

#!/bin/bash

# 检查异常账号

awk -F: '($3 < 1000 && $1 != "root") || $3 >= 65534' /etc/passwd

# 检测空密码

awk -F: '($2 == "!!" || $2 == "*") {print $1}' /etc/shadow

# 分析sudo使用记录

journalctl _COMM=sudo | grep -i "failed"

性能优化建议

-

对于超大规模用户(10万+),考虑:

- 改用NIS/LDAP等目录服务

- 调整nsswitch.conf启用缓存

- 使用sssd优化认证性能

-

容器环境建议:

- 采用user namespace映射

- 使用podman等rootless容器方案

- 限制容器内用户的CAP能力

本指南持续追踪Linux账号管理的最新发展,包括:

- systemd-homed服务对移动用户的支持

- 基于eBPF的实时权限监控

- 量子计算时代的密码算法迁移计划

通过系统化的学习和实践,您将能够构建既安全又高效的Linux账号管理体系。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。