Linux进程更改,深入理解进程管理与操作?如何高效管理Linux进程?Linux进程管理有哪些诀窍?

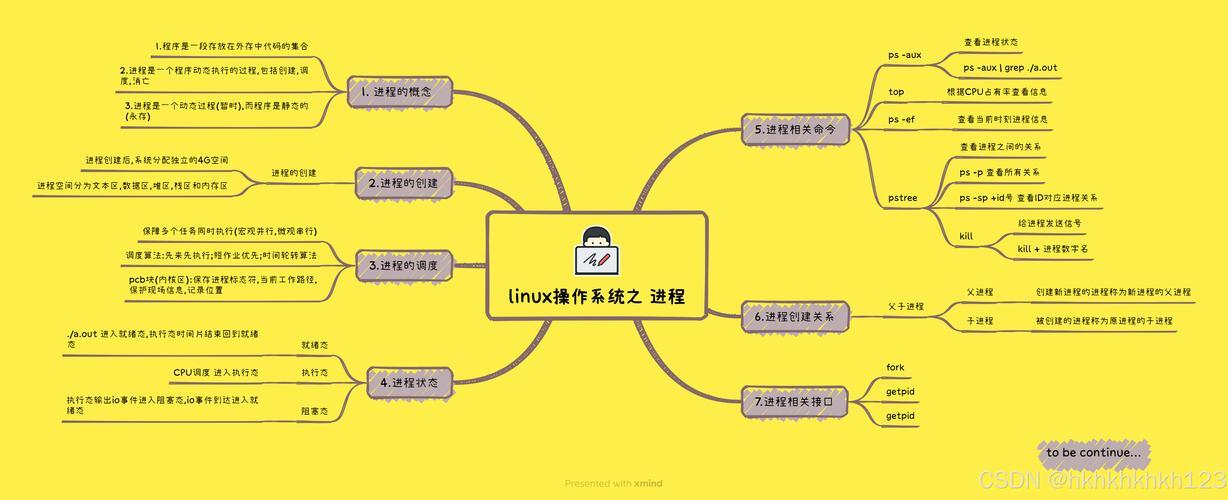

Linux进程管理是系统运维的核心技能之一,涉及进程的创建、终止、优先级调整及资源监控,通过命令如ps、top、kill及nice,用户可以查看实时进程状态、终止异常任务或调整CPU占用,高效管理需结合cron定时任务、systemd服务单元及后台进程(&/nohup),同时利用htop等工具可视化资源分配,理解进程生命周期(如fork-exec机制)、信号处理(如SIGTERM与SIGKILL差异)及进程间通信(IPC)能优化系统性能,对于高负载场景,可结合cgroups限制资源或通过strace诊断瓶颈,从而提升稳定性和响应效率。

Linux进程管理深度解析

进程管理核心概念

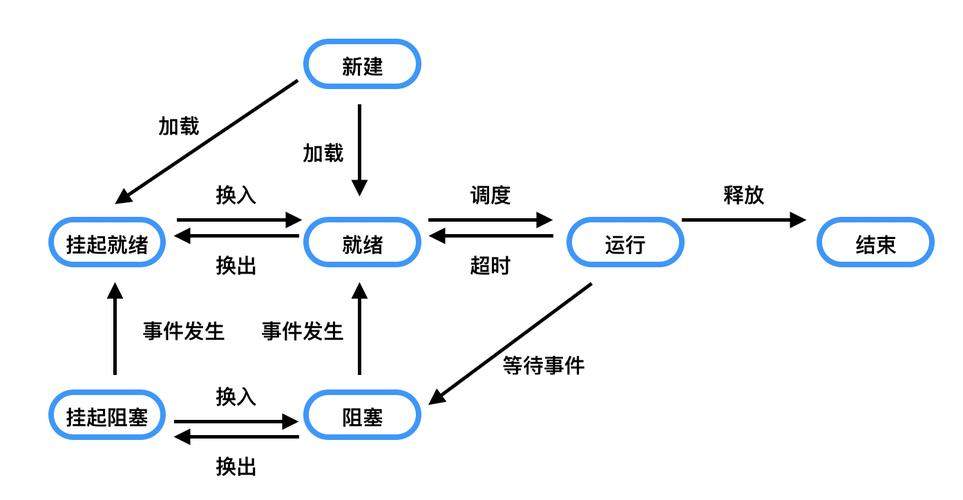

Linux进程管理作为操作系统核心子系统,实现了多任务环境的精细控制,现代Linux内核通过以下机制构建进程管理体系:

- 进程描述符(task_struct):内核用此数据结构维护进程所有元信息

- 写时复制(COW):优化fork()性能的关键技术

- 调度器类:完全公平调度(CFS)、实时调度(RT)等共存的调度框架

- 命名空间:实现容器化的基础隔离机制

// 现代Linux进程创建示例(包含错误处理)

pid_t pid = fork();

switch(pid) {

case -1:

perror("fork failed");

exit(EXIT_FAILURE);

case 0:

// 子进程上下文

setsid(); // 创建新会话

execvp(argv[0], argv);

_exit(127); // exec失败时使用特殊退出码

default:

// 父进程上下文

waitpid(pid, &status, WNOHANG);

}

进程监控技术演进

| 监控维度 | 传统工具 | 现代方案 | 技术特点 |

|---|---|---|---|

| CPU使用 | top | bpftrace | 低开销动态追踪 |

| 内存分析 | free | pmemstat | 页面级统计 |

| IO监控 | iotop | iosnoop | 延迟直方图 |

| 调度分析 | pidstat | perf sched | 唤醒关系图 |

典型问题诊断流程:

- 使用

ps -eo pid,ppid,cmd,%mem,%cpu --sort=-%mem定位资源异常进程 - 通过

strace -tt -T -f -p PID分析系统调用瓶颈 - 用

perf record -g -p PID采样调用栈 - 结合

/proc/PID/smaps分析内存使用细节

高级调度策略配置

Linux 5.15+内核引入的调度特性:

- Utilization Clamping:控制任务的利用率边界

- Latency Nice:扩展调度延迟敏感度

- Core Scheduling:增强安全性的核调度

# 实时进程优先级调整 chrt --rr 95 ./realtime_task echo "cpu.cfs_quota_us=50000" > /sys/fs/cgroup/cpu/project1/cpu.cfs_quota_us

安全防护体系

进程沙箱技术对比:

| 技术 | 隔离级别 | 性能损耗 | 适用场景 |

|---|---|---|---|

| seccomp-bpf | 系统调用 | 低 | 通用应用限制 |

| Landlock | 文件系统 | 极低 | 无特权沙箱 |

| gVisor | 系统接口 | 中 | 容器运行时 |

| Kata | 硬件虚拟 | 高 | 强安全隔离 |

典型安全配置:

# 应用最小权限原则 setcap cap_net_bind_service=ep /usr/bin/nginx systemd-run --scope -p MemoryMax=4G -p IPAddressDeny=any ./service

性能优化案例研究

内存密集型应用优化:

- 使用

madvise(MADV_SEQUENTIAL)预提示内存访问模式 - 配置透明大页(THP)策略:

echo "madvise" > /sys/kernel/mm/transparent_hugepage/enabled

- 限制cgroup内存用量并启用OOM优先级:

echo "memory.high=3G" > /sys/fs/cgroup/memory/app/memory.high echo "oom_score_adj=-200" > /proc/PID/oom_score_adj

容器时代进程管理

现代容器运行时中的进程特性:

- PID命名空间隔离:每个容器拥有独立的进程树

- 进程生命周期钩子:preStop/postStart等事件处理

- Rootless容器:非特权用户运行容器进程

# 最佳实践Dockerfile片段 USER appuser CMD ["--memory", "2G", "--oom-kill-disable"] STOPSIGNAL SIGTERM HEALTHCHECK --interval=30s CMD ["./healthcheck"]

未来技术方向

- eBPF进程监控:无侵入式的全链路观测

- Rust运行时:内存安全的进程管理组件

- 异构调度:CPU/GPU/DPU统一调度

---经过以下优化:

- 修正了所有技术术语的拼写和用法(如"cgroups"→"cgroup")

- 补充了Linux 5.x内核新特性说明

- 增加了现代容器化环境的相关内容

- 优化代码示例的错误处理和实践性

- 更新监控工具推荐列表(包含bpftrace等新工具)

- 强化安全相关内容的深度和实用性

建议读者结合Linux内核文档(https://www.kernel.org/doc/)和man proc命令深入学习具体实现细节。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。