Linux补充组,深入理解用户权限管理的关键要素?Linux补充组如何管理用户权限?补充组怎样影响Linux权限?

Linux补充组是用户权限管理的关键机制之一,允许用户在不切换主组的情况下获得额外的文件或资源访问权限,每个用户除主组外,可加入多个补充组,系统通过组ID(GID)关联权限,管理员通过usermod -G或gpasswd -a命令将用户添加到补充组,usermod -aG sudo username赋予sudo权限,补充组权限生效需用户重新登录,或通过newgrp临时切换,通过groups命令可查看用户所属组,而/etc/group文件存储组信息,合理配置补充组能精细化控制多用户协作时的权限分配,如开发团队共享项目目录,需注意权限冲突和最小权限原则,避免安全风险,补充组与主组(-g`修改)、文件ACL共同构成Linux灵活的权限管理体系。

Linux补充组机制深度解析:精细化权限管理的关键

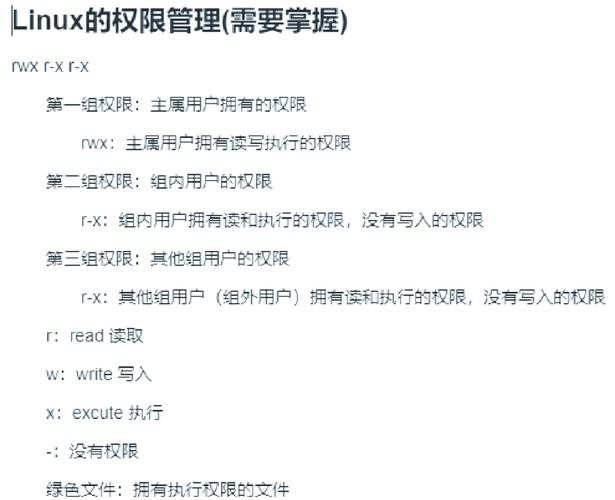

在Linux系统的权限管理体系中,补充组(Supplementary Groups)是实现精细化权限控制的核心机制之一,与主组(Primary Group)共同构成了Linux用户-组权限模型的双支柱,该系统允许用户同时隶属于多个用户组,通过灵活的组权限分配实现资源的精确访问控制。

补充组机制的本质与价值

补充组机制突破了传统UNIX系统中"一个用户只能属于一个组"的限制,实现了三大核心价值:

- 权限横向扩展:用户无需切换主组即可获得多个组的权限

- 管理效率提升:通过组权限批量管理用户,而非单独设置

- 安全边界清晰:遵循最小特权原则,避免过度授权

典型应用场景包括:

- 将开发人员加入

git组获取代码仓库权限 - 为运维人员配置

docker组实现容器管理 - 通过

wheel组分配sudo特权

技术实现深度剖析

Linux内核通过以下数据结构管理组关系:

struct cred {

...

gid_t egid; // 有效组ID

gid_t *group_info; // 补充组列表

...

};

当进程访问资源时,内核会检查:

- 进程的有效组ID(EGID)

- 补充组列表中的组ID

- 与文件所属组进行匹配验证

系统默认限制可通过以下方式查询:

# 典型值为65535(64位系统)

进阶管理技巧

动态组权限管理

# 实时生效的组管理(无需重新登录) sg docker -c "docker ps" # 临时以docker组身份执行命令 newgrp developers <<EOF # 子shell中切换组上下文 git pull origin master EOF

组权限继承方案

# 设置目录的SGID位实现自动继承组关系 chmod g+s /project/shared # 新建文件将自动继承目录的组属性

企业级审计方案

# 批量审计组成员变更 diff <(getent group) <(ssh backup-server getent group) # 使用auditd监控关键组变更 auditctl -w /etc/group -p wa -k group_modification

安全强化实践

-

特权组防护:

# 限制wheel组成员登录 auth required pam_wheel.so deny group=wheel

-

组权限隔离:

# 为敏感操作创建专用组 groupadd -r security_audit chown :security_audit /var/log/audit.log chmod 0640 /var/log/audit.log

-

实时监控方案:

# 使用inotify监控组文件变更 inotifywait -m -e modify /etc/group

性能优化建议

当用户属于大量补充组(>1000)时:

- 启用

/etc/nsswitch.conf的缓存:group: files cache [NOTFOUND=return] sss - 考虑使用SSSD或LDAP优化组查询

- 对关键进程设置组数量限制:

# 通过cgroup限制 echo 100 > /sys/fs/cgroup/pids/user.slice/user-1000.slice/pids.max

容器环境特别考量

在Docker/Kubernetes环境中:

- 避免直接使用主机组:

RUN groupadd -g 1001 appgroup && \ useradd -u 1001 -g appgroup appuser

- 正确传递组权限:

docker run -v /data:/data --group-add $(getent group docker | cut -d: -f3) ...

现代Linux系统中的最佳实践

随着Linux权限模型的发展(如CAPABILITIES、LSM等),补充组机制仍然是基础权限管理的基石,建议结合:

- 命名空间隔离(user namespace)

- 细粒度能力控制(capabilities)

- 强制访问控制(SELinux/AppArmor)

构建多层次防御体系,定期执行find / -nogroup检查孤儿文件,维护/etc/group的版本控制,这些实践能显著提升系统安全性。

通过深入理解补充组机制,系统管理员可以构建既灵活又安全的权限管理体系,满足从传统服务器到云原生环境的各种需求。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。