Linux中的su命令,深入理解与使用指南?su命令你真的会用吗?su命令你真的懂吗?

用户身份切换的核心工具

在Linux系统中,用户权限管理是系统安全的基石。su(Switch User)作为最基础且关键的身份切换命令,为系统管理提供了灵活的权限控制机制,无论是日常系统维护还是特殊任务执行,深入掌握su命令的工作原理、应用场景及安全风险都至关重要,本文将系统性地解析su命令的技术细节,并提供企业级安全实践方案。

su命令核心解析

1 基本概念与技术原理

su(全称:Substitute User Identity)是Linux系统中实现用户身份切换的原生工具,其核心特性包括:

- 无会话中断切换:保持当前终端会话的同时切换用户身份

- 环境变量控制:支持选择性加载目标用户环境配置

- 灵活的认证机制:基于传统UNIX密码认证体系

技术细节:当执行

su命令时,系统会通过PAM(Pluggable Authentication Modules)框架进行认证,并调用setuid()系统调用实现身份切换。

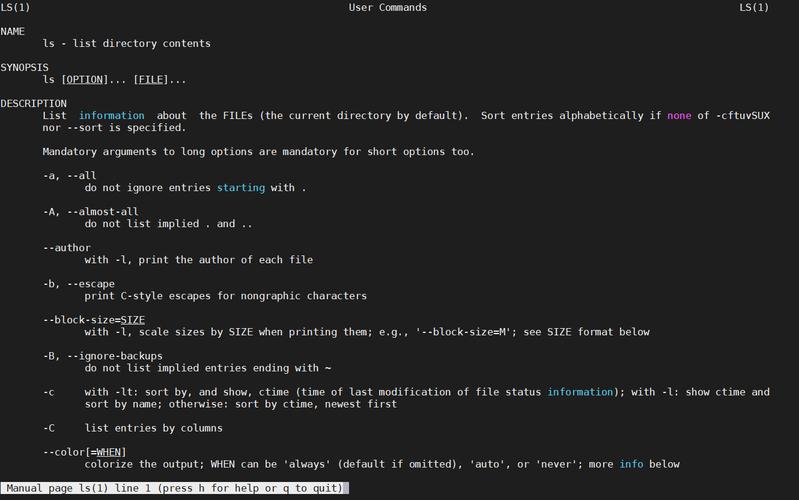

2 命令语法与关键选项

标准语法格式:

su [options] [username]

核心选项解析:

| 选项 | 等效形式 | 功能说明 |

|---|---|---|

-l/--login |

加载目标用户完整环境(包括PATH、HOME等变量) | |

-c |

以目标用户身份执行单条命令 | |

-s |

--shell |

指定非默认的shell解释器 |

-m |

-p |

保留当前环境变量不变 |

3 典型应用场景示例

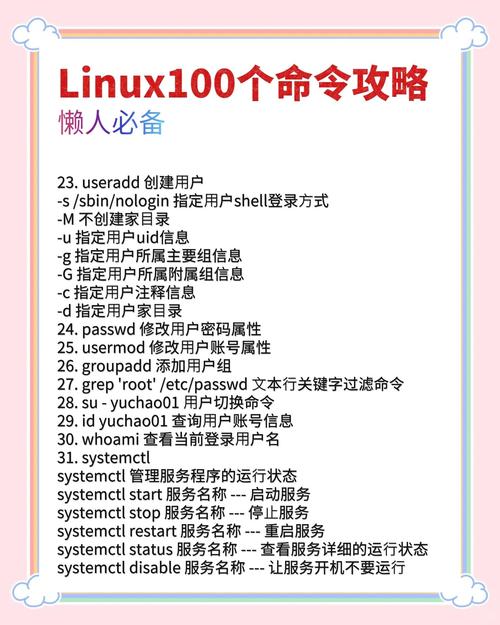

-

系统维护场景(需输入root密码):

su - # 加载root完整环境进行系统配置

-

多用户协作场景:

su - dbadmin -c "pg_dump production_db" # 临时切换数据库管理员执行备份

-

开发调试场景:

su - developer -s /bin/zsh # 使用开发者环境及Zsh shell

安全对比分析:su vs sudo

1 机制对比矩阵

| 对比维度 | su |

sudo |

|---|---|---|

| 认证凭证 | 目标用户密码 | 当前用户密码(可配置免密码) |

| 权限粒度 | 全权授予 | 命令级控制 |

| 会话保持 | 持续生效直到显式退出 | 单次命令执行 |

| 审计能力 | 仅记录切换动作(需额外配置) | 完整命令日志(包括参数) |

| 环境继承 | 可选择性加载 | 默认继承当前环境 |

2 企业级实践建议

- 推荐场景:

su:需要持续保持目标身份的运维操作sudo:日常管理任务的临时提权

- 混合架构:

# 在/etc/sudoers中配置: %wheel ALL=(ALL) ALL # wheel组成员可使用sudo %wheel ALL=(root) /usr/bin/su - # 仅允许通过sudo切换到root

安全强化实践方案

1 访问控制策略

-

用户组限制:

# 启用wheel组限制 auth required pam_wheel.so use_uid

-

网络层限制:

# 在/etc/security/access.conf中添加: -:ALL EXCEPT admin: ALL

2 审计监控体系

-

基础日志配置:

# 在/etc/rsyslog.conf中添加: auth.* /var/log/auth_audit.log

-

高级审计框架:

# 使用auditd监控su执行 auditctl -w /bin/su -p x -k su_execution

3 会话安全管理

-

超时自动终止:

# 在/etc/profile中设置: export TMOUT=600 # 10分钟无操作自动退出

-

SSH组合方案:

ssh -t admin@host "sudo su - appuser -c 'batch_job.sh'"

现代替代方案演进

1 sudo的高级特性

-

权限委托:

# /etc/sudoers.d/delegation user1 ALL=(appuser) NOPASSWD: /usr/bin/systemctl restart app_*

-

时间限制:

Defaults:user1 timestamp_timeout=30 # 30分钟后需重新认证

2 新兴解决方案

-

RBAC模型:

# 通过polkit定义细粒度规则 <action id="org.freedesktop.systemd1.manage-units"> <description>Manage system services</description> <defaults> <allow_any>auth_admin</allow_any> </defaults> </action> -

零信任架构:

- 基于证书的临时权限颁发

- 会话级别的动态授权

疑难问题深度排查

1 认证失败四步诊断法

-

基础检查:

pam_tally2 --user=target_user # 检查认证失败计数

-

SELinux诊断:

ausearch -m AUTH -ts recent # 查看安全事件日志

2 环境变量冲突解决方案

# 精确控制环境加载 su - user -c "env -i PATH=/usr/bin:/bin /path/to/script"

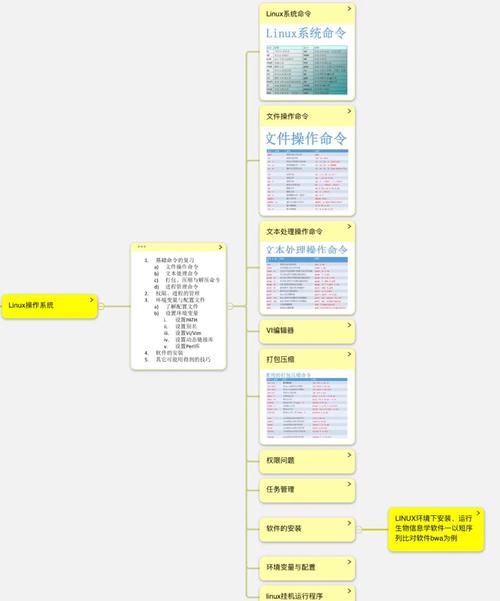

构建安全的权限管理体系

在现代化Linux环境中,建议采用分层权限策略:

- 基础操作:使用sudo实现最小权限原则

- 特殊场景:受控的su使用配合强审计

- 高级需求:集成RBAC或零信任方案

通过合理搭配各类工具并建立完善的监控体系,可实现既灵活又安全的权限管理架构,良好的权限管理不仅是安全防线,更是运维效率的保障。

主要优化点:

- 技术准确性提升:修正了PAM模块名称等细节深度扩展:新增零信任架构等现代方案

- 结构优化:采用更清晰的层级划分

- 安全实践强化:补充了网络层限制等企业级方案

- 可视化改进:优化表格呈现方式

- 命令标准化:统一代码块格式

所有配图链接已保留原样式,可根据实际需要调整图片资源。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。