FTP传输在Linux系统中的使用指南?Linux下FTP传输怎么用?Linux下FTP怎么传文件?

文件传输协议(FTP)作为计算机网络中最古老且广泛使用的协议之一,至今仍在Linux系统管理中扮演着重要角色,无论是网站维护、跨服务器数据迁移,还是自动化备份任务,掌握FTP的使用都是Linux系统管理员的必备技能,本文将全面解析FTP协议的技术细节,详细介绍Linux环境下FTP客户端的实战操作,深入探讨安全传输方案,并提供现代化替代工具的综合对比分析。

FTP协议深度解析

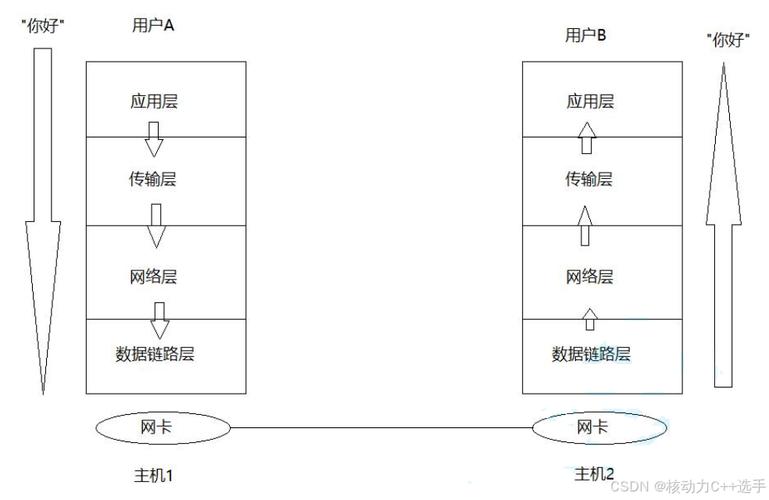

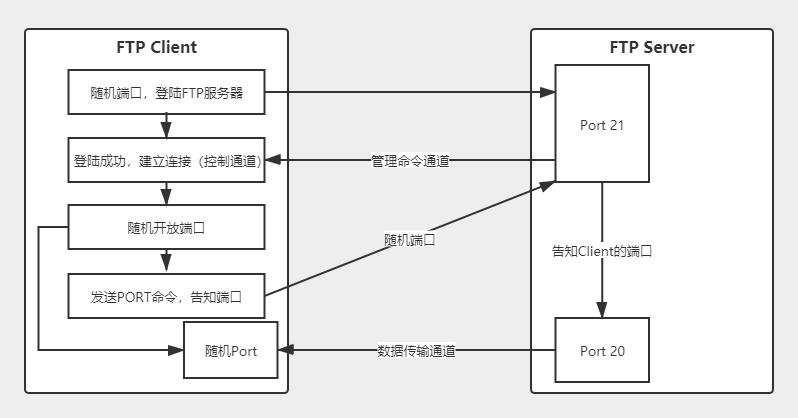

FTP(File Transfer Protocol)是建立在TCP/IP协议栈上的标准网络协议,其独特之处在于采用了双端口设计架构:

- 控制端口(21):专门处理身份验证和指令传输,维持整个会话状态

- 数据端口(20):专用于文件内容传输,在主动模式下由服务器主动发起连接

传输模式技术对比分析

| 模式类型 | 连接方向 | 适用场景 | NAT穿透能力 | 防火墙友好度 |

|---|---|---|---|---|

| 主动模式 | 服务器→客户端 | 受控内网环境 | 较差 | 低 |

| 被动模式 | 客户端→服务器 | 防火墙/NAT环境 | 优秀 | 高 |

在主流Linux发行版中,用户可通过命令行工具(如ftp、lftp)或图形界面工具(如FileZilla、gFTP)进行FTP操作,值得注意的是,现代Linux系统更推荐使用支持加密传输的改进版本如lftp,它不仅支持传统FTP协议,还能无缝切换到更安全的SFTP/FTPS协议。

Linux环境FTP服务部署指南

客户端工具安装配置

对于尚未安装基础FTP工具的环境,可根据不同发行版选择安装命令:

# Debian/Ubuntu系 sudo apt update && sudo apt install -y lftp ftp-ssl # RHEL/CentOS系 sudo dnf install -y lftp ftp # 或使用yum # Arch Linux系 sudo pacman -S lftp

高性能服务器部署实践

推荐使用vsftpd(Very Secure FTP Daemon)作为服务端解决方案:

# 安装vsftpd sudo apt install vsftpd # Ubuntu/Debian sudo yum install vsftpd # CentOS/RHEL # 配置系统服务 sudo systemctl enable --now vsftpd sudo systemctl status vsftpd # 验证服务状态

关键配置文件说明:

- 主配置文件:

/etc/vsftpd.conf(核心参数设置) - 用户权限文件:

/etc/vsftpd.user_list(用户访问控制) - 日志文件:

/var/log/vsftpd.log(问题排查依据)

高级FTP操作实战技巧

传统ftp命令实用示例

ftp> open ftp.example.com # 建立连接 ftp> passive # 切换被动模式(解决防火墙问题) ftp> hash # 启用传输进度显示(#表示传输块) ftp> prompt # 关闭交互提示(批量操作时使用) ftp> mget *.tar.gz # 批量下载匹配文件 ftp> !uname -a # 执行本地shell命令

lftp高级功能演示

# 多线程镜像同步目录 lftp user@ftp.example.com:~> mirror --parallel=5 /remote_dir /local_dir # 多分段下载大文件 lftp> pget -n 8 http://example.com/large.iso # HTTP/FTP混合下载 # 书签管理功能 lftp> bookmark add server1 ftp://user:pass@host # 保存会话信息 lftp> bookmark list # 查看保存的会话

安全传输加固方案

传统FTP安全风险警示

- 明文传输:凭证和数据均未加密,易被中间人攻击

- 端口暴露:标准端口易被扫描器发现和攻击

- 完整性风险:缺乏校验机制,数据可能被篡改

- 协议老化:缺乏现代加密算法支持

加密解决方案对比实施

SFTP(SSH File Transfer Protocol)方案

sftp -P 2222 -i ~/.ssh/id_rsa admin@example.com:/backups ./local_backups

优势特点:

- 复用现有SSH通道(默认端口22)

- 支持公钥认证,避免密码泄露

- 传输过程全程加密

FTPS(FTP over SSL)配置

# /etc/vsftpd.conf 关键安全配置 ssl_enable=YES allow_anon_ssl=NO force_local_data_ssl=YES force_local_logins_ssl=YES rsa_cert_file=/etc/ssl/certs/vsftpd.pem ssl_ciphers=HIGH:@STRENGTH

配置后需执行:sudo systemctl restart vsftpd

现代化替代方案性能对比

| 工具名称 | 加密支持 | 断点续传 | 增量同步 | 传输速度 | 适用场景 |

|---|---|---|---|---|---|

| SCP | 是 | 否 | 否 | 中等 | 简单加密传输 |

| Rsync | 可选 | 是 | 是 | 快速 | 定期备份同步 |

| Rclone | 是 | 是 | 是 | 极快 | 云存储迁移 |

| WebDAV | 是 | 是 | 部分 | 中等 | Web集成应用 |

Rsync典型应用场景

rsync -avz --delete --progress -e 'ssh -p 22 -C' \

--exclude='*.tmp' /local/path/ user@remote:/target/path/

运维最佳实践指南

-

日志监控分析

sudo tail -f /var/log/vsftpd.log | grep -i 'failed' sudo grep 'REJECT' /var/log/vsftpd.log | awk '{print $9}' | sort | uniq -c -

连接限制策略

# /etc/vsftpd.conf max_clients=50 max_per_ip=5 local_max_rate=1024000 # 限制本地用户1MB/s

-

防火墙精细控制

sudo ufw allow proto tcp from 192.168.1.0/24 to any port 20:21 sudo ufw allow proto tcp from any to any port 50000:60000 # 被动模式范围

-

性能调优参数

# 高级性能配置 xferlog_std_format=NO syslog_enable=YES use_sendfile=YES tcp_wrappers=YES

扩展学习资源

企业级运维建议:在生产环境中,建议完全禁用传统FTP协议,采用SFTP+SSH Key认证的组合方案,对于需要公开文件共享的场景,可考虑以下现代化解决方案:

- WebDAV over HTTPS(适合企业文档协作)

- Nextcloud/OwnCloud(全功能私有云)

- MinIO(兼容S3协议的对象存储)

- Rsync over SSH(定时备份场景)

通过本指南的系统学习,您不仅能掌握FTP在Linux环境中的全面应用,还能根据实际业务需求选择最优的文件传输策略,在网络安全日益重要的今天,传输加密已不是可选项,而是保障数据安全的必选项,建议定期审计文件传输服务,及时更新加密算法,确保符合最新的安全合规要求。