Linux登录Cookie,原理、应用与安全实践?Linux登录Cookie如何保障安全?Linux登录Cookie安全吗?

** ,Linux登录Cookie是用于维持用户会话状态的机制,通常由服务端生成并存储在客户端浏览器中,包含用户身份标识(如Session ID),其原理基于HTTP无状态特性,通过Cookie实现会话跟踪,用户再次访问时,服务端验证Cookie信息即可自动登录,常见应用场景包括Web服务(如SSH网页端)、远程管理工具及自动化脚本的鉴权。 ,为保障安全,需采取以下措施: ,1. **加密与签名**:Cookie内容应加密(如AES)或签名(HMAC),防止篡改。 ,2. **HttpOnly与Secure属性**:阻止JavaScript访问(防XSS攻击)并仅限HTTPS传输。 ,3. **过期时间**:设置合理有效期(如30分钟),避免长期暴露。 ,4. **同源策略**:限制域名和路径,减少CSRF风险,可结合Token增强防护。 ,5. **定期轮换**:动态更新Session ID,降低劫持危害。 ,通过以上实践,可有效平衡便利性与安全性,避免会话劫持或数据泄露风险。

什么是Linux登录Cookie?

Cookie是Web服务器存储在用户浏览器中的小型数据片段,用于跟踪用户会话和身份验证状态,在Linux环境中,Cookie的应用主要分为两类:

- Web应用Cookie:通过Web界面管理Linux服务器(如Cockpit、Webmin)时,浏览器会存储会话Cookie以维持登录状态。

- 系统登录认证Cookie:某些Linux发行版或工具(如基于浏览器的SSH客户端)可能使用Cookie进行认证。

尽管Linux本身的核心认证机制(如PAM、SSH密钥)不直接依赖Cookie,但Web管理工具和远程访问方案常利用Cookie技术来提供便捷的用户体验。

Linux登录Cookie的工作原理

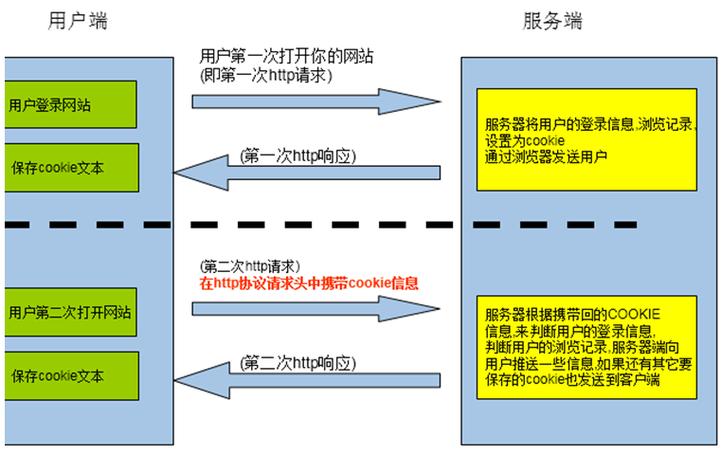

Web管理工具的Cookie机制

许多Linux服务器管理工具(如Cockpit、Webmin)采用HTTP Cookie进行会话管理:

-

登录阶段:

- 用户通过浏览器输入用户名和密码提交到Web服务器

- 服务器验证成功后生成一个唯一的

Session ID,并存储在服务器端(如内存或数据库) - 服务器通过

Set-Cookie头将该Session ID发送到浏览器,后续请求会自动携带该Cookie

-

会话维持:

- 浏览器每次访问管理界面时,会自动在HTTP头中附加Cookie(如

Cookie: session_id=abc123) - 服务器检查该

Session ID是否有效,若有效则允许访问

- 浏览器每次访问管理界面时,会自动在HTTP头中附加Cookie(如

-

登出或过期:

- 用户手动登出时,服务器销毁会话记录

- 若长时间无操作(通常30分钟),服务器可能使会话过期,强制重新登录

基于Cookie的SSH Web终端

某些工具(如Shell In A Box、GateOne)提供基于浏览器的SSH终端,其认证流程可能依赖Cookie:

- 用户首次访问时需输入SSH凭据

- 认证通过后,服务器返回一个加密的Token(存储为Cookie)

- 后续终端操作通过该Token维持连接,避免重复认证

- 会话结束时自动清除Cookie或设置短期有效期

Linux登录Cookie的应用场景

服务器Web管理面板

- Cockpit:Red Hat开发的现代化Web管理工具,使用Cookie维持会话,支持实时系统监控

- Webmin:经典的Linux管理面板,依赖Cookie进行身份验证,提供全面的系统配置功能

- phpMyAdmin:流行的MySQL数据库管理工具,采用Cookie机制管理数据库会话

浏览器SSH客户端

- Shell In A Box:基于Web的SSH终端实现,Cookie用于会话保持,支持多标签操作

- Wetty:Node.js实现的Web终端,支持Cookie认证和终端共享功能

- Guacamole:Apache开源项目,提供远程桌面和SSH的Web访问,使用Cookie管理连接状态

企业级单点登录(SSO)

企业环境中,Linux服务器可能集成以下SSO解决方案:

- Keycloak:开源身份和访问管理解决方案

- SAML:安全断言标记语言协议

- OAuth2:开放授权标准

浏览器Cookie用于在这些系统中维持认证状态,实现一次登录多系统访问。

Linux登录Cookie的安全风险

会话劫持(Session Hijacking)

- 风险:攻击者通过窃取有效Cookie可完全冒充用户身份

- 典型案例:

- 未启用HTTPS的Web管理界面,Cookie可能被中间人攻击截获

- 公共WiFi环境下的数据嗅探

- 防御建议:强制使用HTTPS,设置Secure Cookie标志

跨站脚本攻击(XSS)

- 风险:恶意JavaScript代码通过

document.cookie窃取用户凭证 - 高危场景:

- 未过滤用户输入的Web管理界面

- 第三方插件注入恶意脚本

- 防御措施:

- 设置

HttpOnly标志禁止JavaScript读取 - 实施严格的输入验证和输出编码

- 设置

跨站请求伪造(CSRF)

- 风险:诱导用户点击恶意链接,利用浏览器自动发送Cookie的特性

- 攻击示例:

- 伪造的管理操作请求(如创建新用户)

- 通过钓鱼邮件诱导点击

- 防护方案:

- 使用CSRF Token验证请求来源

- 设置

SameSite=Strict属性

持久性Cookie泄露

- 风险:长期有效的认证Token增加被滥用的可能性

- 常见问题:

- "记住我"功能设置过长有效期

- 未实现会话超时机制

- 解决方案:

- 设置合理的会话超时(建议15-30分钟)

- 对敏感操作要求重新认证

保护Linux登录Cookie的最佳实践

强制HTTPS加密传输

- 使用Let's Encrypt免费证书或商业SSL证书

- 配置HTTP到HTTPS的自动跳转

- 启用HSTS(HTTP Strict Transport Security)头:

Strict-Transport-Security: max-age=63072000; includeSubDomains; preload

安全的Cookie属性配置

标准安全配置示例:

Set-Cookie: session_id=abc123;

Secure;

HttpOnly;

SameSite=Strict;

Path=/admin;

Max-Age=1800;

各参数说明:

- Secure:仅通过HTTPS传输

- HttpOnly:禁止JavaScript访问

- SameSite:限制跨站请求(Strict/Lax/None)

- Path:限制Cookie作用路径

- Max-Age:设置合理有效期

会话管理增强措施

-

会话密钥轮换:

- 定期更换会话加密密钥(建议每周)

- 对于PHP应用:

session.hash_function = sha256 session.entropy_length = 32

-

多因素认证(MFA):

- 集成TOTP(如Google Authenticator)

- 支持U2F硬件安全密钥

- 关键操作要求二次验证

-

登录审计与监控:

- 记录所有登录事件(时间、IP、用户代理)

- 实现异常登录检测(异地登录、多设备并发)

- 集成Fail2Ban防御暴力破解

替代方案:无Cookie认证

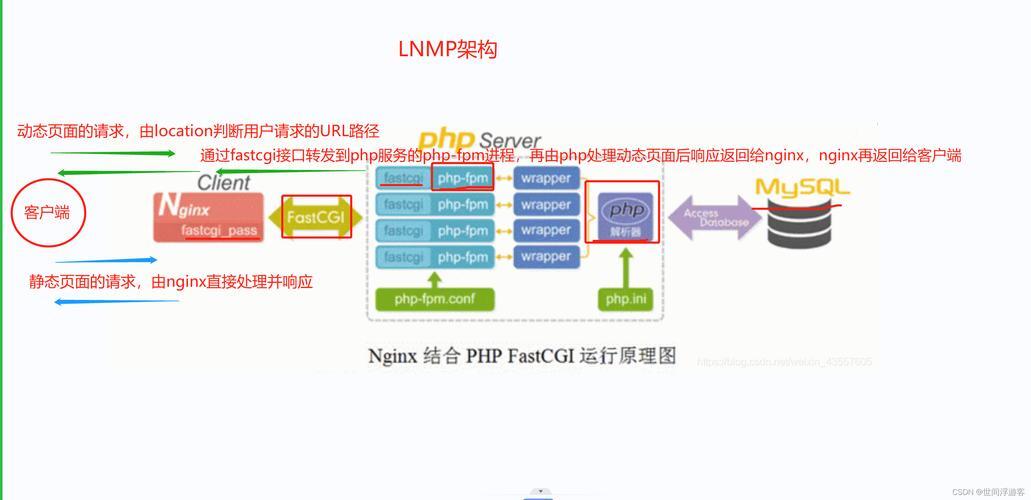

SSH证书认证

-

生成SSH密钥对:

ssh-keygen -t ed25519 -C "user@example.com"

-

配置服务端:

- 禁用密码认证:

PasswordAuthentication no - 使用证书认证:

PubkeyAuthentication yes

- 禁用密码认证:

JWT(JSON Web Token)认证

-

工作流程:

- 用户登录后获取签名Token

- Token包含过期时间和用户声明

- 无状态验证减轻服务器负担

-

优势:

- 不需要服务器存储会话

- 适合微服务架构

- 支持跨域认证

OAuth2/OpenID Connect集成

-

常见方案:

- Google OAuth

- GitHub认证

- 企业ADFS集成

-

实施步骤:

- 在身份提供商注册应用

- 配置回调URL

- 实现令牌验证逻辑

总结与建议

Linux登录Cookie在Web管理和远程访问中发挥着重要作用,但也带来了相应的安全挑战,为确保系统安全,建议采取以下综合措施:

-

基础防护:

- 强制HTTPS加密

- 配置安全Cookie属性

- 实施会话超时

-

增强措施:

- 部署多因素认证

- 定期轮换加密密钥

- 建立完善的日志审计

-

替代方案:

- 对关键系统优先使用SSH证书认证

- 考虑无状态JWT方案

- 企业环境可集成SSO解决方案

-

持续维护:

- 定期更新Web管理工具

- 监控安全公告和漏洞

- 进行定期的安全评估

通过以上多层次防护,可以在享受Cookie带来的便利性的同时,有效降低安全风险,构建更加安全的Linux管理环境。

(Linux服务器安全配置示意图,图片来源网络,侵删)

(多因素认证流程示意图,图片来源网络,侵删)

(SSH密钥认证原理图,图片来源网络,侵删)

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。