Linux凭据存储位置与管理指南?Linux凭据存哪了?Linux密码藏哪儿了?

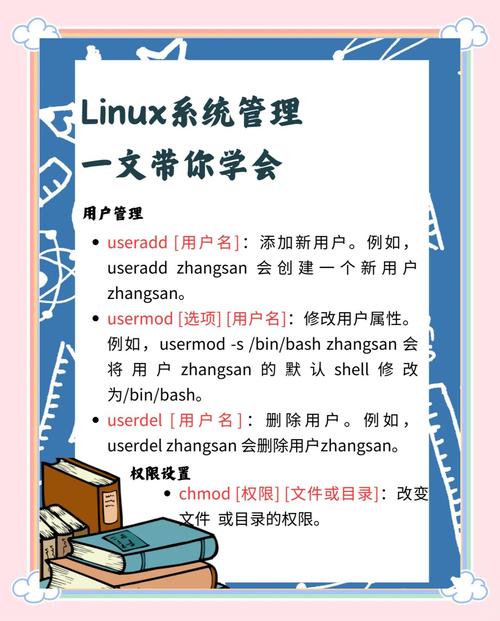

** ,Linux系统中的凭据(如用户名、密码、密钥等)通常存储在多个位置,具体取决于用途和配置,常见存储位置包括: ,1. **/etc/shadow**:加密的用户密码文件,仅root可访问。 ,2. **/etc/passwd**:用户账户信息(不含密码,现代系统密码移至shadow)。 ,3. **~/.ssh/**:用户SSH密钥对(如id_rsa、authorized_keys)。 ,4. **/etc/group**:用户组信息。 ,5. **GNOME Keyring或KWallet**:图形化工具管理的会话凭据。 ,6. **环境变量或配置文件**:如~/.bashrc、/etc/environment可能包含敏感数据。 ,**管理建议**: ,- 使用chmod和chown限制文件权限,避免明文存储密码。 ,- 通过passwd、usermod等命令管理用户凭据。 ,- 定期审计敏感文件(如/etc/sudoers)并启用SELinux/AppArmor增强安全性。 ,- 避免在脚本中硬编码凭据,推荐使用密钥管理器或加密工具(如gpg)。 ,(字数:约180字)

本文目录

在Linux系统中,用户凭据(包括用户名、密码、密钥等)的安全存储和管理是系统安全的核心要素,无论是系统管理员还是普通用户,深入了解Linux凭据的存储机制和管理方式,不仅能有效提升系统安全性,还能预防潜在的安全威胁,本文将全面解析Linux系统中各类凭据的存储位置、管理工具以及行业认可的安全实践方案。

Linux凭据的基本概念

Linux系统中的凭据主要分为以下几类:

- 用户认证凭据:包括本地用户密码和域账户信息

- SSH密钥对:用于远程登录和自动化认证

- PAM模块凭据:系统级身份验证框架

- 桌面环境密钥环:GNOME Keyring和KDE Wallet

- 应用配置凭据:存储在配置文件或环境变量中的敏感信息

- 会话令牌:临时认证凭据和缓存

Linux用户密码存储位置

/etc/passwd与/etc/shadow文件解析

现代Linux系统采用分离式密码存储机制:

-

/etc/passwd(全局可读,不含密码哈希):

username:x:1000:1000:User Fullname:/home/username:/bin/bash

"x"表示密码实际存储在/etc/shadow中。

-

/etc/shadow(仅root可访问):

username:$6$rounds=656000$saltvalue$hashedpassword:18647:0:99999:7:::

密码采用自适应哈希算法(如SHA-512)加密存储,包含以下字段:

- 用户名

- 加密算法标识符($6表示SHA-512)

- 盐值(salt)

- 哈希后的密码

- 最后修改日期

- 密码最短有效期

- 密码最长有效期

- 密码过期警告期

- 账户不活跃期

- 账户过期日期

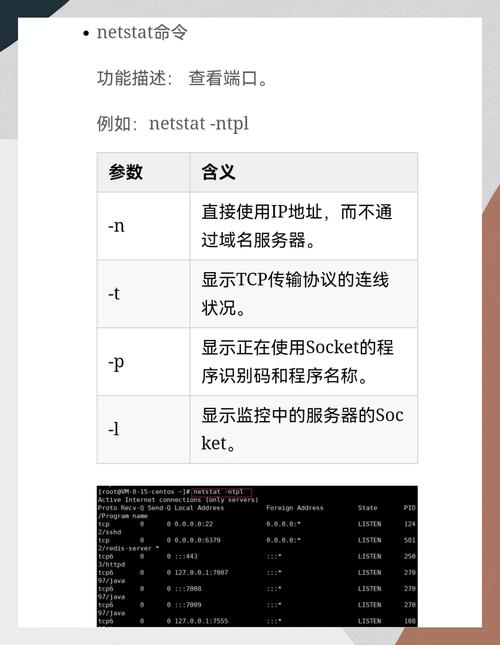

密码管理实践

推荐使用专用命令管理密码:

# 修改当前用户密码 passwd # 修改其他用户密码(需要root权限) sudo passwd username # 查看密码过期信息 chage -l username

SSH密钥存储与管理

SSH密钥体系结构

标准SSH密钥存储于~/.ssh/目录,包含以下关键文件:

| 文件名称 | 用途 | 推荐权限 |

|---|---|---|

| id_rsa | 私钥文件 | 600 |

| id_rsa.pub | 公钥文件 | 644 |

| authorized_keys | 授权公钥列表 | 600 |

| known_hosts | 已验证主机列表 | 644 |

| config | 客户端配置 | 600 |

密钥生命周期管理

# 生成ED25519密钥(推荐) ssh-keygen -t ed25519 -a 100 -f ~/.ssh/id_ed25519 -C "备注信息" # 转换旧版RSA密钥为新格式 ssh-keygen -p -f ~/.ssh/id_rsa -o -a 100 # 部署公钥到远程服务器 ssh-copy-id -i ~/.ssh/id_ed25519 user@host # 测试SSH连接 ssh -T git@github.com

高级密钥代理配置

在~/.ssh/config中添加以下配置可优化密钥使用体验:

Host * AddKeysToAgent yes IdentityFile ~/.ssh/id_ed25519 IdentitiesOnly yes ServerAliveInterval 60

PAM认证体系深度解析

PAM核心模块

PAM配置文件位于/etc/pam.d/,常见模块包括:

- pam_unix.so:传统UNIX认证

- pam_sss.so:系统安全服务守护进程

- pam_ldap.so:LDAP集成

- pam_tally2.so:登录尝试限制

- pam_cracklib.so:密码强度检查

凭据缓存机制

# 查看当前缓存凭据 pamtester -v service_name username authenticate # 清除缓存凭据 sudo pam_clear_creds

桌面环境密钥管理

GNOME Keyring进阶配置

-

密钥环文件位置:

- 默认密钥环:~/.local/share/keyrings/login.keyring

- 系统密钥环:/usr/share/keyrings/

-

命令行管理工具:

# 列出所有存储项 secret-tool search --all

获取特定项

secret-tool lookup attribute value

存储新凭据

secret-tool store --label="描述信息" attribute value

### KDE Wallet最佳实践

1. 迁移传统配置:

```bash

kwallet-import -f legacy_backup.kwl- 自动化脚本集成:

# 从Wallet获取密码 kwalletcli -f WalletName -e FolderName -p EntryName

敏感信息安全管理

环境变量安全规范

-

推荐存储位置:

- 系统级:/etc/environment.d/*.conf

- 用户级:~/.config/environment.d/*.conf

-

安全加载方式:

# 安全加载环境变量 set -a . /path/to/secure.env set +a

现代化凭据管理方案

- pass(标准Unix密码管理器):

# 初始化 pass init "GPG_KEY_ID"

存储密码

pass insert Business/example.com

2. **HashiCorp Vault**集成:

```bash

# 通过CLI登录

vault login -method=userpass username=myuser

# 获取临时凭据

vault read database/creds/readonly-role系统级凭据存储位置

sudo特权管理

# 安全编辑sudoers sudo visudo -f /etc/sudoers.d/custom_rules # 推荐配置示例 %admin ALL=(ALL:ALL) NOPASSWD: /usr/bin/apt update, /usr/bin/apt upgrade Defaults timestamp_timeout=30

现代化替代方案

-

取代.netrc的方案:

# 使用Git凭据管理器 git config --global credential.helper store --file ~/.git-credentials

# 使用命名配置文件 aws configure --profile production # 启用MFA aws configure set mfa_serial arn:aws:iam::123456789012:mfa/user

企业级安全实践

集中化身份管理方案

-

FreeIPA集成:

# 客户端注册 ipa-client-install --domain=example.com --server=ipa.example.com

-

SSSD配置优化:

[sssd] domains = example.com services = nss, pam

[domain/example.com] id_provider = ldap auth_provider = ldap

### 2. 审计与监控

```bash

# 实时监控认证日志

sudo tail -f /var/log/auth.log

# 检查异常登录

lastb -a | head -n 20

# 扫描敏感文件权限

sudo find / -name "*.pem" -o -name "*id_rsa*" -perm -0400Linux凭据安全管理是系统防护的第一道防线,关键要点包括:

-

分层存储策略:

- 系统级:/etc/shadow、PAM配置

- 用户级:~/.ssh/、密钥环

- 应用级:专用凭据管理器

-

生命周期管理:

- 定期轮换密钥(推荐每90天)

- 及时撤销不再使用的凭据

- 实施最小权限原则

-

监控审计:

- 集中日志收集

- 实时异常检测

- 定期安全评估

通过实施本文介绍的多层次安全措施,可以显著提升Linux系统的整体安全性,有效防范凭据泄露导致的安全事件。

扩展阅读:

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。