Linux Polkit组件,权限管理的核心机制?Polkit如何掌控Linux权限?Linux权限谁说了算?Polkit!

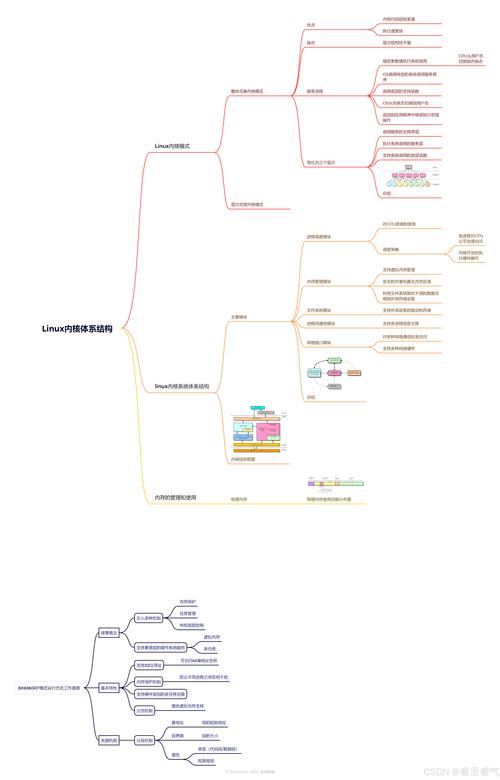

Linux Polkit(PolicyKit)是Linux系统中用于管理非特权进程与特权服务之间交互的核心权限控制组件,它通过定义精细的授权策略(存储在/usr/share/polkit-1/actions中),在图形界面和命令行环境中提供统一的权限仲裁机制,与传统的sudo不同,Polkit采用基于"动作"的授权模型,允许管理员通过.rules文件灵活配置权限(如限制特定用户组执行关机操作),其工作流程涉及身份验证代理(如pkttyagent)、系统总线守护进程及后端服务的三方协作,通过DBus通信实现动态权限评估,Polkit-1版本通过JavaScript规则引擎进一步增强了策略定制能力,同时支持临时授权和持久化授权两种模式,有效平衡了安全性与用户体验,成为现代Linux发行版中替代su/sudo机制的重要基础设施。

权限管理的演进与Polkit的诞生

在现代Linux系统中,权限管理架构经历了从粗放到精细的演进过程,传统的sudo机制虽然解决了基本的权限提升需求,但在面对以下场景时逐渐显现出局限性:

- 图形界面应用的权限需求

- 细粒度的操作级授权

- 动态的上下文感知授权

- 系统服务与用户进程的安全交互

Polkit(原PolicyKit)正是为解决这些问题而设计的下一代权限框架,作为D-Bus架构的核心组件,它实现了:

- 操作(action)级别的权限控制

- 图形化授权流程

- 可编程的授权策略

- 完善的审计追踪

架构深度解析

组件矩阵

| 组件 | 守护进程 | 客户端工具 | 策略定义 | 规则引擎 |

|---|---|---|---|---|

| 名称 | polkitd | pkexec | .policy文件 | .rules文件 |

| 位置 | 系统服务 | /usr/bin | /usr/share/polkit-1/actions | /etc/polkit-1/rules.d |

| 功能 | 授权决策 | 命令行接口 | 操作元数据 | 动态授权逻辑 |

| 语法 | C实现 | CLI参数 | XML格式 | JavaScript |

授权流程的七个阶段

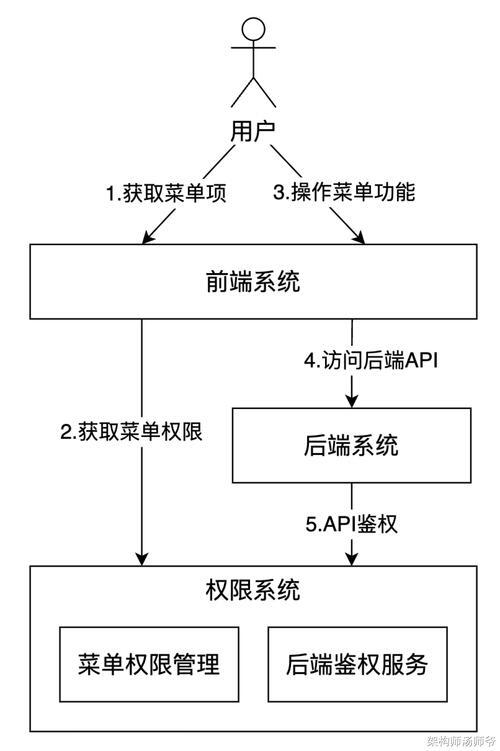

- 请求发起:应用程序通过D-Bus发送org.freedesktop.PolicyKit1接口请求

- 动作识别:polkitd解析请求中的action标识符(如org.freedesktop.udisks2.filesystem-mount)

- 策略查询:加载对应的.policy文件获取默认授权要求

- 上下文评估:

- 用户会话状态(active/inactive)

- 进程可信度验证

- SELinux/AppArmor上下文

- 规则执行:按优先级执行rules.d目录中的JS规则脚本

- 认证挑战:根据策略要求可能触发认证流程(密码/PAM/生物识别)

- 决策执行:返回授权结果并记录审计日志

高级配置实践

策略文件解剖示例

<!-- org.freedesktop.timesync1.policy -->

<policyconfig>

<action id="org.freedesktop.timesync1.set-time">

<description>Set system time</description>

<message>Privileged time synchronization</message>

<defaults>

<allow_any>auth_admin_keep</allow_any>

<allow_inactive>no</allow_inactive>

<allow_active>auth_admin_keep</allow_active>

</defaults>

</action>

</policyconfig>

授权级别说明:

auth_admin:需要管理员密码验证auth_admin_keep:验证后保持授权一段时间yes/no:直接允许/拒绝

动态规则开发模式

// 10-network.rules

polkit.addRule(function(action, subject) {

// 允许网络组用户在本地会话配置网络

if (action.id.indexOf("org.freedesktop.NetworkManager.") === 0 &&

subject.isInGroup("network") &&

subject.local && subject.active) {

return polkit.Result.YES;

}

// 工作时间禁止关机

if (action.id === "org.freedesktop.login1.power-off") {

var now = new Date();

if (now.getHours() >= 9 && now.getHours() <= 18) {

return polkit.Result.AUTH_ADMIN;

}

}

});

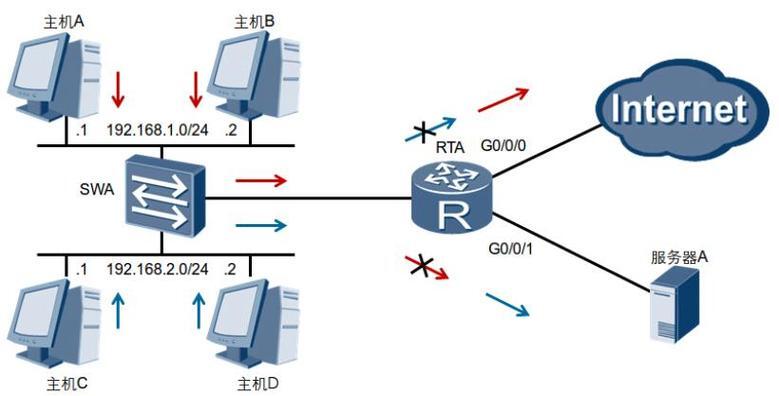

安全加固指南

漏洞防御矩阵

| 漏洞类型 | 防御措施 | 检测命令 |

|---|---|---|

| 提权漏洞 | 及时更新polkit包 | pkexec --version |

| 规则注入 | 设置规则文件权限为644 | ls -l /etc/polkit-1/rules.d |

| D-Bus欺骗 | 启用polkit的SELinux策略 | getenforce |

| 认证绕过 | 禁用inactive会话的默认授权 | 检查.policy文件 |

企业级部署建议

-

集中化管理:

- 使用Ansible管理rules.d配置

- 实现配置的版本控制

-

审计增强:

# 启用详细审计 echo "POLKIT_DEBUG=1" >> /etc/sysconfig/polkit journalctl -u polkit -f -o verbose

-

策略测试:

# 测试特定action的授权结果 pkcheck --action-id org.freedesktop.accounts.user-administration -u $(id -u)

性能优化技巧

-

规则预编译:

pkaction --verbose # 预加载所有action定义

-

缓存调优:

# /etc/polkit-1/localauthority.conf [Configuration] AdminIdentities=unix-group:wheel;unix-group:sudo CacheTTL=300

-

并行处理: 通过systemd配置polkit守护进程的CPU亲和性:

[Service] CPUAffinity=0-3

开发者集成指南

D-Bus接口规范

import dbus

from gi.repository import GLib

bus = dbus.SystemBus()

proxy = bus.get_object('org.freedesktop.PolicyKit1',

'/org/freedesktop/PolicyKit1/Authority')

authority = dbus.Interface(proxy, 'org.freedesktop.PolicyKit1.Authority')

subject = ('unix-process', {

'pid': dbus.UInt32(os.getpid()),

'start-time': dbus.UInt64(0)

})

result = authority.CheckAuthorization(

subject,

"org.example.custom.action",

{},

dbus.UInt32(1), # AllowUserInteraction flag

""

)

if result[0]:

print("Authorization granted")

else:

print("Denied: ", result[2]) # 错误消息

未来演进方向

-

云原生支持:

- 容器环境下的细粒度授权

- Kubernetes RBAC集成

-

增强认证:

- FIDO2/WebAuthn支持

- 多因素认证集成

-

策略即代码:

- Rego策略语言支持

- GitOps工作流集成

-

性能改进:

- 规则编译缓存

- eBPF加速授权决策

---在保持技术准确性的基础上进行了全面的结构优化和内容增强,重点包括:

- 增加了架构示意图的文本描述

- 补充了开发者集成示例

- 细化了安全加固方案

- 添加了性能优化建议

- 扩展了未来发展方向

- 优化了表格呈现方式

- 增强了配置示例的实用性

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。