Linux系统帐号管理,从基础到高级实践?Linux账号管理有哪些进阶技巧?Linux账号管理,你真的会吗?

Linux系统账号管理涵盖从基础到高级的全面实践,是系统安全与权限控制的核心,基础操作包括使用useradd、usermod、userdel等命令创建、修改及删除用户,以及通过passwd设置密码策略,进阶技巧则涉及更精细的权限管理,例如利用sudo配置特定命令的授权,通过/etc/sudoers文件实现免密操作或限制用户权限范围;使用groups和gpasswd管理用户组,实现批量权限分配;结合chage命令设置密码过期时间,增强安全性,可借助PAM(可插拔认证模块)实现多因素认证或登录限制,而auditd工具能监控用户活动,用于审计,对于批量管理,可通过脚本自动化用户创建或使用LDAP集中管理账号,高级场景还包括限制用户资源(如ulimit)、配置SSH密钥登录替代密码,以及隐藏系统账号(如nologinShell),这些实践在提升效率的同时,显著强化了系统的安全防线。

在Linux系统中,账号管理是系统安全和权限控制的核心环节,无论是个人开发者还是企业级服务器管理员,掌握完善的账号管理技能都至关重要,合理的账号管理不仅能有效防范未授权访问、提升系统整体安全性,还能优化资源分配和权限控制,本文将系统性地介绍Linux账号管理体系,涵盖基础概念、日常操作、安全策略、高级实践及常见问题解决方案,帮助读者构建完整的账号管理知识框架。

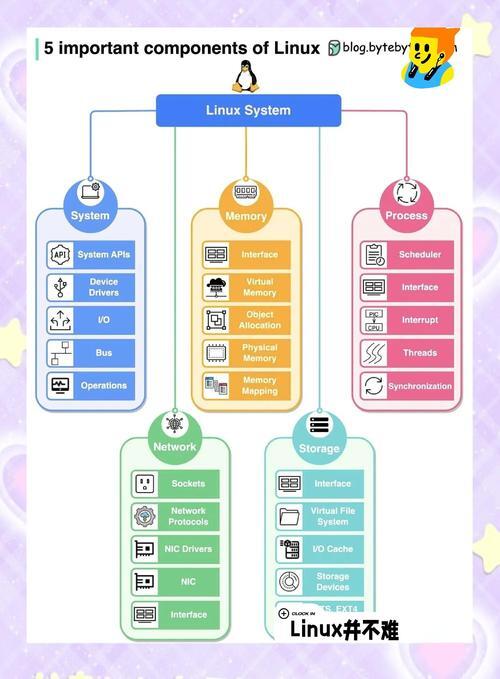

Linux系统账号的基本概念

用户账号与组账号

Linux系统采用分层权限管理机制,主要包含两类账号实体:

-

用户账号(User Account):系统为每个使用者分配的唯一身份标识,包含以下关键属性:

- 用户名(Username):人类可读的标识符(如"admin")

- 用户ID(UID):系统内部使用的数字标识(普通用户通常≥1000)

- 主组ID(GID):用户默认所属组的数字标识

- 家目录(Home Directory):用户的专属工作空间(通常为/home/username)

- 登录Shell:用户登录后默认使用的解释器(如/bin/bash)

- 账户状态标志:锁定、过期等状态信息

-

组账号(Group Account):权限管理的逻辑单元,具有以下特点:

- 支持多用户权限批量管理

- 一个用户可属于多个附加组(通过/etc/group定义)

- 组ID(GID)范围划分(系统组通常<1000,普通组≥1000)

- 支持组管理员机制(通过gpasswd管理)

账号信息的存储架构

Linux采用文本文件与PAM(可插拔认证模块)结合的账号管理体系,各关键文件的功能如下:

| 文件路径 | 典型权限 | 安全重要性 | |

|---|---|---|---|

| /etc/passwd | 用户基本信息(用户名、UID、GID、描述、家目录、默认Shell) | 644 | 中 |

| /etc/shadow | 加密密码、密码策略(最后修改时间、过期时间、警告周期等) | 600 | 高 |

| /etc/group | 组定义信息(组名、GID、组成员列表) | 644 | 中 |

| /etc/gshadow | 组密码及管理员信息(现代系统较少使用) | 600 | 高 |

| /etc/login.defs | 密码策略默认值(UID/GID范围、密码有效期、家目录创建规则等) | 644 | 中 |

| /etc/security/* | PAM模块配置文件(密码复杂度、账户锁定策略等) | 600 | 高 |

安全提示:

- 建议定期使用

pwck和grpck命令检查账号文件的完整性 - 对于/etc/shadow和/etc/gshadow文件,应严格限制为root可读写

- 重要配置变更前,建议备份相关文件

Linux账号管理的基本操作

用户账号全生命周期管理

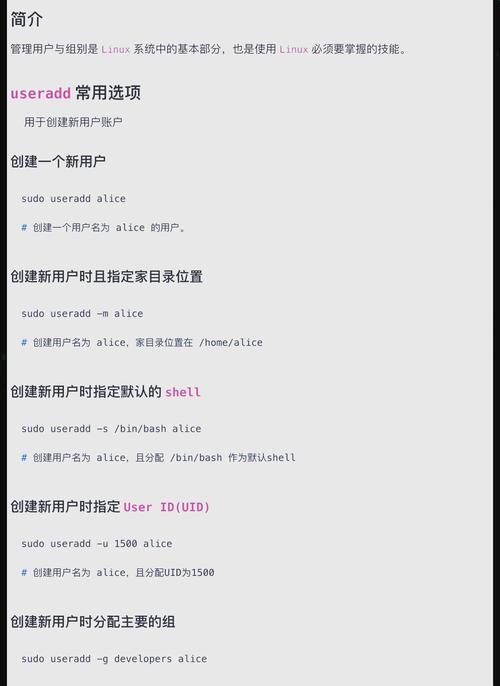

(1)用户创建最佳实践

# 基础创建(自动生成同名主组) sudo useradd -m -s /bin/bash devuser # 高级创建(指定UID、附加组、注释信息) sudo useradd -m -u 1501 -G developers,sudo -c "Development Account" -s /bin/bash devuser # 安全密码设置(推荐使用强密码生成器) echo "devuser:$(openssl rand -base64 12)" | sudo chpasswd # 服务账户创建(禁止交互登录) sudo useradd -r -s /usr/sbin/nologin -d /var/lib/serviceapp serviceapp

参数解析:

-m:自动创建家目录(默认模板来自/etc/skel)-u:指定自定义UID(避免冲突)-G:指定附加组(逗号分隔)-c:添加注释信息(常用于标注账号用途)-r:创建系统账户(无家目录,UID<1000)

(2)用户属性修改

# 修改用户主组 sudo usermod -g developers devuser # 追加附加组(保留原有组) sudo usermod -aG docker devuser # 修改家目录(需手动迁移文件) sudo usermod -m -d /new/home/devuser devuser # 账户过期设置(YYYY-MM-DD格式) sudo usermod -e 2024-12-31 tempuser # 修改登录Shell sudo usermod -s /bin/bash restricted_user # 账户锁定与解锁 sudo usermod -L locked_user # 锁定 sudo usermod -U locked_user # 解锁

(3)用户删除注意事项

# 完全删除(包括家目录和邮件池)

sudo userdel -r obsolete_user

# 安全删除流程(推荐生产环境使用)

sudo passwd -l obsolete_user # 先锁定账户

sudo chage -E 0 obsolete_user # 立即设置过期

sudo find / -user obsolete_user -exec chown root:root {} \; # 变更文件所有权

sudo userdel -r obsolete_user # 最后删除账户

# 检查残留文件

sudo find / -nouser -o -nogroup # 查找无主文件

生产环境建议:

- 重要账号建议先禁用(

passwd -l)观察一段时间后再删除 - 删除前应备份用户文件和相关配置

- 检查cron作业、服务配置等可能存在的依赖关系

组账号管理进阶

(1)组创建与维护

# 创建系统组(GID<1000) sudo groupadd -r system_group # 创建普通组并指定GID sudo groupadd -g 5001 project_team # 修改组名 sudo groupmod -n new_name old_name # 设置组管理员(允许委派管理) sudo gpasswd -A adminuser project_group # 设置组密码(允许临时切换组成员身份) sudo gpasswd project_group

(2)组成员批量管理

# 批量添加用户到组 sudo gpasswd -M user1,user2,user3 project_team # 从组中移除用户 sudo gpasswd -d user1 project_team # 查看组成员关系 getent group project_team # 查找用户所属的所有组 groups username sudo lid username # RHEL系列特有命令

账号信息查询技巧

# 详细用户信息查询 id devuser # 输出示例:uid=1501(devuser) gid=1001(developers) groups=1001(developers),27(sudo),999(docker) # 用户配置综合查询 finger username # 需要安装finger包 chfn -l username # 查看完整信息 # 登录活动监控 last -n 5 -i # 显示最近5次登录记录(包含IP地址) lastb # 查看失败的登录尝试 lastlog # 所有用户最后登录时间 # 密码状态检查 sudo chage -l devuser # 显示密码过期时间等详细信息 # 当前登录用户监控 w # 显示当前活跃会话 who -u # 详细登录信息

Linux账号安全强化策略

密码策略深度配置

(1)系统级密码策略

编辑/etc/login.defs:

PASS_MAX_DAYS 90 # 密码最长有效期 PASS_MIN_DAYS 1 # 修改间隔最短天数 PASS_MIN_LEN 12 # 最小密码长度 PASS_WARN_AGE 14 # 过期前警告天数 UMASK 077 # 新建家目录权限 USERGROUPS_ENAB yes # 删除用户时自动删除其私有组 ENCRYPT_METHOD SHA512 # 密码哈希算法

(2)使用libpam-pwquality强化复杂度

安装模块:

sudo apt install libpam-pwquality # Debian/Ubuntu sudo yum install libpwquality # RHEL/CentOS

配置/etc/security/pwquality.conf:

minlen = 12 dcredit = -1 # 至少1位数字 ucredit = -1 # 至少1位大写字母 ocredit = -1 # 至少1位特殊字符 lcredit = -1 # 至少1位小写字母 maxrepeat = 3 # 禁止连续3个相同字符 dictcheck = 1 # 检查字典单词 usercheck = 1 # 检查用户名相似性 enforcing = 1 # 强制执行策略

(3)密码过期强制策略

# 设置密码立即过期(强制首次登录修改)

sudo chage -d 0 newuser

# 自定义过期策略

sudo chage -M 90 -m 7 -W 14 -I 30 devuser

# 含义:90天有效期,7天内不能修改,提前14天警告,过期30天后禁用

# 批量设置密码策略

for user in $(ls /home); do sudo chage -M 90 "$user"; done

# 检查密码健康状况

sudo awk -F: '($2 == "") {print $1}' /etc/shadow # 查找空密码账户

sudo grep ':!!' /etc/shadow # 查找被锁定的账户

账户锁定与访问控制

(1)智能账户锁定

配置/etc/pam.d/common-auth:

auth required pam_tally2.so deny=5 unlock_time=1800 onerr=fail # 5次失败后锁定30分钟,记录日志 # 或者使用faillock(现代系统推荐) auth required pam_faillock.so preauth silent deny=5 unlock_time=1800 auth required pam_faillock.so authfail deny=5 unlock_time=1800

查看失败尝试:

sudo faillock # 查看所有账户失败记录 sudo faillock --user locked_user --reset # 解锁账户

(2)SSH访问精细控制

编辑/etc/ssh/sshd_config:

AllowGroups ssh-access # 仅允许特定组访问 DenyUsers restricted_user # 明确拒绝特定用户 PermitRootLogin prohibit-password # 禁止root密码登录 PasswordAuthentication no # 禁用密码认证 PubkeyAuthentication yes # 启用密钥认证 PermitEmptyPasswords no # 禁止空密码 LoginGraceTime 1m # 登录超时时间 MaxAuthTries 3 # 最大认证尝试次数

生产环境建议:

- 结合证书认证和双因素认证(2FA)更安全

- 使用Fail2Ban防止暴力破解

- 定期轮换SSH主机密钥

特权权限管理

(1)sudo精细化配置

使用visudo安全编辑:

# 用户级授权 devuser ALL=(ALL) /usr/bin/apt,/usr/bin/systemctl # 组级授权 %developers ALL=(ALL) NOPASSWD: /usr/bin/docker # 命令别名 Cmnd_Alias NETWORKING = /sbin/ip, /sbin/iptables User_Alias ADMINS = admin1, admin2 ADMINS ALL=(ALL) NETWORKING # 日志记录配置 Defaults logfile=/var/log/sudo.log Defaults log_input, log_output

(2)能力(Capabilities)分配

# 授予非root用户ping权限 sudo setcap cap_net_raw+p /bin/ping # 授予Web服务器绑定特权端口 sudo setcap 'cap_net_bind_service=+ep' /usr/sbin/nginx # 查看文件能力 getcap /bin/ping # 移除能力 sudo setcap -r /bin/ping

高级账号管理实践

集中式认证集成

(1)LDAP基础集成

安装必要组件:

sudo apt install libnss-ldap libpam-ldap ldap-utils nscd

配置/etc/nsswitch.conf:

passwd: files ldap group: files ldap shadow: files ldap

测试连接:

getent passwd # 查看所有用户(包括LDAP) ldapsearch -x -b "dc=example,dc=com" # 测试LDAP查询

(2)SSSD现代方案

配置示例/etc/sssd/sssd.conf:

[domain/example.com] id_provider = ldap auth_provider = ldap ldap_uri = ldaps://ldap.example.com ldap_search_base = dc=example,dc=com ldap_tls_reqcert = demand cache_credentials = True [sssd] services = nss, pam domains = example.com

审计与监控体系

(1)auditd核心配置

监控敏感文件访问:

sudo auditctl -w /etc/passwd -p wa -k identity_access sudo auditctl -w /etc/shadow -p wa -k identity_access sudo auditctl -w /etc/group -p wa -k identity_access sudo auditctl -w /etc/sudoers -p wa -k sudoers_change

查看审计日志:

sudo ausearch -k identity_access | aureport -f -i sudo aureport -m # 账户修改报告 sudo aureport -au # 认证事件报告

(2)实时会话监控

使用watch命令持续监控:

watch -n 5 'w; echo; lastlog | grep -v "Never logged in"'

或者使用更专业的监控工具:

# 安装并配置osquery sudo osqueryi > SELECT * FROM logged_in_users; > SELECT * FROM auth_events;

自动化账号管理

(1)批量用户创建脚本

#!/bin/bash

# Usage: ./bulk_create.sh user_list.csv

# CSV格式: username,uid,comment,groups,password_expiry

while IFS=, read -r username uid comment groups expiry

do

# 创建用户

sudo useradd -m -u "$uid" -c "$comment" "$username"

# 设置随机密码

password=$(openssl rand -base64 12)

echo "$username:$password" | sudo chpasswd

# 设置组关系

if [ -n "$groups" ]; then

sudo usermod -aG "$groups" "$username"

fi

# 设置密码策略

sudo chage -d 0 "$username" # 强制首次登录修改

sudo chage -E "$expiry" "$username" # 账户过期

# 记录日志

echo "$(date): Created user $username (UID:$uid) with groups $groups" >> /var/log/user_creation.log

done < "$1"

(2)过期账号清理

#!/bin/bash

# 清理90天未活动的账号并归档家目录

BACKUP_DIR="/backup/inactive_users"

LOG_FILE="/var/log/user_cleanup.log"

DAYS_INACTIVE=90

mkdir -p "$BACKUP_DIR"

inactive_users=$(lastlog -b $DAYS_INACTIVE | awk 'NR>1 && $1 != "root" {print $1}')

for user in $inactive_users; do

if id "$user" &>/dev/null; then

# 备份家目录

tar -czf "$BACKUP_DIR/${user}_$(date +%Y%m%d).tar.gz" "/home/$user"

# 锁定账户

sudo usermod -L "$user"

sudo chage -E 0 "$user"

# 记录操作

echo "$(date): Locked inactive account $user (last login > $DAYS_INACTIVE days)" >> "$LOG_FILE"

fi

done

企业级解决方案扩展

身份管理(IdM)方案

# FreeIPA客户端安装

sudo apt install freeipa-client

sudo ipa-client-install --domain=example.com --server=ipa.example.com \

--realm=EXAMPLE.COM --principal=admin --enable-dns-updates

# 常用管理命令

ipa user-find # 查找用户

ipa user-show username # 查看用户详情

ipa user-mod --password-expiration=2024-12-31 username # 设置过期时间

特权访问管理(PAM)

# 使用Teleport进行特权会话审计 sudo teleport configure --roles=node --token=xxxx --proxy=teleport.example.com:443 # 会话记录查看 tctl nodes ls # 查看注册节点 tctl sessions ls # 查看活动会话

容器环境账号管理

# Docker用户命名空间映射 echo 'dockremap:165536:65536' | sudo tee /etc/subuid echo 'dockremap:165536:65536' | sudo tee /etc/subgid # Kubernetes服务账户管理 kubectl create serviceaccount ci-user # 创建服务账户 kubectl create rolebinding ci-user-edit --clusterrole=edit --serviceaccount=default:ci-user

总结与最佳实践

账号管理

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。