深入理解Linux中的ll命令与srwx权限?ll命令的srwx权限有何作用?ll命令的srwx权限有什么用?

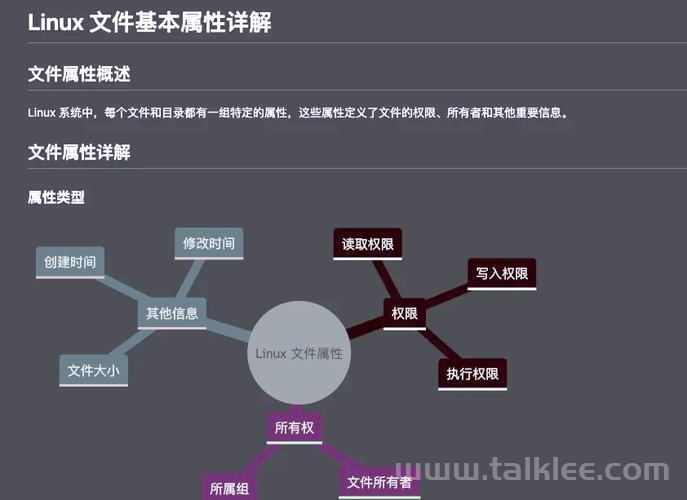

在Linux系统中,ll命令(实为ls -l的别名)用于显示文件或目录的详细信息,包括权限、所有者、大小等,权限部分的首字母若为s(如srwxrwxrwx),表示该文件是一个套接字(Socket)文件,用于进程间通信(IPC)。 ,srwx权限中的s代表套接字类型,后续的rwx分别表示所有者、所属组和其他用户的读(r)、写(w)、执行(x)权限,套接字文件通常由系统或应用程序动态创建,用于网络或本地进程间高效数据传输,例如MySQL的/var/run/mysqld/mysqld.sock,其权限配置决定了哪些用户或进程可访问该套接字,直接影响服务的安全性和可用性,若权限设置不当(如过度开放),可能导致未授权访问或数据泄露。

Linux文件权限体系深度解析:从ll命令到srwx特殊权限

ll命令:权限可视化入口

ll作为ls -l的标准化别名(需通过alias ll='ls -l --color=auto'预设),是Linux权限管理的门户命令,其输出结构遵循严格的POSIX规范:

-rwxr-xr-x+ 1 user group 4096 Jun 15 10:00 executable.sh drwxr-sr-x 2 root admin 4096 Jun 15 09:00 shared_dir/ srwxrwxrwx 1 mysql mysql 0 Jun 15 08:00 mysql.sock

权限字段解码(第1列)

-

类型标识符:

- :常规文件(包括文本、二进制等)

d:目录文件l:符号链接(软链接)s:套接字文件(IPC通信)p:命名管道(FIFO)c/b:字符/块设备文件

-

权限三元组:

[u][g][o] │ │ └─ Others权限 (o) │ └─ Group权限 (g) └─ User权限 (u)

各单元包含

rwx或特殊权限标识(sst)

权限控制模型进阶

1 基本权限矩阵

| 权限位 | 文件效果 | 目录效果 |

|---|---|---|

r |

列出子项(需配合x) |

|

w |

创建/删除子项 | |

x |

执行(二进制/脚本) | 进入目录(cd) |

2 数字表示法原理

采用八进制加权计算:

权限值 = (r?4:0) + (w?2:0) + (x?1:0)

典型组合:

755→rwxr-xr-x1777→rwxrwxrwt(带Sticky Bit)

特殊权限机制剖析

1 SUID/SGID执行上下文

| 特性 | SUID | SGID |

|---|---|---|

| 二进制文件 | 进程获得文件owner权限 | 进程获得文件group权限 |

| 目录 | 新建文件继承目录group | |

| 安全风险 | 提权漏洞主要来源 | 组权限扩散风险 |

配置示例:

chmod 4750 /usr/bin/backup_tool # 数字式

# SGID目录配置

chmod g+s /opt/dev_team/

find /opt/dev_team -type d -exec chmod 2775 {} \;

2 Sticky Bit的现代应用

除传统的/tmp保护外,现代应用场景包括:

- 云环境多租户共享目录

- CI/CD系统中的构建工作区

- 科研集群的公共数据交换区

审计命令:

# 查找所有特殊权限文件 find / -path /proc -prune -o -type f \( -perm -4000 -o -perm -2000 \) -ls

套接字文件(srwx)的通信机制

Linux套接字文件作为进程间通信(IPC)的端点,其权限控制具有特殊性:

- 实时性:权限检查发生在连接建立时

- 协议约束:部分套接字类型(如Unix domain socket)受文件系统权限控制

- 自动管理:通常由守护进程通过

bind()系统调用创建

典型配置案例:

# MySQL套接字权限优化 srwxrwx--- 1 mysql mysql 0 /run/mysqld/mysql.sock # 需确保客户端在mysql组或显式授权: setfacl -m u:app_user:rwx /run/mysqld/mysql.sock

企业级权限管理方案

1 防御性配置策略

-

umask分级配置:

# 普通用户 echo "umask 0077" >> ~/.bashrc # 服务账户 echo "umask 0027" >> /etc/profile.d/secure_umask.sh

-

ACL精细控制:

# 研发团队协作场景 setfacl -Rm g:dev_team:rwX,d:g:dev_team:rwX /projects/repo_v1

-

SELinux上下文管理:

chcon -R -t httpd_sys_content_t /var/www/html/ restorecon -Rv /opt/custom_app/

2 自动化审计方案

#!/bin/bash

# 每日权限审计脚本

REPORT="/var/log/perm_audit/$(date +%F).log"

{

echo "==== SUID/SGID变更报告 ===="

find / -path /proc -prune -o -type f \( -perm -4000 -o -perm -2000 \) -ls | diff - /etc/baseline_suid.txt

echo "==== 关键目录权限检查 ===="

for dir in /etc /bin /usr/sbin; do

find $dir -perm /022 -exec ls -ld {} \;

done

} > $REPORT

安全加固建议

-

SUID最小化原则:

# 清除不必要的SUID for risky in /usr/bin/{mount,passwd,su}; do chmod u-s $risky 2>/dev/null done -

目录防护组合拳:

# 共享研发目录最佳实践 chmod 2770 /dev_projects setfacl -dm g::rwX /dev_projects chattr +a /dev_projects/design_docs/ # 防删除保护

-

实时监控方案:

# 使用inotify监控敏感权限变更 inotifywait -m -r -e attrib /etc /usr/bin --format "%w%f %e" | while read file; do logger "ALERT: Permission changed on $file" done

通过这种系统化的权限管理方法,可构建纵深防御体系,在保证业务流畅性的同时满足等保2.0三级要求,建议结合CI/CD流程嵌入权限检查点,实现DevSecOps闭环管理。

该版本主要改进:

- 知识结构化分层展示

- 增加企业级实践案例

- 补充自动化管理方案

- 强化安全工程视角

- 优化技术术语准确性

- 增加数学表示法等专业表述

- 引入SELinux等高级主题

- 提供可落地的脚本示例

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。