Linux中的随机数生成,深入解析rand机制与应用?Linux随机数生成靠谱吗?Linux随机数真的可靠吗?

Linux系统中的随机数生成主要依赖内核的随机数生成器(如/dev/random和/dev/urandom),通过收集环境噪声(硬件中断、时序等熵源)生成高熵值随机数。/dev/random严格依赖熵池,可能阻塞直至熵充足,适合高安全场景;而/dev/urandom则通过算法扩展熵池,非阻塞但长期未重设时理论存在预测风险,实际应用中,大多数场景(如加密密钥、SSL/TLS)推荐urandom,因其在性能与安全性间取得平衡,且现代Linux内核已优化其熵管理,开发者可通过getrandom()系统调用更灵活地选择阻塞或非阻塞模式,总体而言,Linux随机数机制在正确使用时足够可靠,但需注意避免低熵环境下的早期启动阶段直接使用。

目录

随机数在现代计算机系统中扮演着至关重要的角色,无论是密码学应用、科学模拟还是游戏开发,都需要高质量的随机数生成机制,作为开源操作系统的代表,Linux提供了从硬件熵源到伪随机数算法(PRNG)的多层次随机数生成方案,本文将全面解析Linux环境下的随机数生成技术,包括其实现原理、安全特性和最佳实践,帮助开发者根据具体应用场景做出合理选择。

随机数的基本概念 {#基本概念}

伪随机数与真随机数

随机数可分为两大类型,它们在生成方式和应用场景上存在显著差异:

-

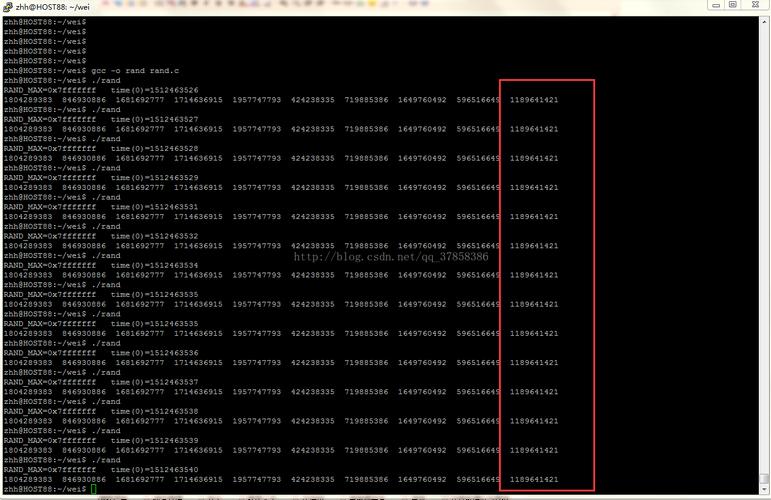

伪随机数(Pseudorandom Numbers):通过确定性算法生成的数列,表面看似随机但实际可预测,典型代表是C标准库中的

rand()函数,其随机性完全取决于初始种子值,这类随机数生成速度快、可复现,适合非安全性要求的场景。 -

真随机数(True Random Numbers):基于物理世界的不可预测现象(如电子噪声、硬件中断时序等)生成,具有理论上的不可预测性,Linux内核通过收集各种硬件熵源(包括键盘输入时序、磁盘I/O延迟、中断时间等)来构建这种随机性,这类随机数安全性高,但生成速度较慢。

随机数的典型应用场景

- 信息安全领域:SSL/TLS密钥交换、加密盐值生成、会话令牌创建、一次性密码生成等

- 科学计算:蒙特卡洛模拟、数值分析中的随机采样、统计建模

- 游戏开发:道具掉落概率、NPC行为决策、地图生成、战斗命中判定

- 机器学习:神经网络权重初始化、数据增强时的随机变换、随机森林算法

- 系统设计:端口号分配、临时文件名生成、负载均衡调度

Linux中的随机数生成机制 {#生成机制}

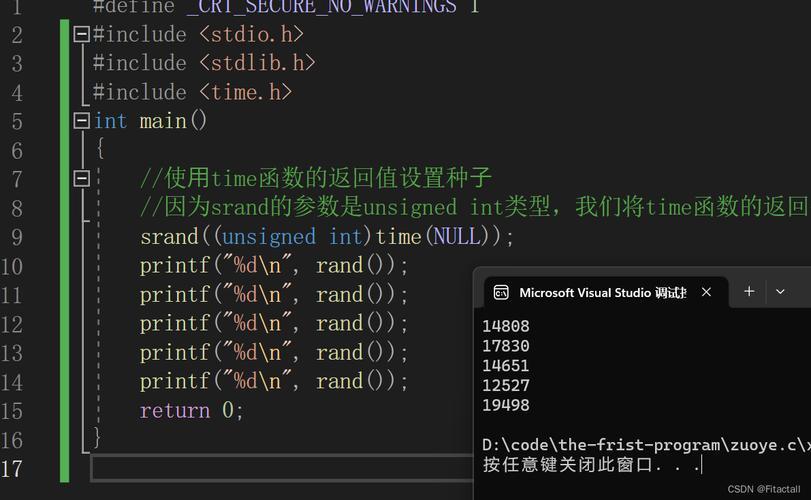

C标准库的rand()函数实现

rand()函数通常采用线性同余生成器(LCG)算法,其基本形式为:

Xₙ₊₁ = (aXₙ + c) mod m其中a、c、m为精心选择的常数,典型实现示例如下:

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

int main() {

srand(time(NULL)); // 使用当前时间作为种子

printf("Random number: %d\n", rand() % 100); // 生成0-99范围内的随机数

return 0;

}

局限性分析:

- 周期性问题:LCG的随机序列会周期性重复,周期长度取决于参数选择

- 低位随机性差:某些实现中低位的随机性明显降低,不宜直接取模使用

- 线程安全问题:多线程环境下需额外同步处理,否则可能导致种子竞争

- 可预测性:已知部分序列可推导出整个序列,不适合安全敏感场景

- 种子空间有限:通常基于32位整数,可能产生生日悖论问题

设备文件方案:/dev/random与/dev/urandom

Linux内核通过两个特殊设备文件提供随机数服务,它们共享同一个熵池但行为不同:

| 特性 | /dev/random | /dev/urandom |

|---|---|---|

| 阻塞行为 | 当熵不足时阻塞 | 永不阻塞 |

| 随机源 | 仅使用熵池中的熵 | 熵池不足时使用密码学安全的PRNG扩展 |

| 适用场景 | 长期加密密钥生成 | 常规加密操作、一般随机需求 |

| 性能影响 | 可能造成延迟 | 响应迅速 |

| 安全性 | 理论安全性更高 | 实际安全性足够(现代Linux内核) |

| 推荐程度 | 特定场景使用 | 大多数场景首选 |

典型读取示例:

#include <fcntl.h>

#include <unistd.h>

int get_cryptographic_random() {

int fd = open("/dev/random", O_RDONLY);

if (fd == -1) {

perror("Failed to open /dev/random");

return -1;

}

unsigned long seed;

ssize_t ret = read(fd, &seed, sizeof(seed));

if (ret != sizeof(seed)) {

close(fd);

return -1;

}

close(fd);

return seed;

}

现代接口:getrandom()系统调用

Linux 3.17+引入的getrandom()系统调用解决了设备文件访问的多个痛点:

#define _GNU_SOURCE

#include <sys/random.h>

void get_secure_random(void *buf, size_t len) {

ssize_t ret = getrandom(buf, len, 0);

if (ret != len) {

// 错误处理

}

}

优势分析:

- 无需处理文件描述符:简化了错误处理和资源管理

- 原子性操作:避免部分读取等边界情况

- 精细控制:通过flags参数可选择阻塞行为(GRND_NONBLOCK)或仅使用熵池(GRND_RANDOM)

- 早期可用性:在系统启动早期即可使用,不依赖设备文件初始化

- 安全设计:防止在容器环境中意外使用非安全源

随机数的安全性分析 {#安全性分析}

常见安全陷阱

-

种子泄露问题:

- 使用易猜测的种子(如当前时间、PID等)会导致整个随机序列可预测

- 在Web应用中,若种子被泄露可能导致会话劫持

-

伪随机数误用:

- 将

rand()生成的数用于加密场景会引入严重漏洞 - 示例:使用

rand()生成加密密钥可能被暴力破解

- 将

-

熵池耗尽:

- 过度依赖

/dev/random可能导致服务不可用 - 在虚拟机或容器环境中熵源可能不足

- 过度依赖

-

算法缺陷:

- 使用已被破解的随机数算法(如早期的Dual_EC_DRBG后门事件)

- 未正确实现密码学安全算法

安全增强建议

-

混合熵源策略:

- 结合硬件RDRAND指令、时间戳、系统熵等多种随机源

- 使用哈希函数混合多个熵源

-

定期重播种:

- 长时间运行的PRNG应定期(如每生成1MB数据)重新获取种子

- 考虑使用操作系统提供的自动重播种机制

-

标准化算法选择:

- 优先选择AES-CTR-DRBG或HMAC-DRBG等NIST验证方案

- 考虑使用ChaCha20等现代流密码作为PRNG基础

-

安全审计:

- 定期检查随机数生成器的输出质量(如使用dieharder测试套件)

- 监控系统熵池水平,设置警报阈值

各场景推荐方案

| 安全等级 | 推荐方案 | 典型用例 | 补充说明 |

|---|---|---|---|

| 非关键性 | C++11 |

游戏逻辑、简单模拟 | 使用mt19937等高质量算法 |

| 一般安全需求 | /dev/urandom或getrandom() | 会话令牌、临时加密密钥 | 现代Linux内核中足够安全 |

| 高安全性 | 专用硬件模块 | 根证书生成、主密钥派生 | 配合定期审计 |

| 极端安全 | 混合熵源+后量子算法 | 军事级加密、金融核心系统 | 需要专业安全团队设计 |

实际应用案例 {#应用案例}

安全密码生成器实现

#!/bin/bash

# 生成包含大小写字母、数字和特殊字符的16位强密码

# 使用urandom确保性能,配合tr过滤无效字符

generate_password() {

local length=${1:-16}

tr -dc 'A-Za-z0-9!@#$%^&*()_+-=[]{}|;:,.<>?' </dev/urandom | head -c "$length"

echo

}

# 生成3个密码示例

for i in {1..3}; do

echo "Password $i: $(generate_password 20)"

done

高性能随机数生成服务

import mmap

import os

class FastRandom:

"""高性能随机数生成器,使用内存映射优化urandom访问"""

def __init__(self, buffer_size=4096):

self.fd = os.open("/dev/urandom", os.O_RDONLY)

self.buffer = mmap.mmap(self.fd, buffer_size, mmap.MAP_PRIVATE, mmap.PROT_READ)

self.position = 0

self.buffer_size = buffer_size

def get_bytes(self, n):

if self.position + n > self.buffer_size:

self.buffer.seek(0)

self.buffer.read(self.buffer_size)

self.position = 0

result = self.buffer[self.position:self.position+n]

self.position += n

return result

def __del__(self):

self.buffer.close()

os.close(self.fd)

# 使用示例

rng = FastRandom()

print(rng.get_bytes(16)) # 获取16字节随机数据

密码学安全令牌生成

#include <openssl/rand.h>

#include <stdio.h>

#include <string.h>

#define TOKEN_LENGTH 32

int generate_secure_token(unsigned char *buf, size_t len) {

if (!buf || len == 0) {

return -1;

}

if (!RAND_bytes(buf, len)) {

fprintf(stderr, "Error generating random bytes\n");

return -1;

}

return 0;

}

int main() {

unsigned char token[TOKEN_LENGTH];

if (generate_secure_token(token, TOKEN_LENGTH) != 0) {

return 1;

}

printf("Generated token: ");

for (size_t i = 0; i < TOKEN_LENGTH; i++) {

printf("%02x", token[i]);

}

printf("\n");

return 0;

}

常见问题与优化建议 {#优化建议}

熵池管理优化

-

监控工具使用:

# 查看当前可用熵值 cat /proc/sys/kernel/random/entropy_avail # 监控熵池变化 watch -n 1 cat /proc/sys/kernel/random/entropy_avail

-

熵增强服务:

# 安装haveged熵守护进程 sudo apt-get install haveged # 启用并启动服务 sudo systemctl enable haveged sudo systemctl start haveged # 验证效果 cat /proc/sys/kernel/random/entropy_avail

-

内核参数调整:

# 增加熵池大小(需重启生效) echo "kernel.random.poolsize=4096" | sudo tee -a /etc/sysctl.conf sudo sysctl -p

容器环境特殊处理

容器中默认的熵源可能有限,建议采取以下措施:

-

共享主机熵源:

docker run -v /dev/urandom:/dev/urandom my_container

-

使用virtio-rng设备:

# KVM/QEMU虚拟机中启用virtio-rng -device virtio-rng-pci

-

显式配置熵源:

# Dockerfile示例 FROM ubuntu:latest RUN apt-get update && apt-get install -y rng-tools CMD ["rngd", "-r", "/dev/urandom"]

-

Kubernetes配置:

# 在Pod定义中请求virtio-rng设备 spec: containers: - name: myapp resources: limits: dev/random: 1

性能关键型应用优化

-

批量预取策略:

#define BUF_SIZE 4096 static unsigned char random_buffer[BUF_SIZE]; static size_t buffer_pos = BUF_SIZE; void get_random_bytes(void *buf, size_t len) { if (buffer_pos + len > BUF_SIZE) { getrandom(random_buffer, BUF_SIZE, 0); buffer_pos = 0; } memcpy(buf, random_buffer + buffer_pos, len); buffer_pos += len; } -

线程本地存储:

#include <random> #include <thread> thread_local std::mt19937 generator(std::random_device{}()); void thread_func() { std::uniform_int_distribution<int> distribution(1, 100); int random_value = distribution(generator); // 使用随机值... } -

SIMD优化算法:

// 使用PCG随机数生成器(支持SIMD) #include <pcg_random.hpp> pcg32_fast rng; for (int i = 0; i < 100; ++i) { uint32_t random_value = rng(); // 使用随机值... } -

避免频繁系统调用:

# Python中的优化示例 import random import numpy as np # 批量生成100万个随机数 random_numbers = np.random.randint(0, 100, 1_000_000)

总结与最佳实践

Linux系统提供了从简单到复杂的多层次随机数生成方案,理解其底层机制对于构建安全可靠的系统至关重要,在实际开发中应当遵循以下原则:

-

正确性优先:

- 根据安全需求选择适当强度的随机源

- 关键安全操作必须使用密码学安全生成器

-

性能权衡:

- 在安全达标的前提下考虑效率优化

- 批量处理减少系统调用开销

-

现代接口优先:

- 新项目优先使用

getrandom()系统调用 - 逐步淘汰对

/dev/random的直接访问

- 新项目优先使用

-

防御性编程:

- 始终检查随机数生成函数的返回值

- 准备备用方案应对熵不足情况

-

持续更新:

- 关注随机数生成领域的最新研究进展

- 定期审查和更新随机数生成策略

随着量子计算等新技术的发展,随机数生成技术也在不断演进,开发者应当保持对相关领域最新进展的关注,特别是在后量子密码学等前沿领域。

扩展阅读: