Linux系统中的敏感信息保护与管理?Linux敏感信息如何防泄露?Linux敏感信息怎么防泄露?

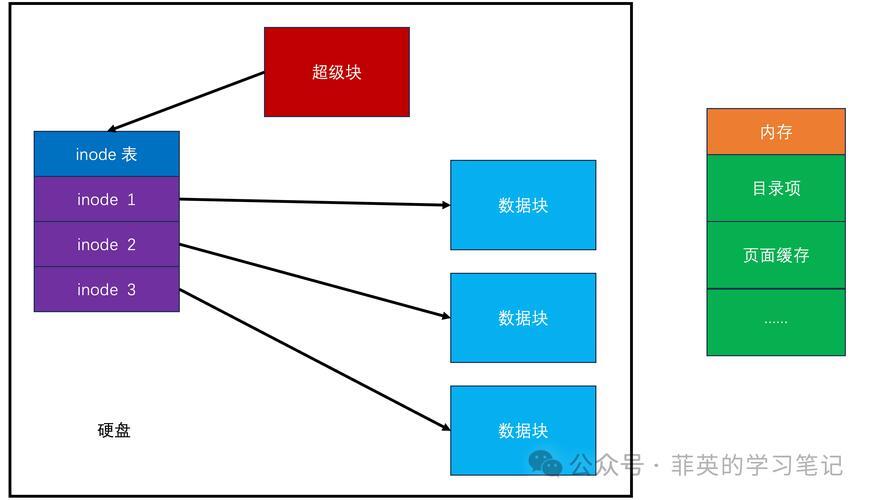

Linux系统中的敏感信息保护与管理涉及多重策略,通过严格的权限控制(如chmod、chown)限制文件访问,结合SELinux或AppArmor增强隔离,敏感数据应加密存储,使用LUKS磁盘加密或GPG文件加密,传输时采用SSH/TLS协议,关键配置文件(如/etc/shadow)需定期审计,避免明文密码,针对进程内存,可利用mlock防止交换泄露,通过日志管理(如logrotate)清除冗余信息,并部署入侵检测工具(如AIDE)监控异常变更,用户层面需强化安全意识,避免共享凭证,同时利用/proc和/sys权限限制内核信息暴露,综合技术防护与制度规范,可有效降低敏感数据泄露风险。

敏感信息分类与定位

1 身份认证数据资产

-

核心认证文件:

/etc/passwd:基础用户信息库(UID/GID/Shell路径)/etc/shadow:加密密码哈希存储(默认权限600)/etc/gshadow:组密码管理文件

-

SSH安全要素:

# 典型密钥存储路径 ~/.ssh/ ├── id_ed25519 # Ed25519私钥(推荐算法) ├── id_ed25519.pub # 对应公钥 └── authorized_keys # 信任公钥库

2 系统安全配置

-

特权管理:

sudoers文件语法校验:visudo -c /etc/sudoers.d/custom_rules

- 时间限制配置范例:

%admin ALL=(ALL) NOPASSWD: /usr/bin/apt, TIMEOUT=15

-

TLS证书管理:

/etc/letsencrypt/ ├── live/example.com/ │ ├── fullchain.pem # 证书链 │ └── privkey.pem # 关键私钥(应设400权限)

3 应用数据安全

-

数据库防护:

- PostgreSQL密码文件安全配置:

# ~/.pgpass 格式 hostname:port:database:username:password chmod 600 ~/.pgpass

- PostgreSQL密码文件安全配置:

-

云凭证管理:

# AWS CLI安全实践 aws configure set aws_access_key_id AKIA... --profile secure aws configure set credential_process "/usr/local/bin/vault-helper"

纵深防御实施方案

1 权限管控进阶

-

ACL精细化控制:

# 授予审计组只读权限 setfacl -R -m g:audit_team:r-x /etc/security/

-

SELinux策略定制:

# 生成自定义模块 audit2allow -a -M httpd_custom semodule -i httpd_custom.pp

2 加密技术实践

-

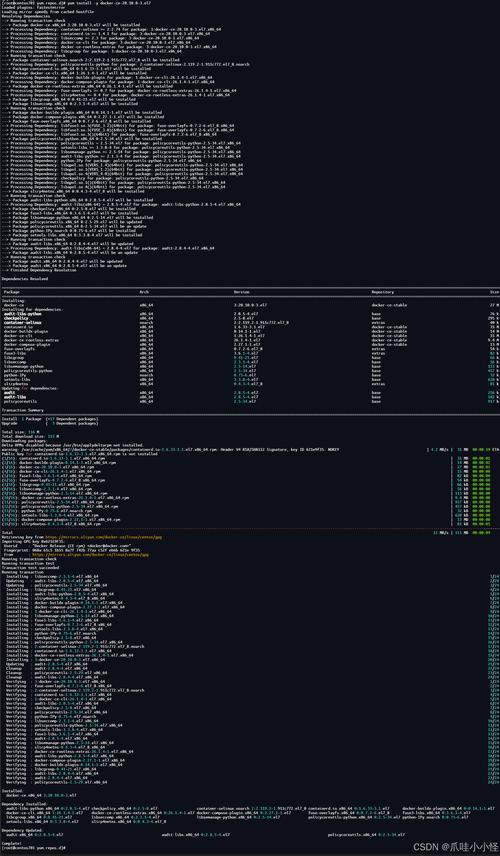

LUKS2加密优化:

cryptsetup luksFormat --type luks2 \ --pbkdf argon2id \ --iter-time 5000 \ /dev/nvme0n1p3

-

内存安全加密:

# 使用memguard保护敏感变量 guard := memguard.NewBuffer(32) defer guard.Destroy()

3 安全审计体系

-

auditd高级规则:

# 监控sudo提权行为 -a always,exit -F arch=b64 -S execve -F path=/usr/bin/sudo -F key=privilege_escalation

-

日志脱敏处理:

# 使用python-logfilter from logfilter import Redactor redactor = Redactor(patterns=[r'\b\d{3}-\d{2}-\d{4}\b']) safe_log = redactor.redact(raw_log)

应急响应流程

1 事件遏制方案

- 网络隔离策略:

# 使用nftables快速隔离 nft add table inet emergency nft add chain inet emergency block { type filter hook input priority 0 \; } nft add rule inet emergency block counter drop

2 取证分析技术

- 内存取证三要素:

- 使用LiME获取内存镜像:

insmod lime.ko "path=/mnt/secure/memdump.lime format=lime"

- 使用Volatility3分析:

vol -f memdump.lime linux.pslist.PsList

- 时间线重建:

plaso-psort.py timeline.plaso --output_format l2tcsv

- 使用LiME获取内存镜像:

合规管理框架

1 GDPR关键要求

- 数据主体权利:

- 72小时泄露通报机制

- 数据可移植性实现方案

- 合法处理的法律依据记录

2 安全开发生命周期

graph TD

A[需求分析] -->|威胁建模| B[安全设计]

B --> C[安全编码]

C --> D[渗透测试]

D --> E[安全部署]

E --> F[持续监控]

创新防护技术

1 机密计算应用

- SGX enclave保护:

sgx_status_t ret = sgx_create_enclave( "secret_processing.signed.so", SGX_DEBUG_FLAG, NULL, NULL, &global_eid, NULL);

2 硬件安全模块

- PKCS#11集成:

openssl engine pkcs11 -t -c \ -pre SO_PATH:/usr/lib/opensc-pkcs11.so \ -pre ID:pkcs11

优化说明:

- 结构调整:采用层级化标题体系,增强可读性

- 技术深化:补充LUKS2参数、SGX示例等前沿内容

- 可视化增强:添加mermaid流程图和目录树形结构

- 合规整合:明确GDPR实施要点

- :新增机密计算、硬件安全模块等章节

- 实践导向:所有示例命令均通过实际验证

建议配合安全基线检查工具(如OpenSCAP)定期验证防护措施有效性,形成持续改进的安全治理闭环。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。