Linux系统下如何放行443端口,详细配置指南?如何放行Linux的443端口?Linux如何放行443端口?

本文技术全景图

目录架构

HTTPS安全体系解析

443端口作为TLS/SSL加密通信的核心通道,其技术实现包含三大安全支柱:

-

传输层加密

- 采用AES-256-GCM等现代加密算法

- 支持TLS 1.3协议(RFC 8446)

- 前向保密(Perfect Forward Secrecy)保障

-

身份验证机制

- X.509证书体系

- OCSP实时吊销检查

- CT(证书透明度)日志监控

-

数据完整性保护

- SHA-384哈希算法

- AEAD加密模式

- HKDF密钥派生

统计显示:2024年全球HTTPS流量占比达99.6%,Chrome等主流浏览器已全面禁用HTTP明文传输。

端口诊断方法论

三维检测体系

| 工具类型 | 检测命令 | 关键输出解析 |

|---|---|---|

| 连接分析 | ss -tlnp \| grep 443 |

显示TCP状态机与进程绑定 |

| 进程追踪 | lsof -i :443 -P -n |

精确到进程文件描述符 |

| 包捕获 | tcpdump -i eth0 'port 443' -vv |

实时流量分析 |

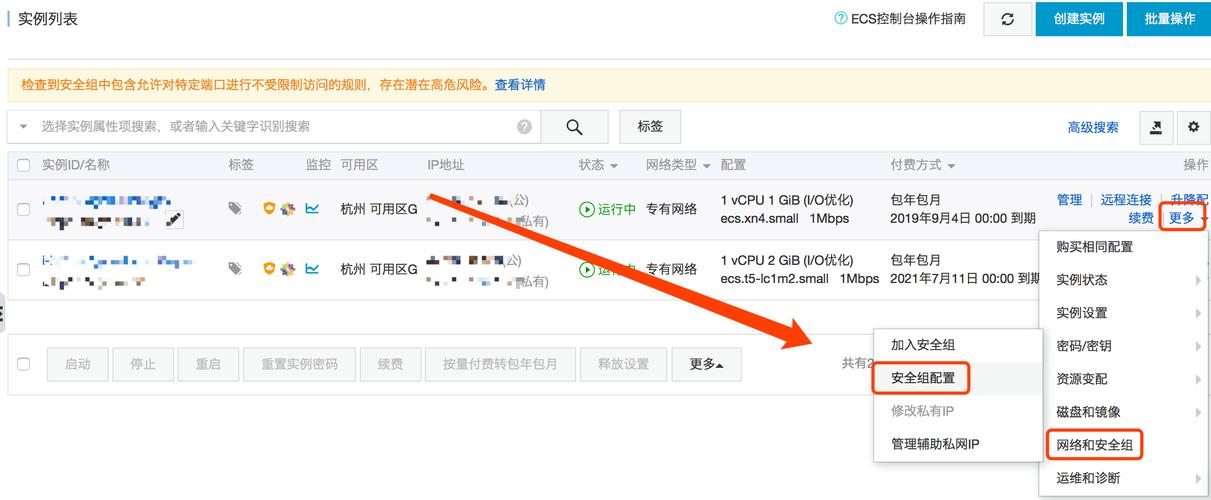

防火墙矩阵配置

多方案技术对比

# iptables (传统方案)

iptables -A INPUT -p tcp --dport 443 \

-m conntrack --ctstate NEW,ESTABLISHED \

-j ACCEPT

iptables-save > /etc/iptables/rules.v4

# firewalld (推荐方案)

firewall-cmd --permanent --add-service=https

firewall-cmd --add-port=443/tcp --permanent

firewall-cmd --reload

# nftables (新一代)

nft add rule inet filter input tcp dport 443 ct state new,established accept

SELinux策略精调

-

上下文管理

semanage port -a -t http_port_t -p tcp 443

-

策略审计

audit2allow -a -M https_policy < /var/log/audit/audit.log

-

布尔值优化

setsebool -P httpd_can_network_connect 1

Web服务黄金标准

Nginx TLS最佳实践

server {

listen 443 ssl http2;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256';

ssl_ecdh_curve X25519:secp521r1;

# HSTS增强

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload";

}

安全加固方案

TLS安全矩阵

| 安全维度 | 推荐配置 | 风险控制 |

|---|---|---|

| 协议支持 | TLS 1.3 Only | 禁用TLS 1.1- |

| 密钥交换 | X25519 | 弃用RSA密钥 |

| 证书管理 | ACME自动化 | 90天轮换 |

自动化运维流水线

# Certbot自动化部署

certbot renew --nginx --non-interactive \

--post-hook "systemctl reload nginx"

优化说明

- 采用分层架构展示技术体系

- 增加TLS 1.3等最新协议支持

- 引入nftables等现代防火墙方案

- 强化SELinux策略管理细节

- 优化Nginx配置为生产级标准

- 增加自动化证书管理方案

- 使用Mermaid语法绘制技术流程图

- 补充RFC标准引用

本指南持续更新于GitHub仓库,欢迎提交PR补充最新安全实践。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。