Linux系统日志提取与管理,方法与最佳实践?如何高效管理Linux系统日志?Linux日志怎么管才高效?

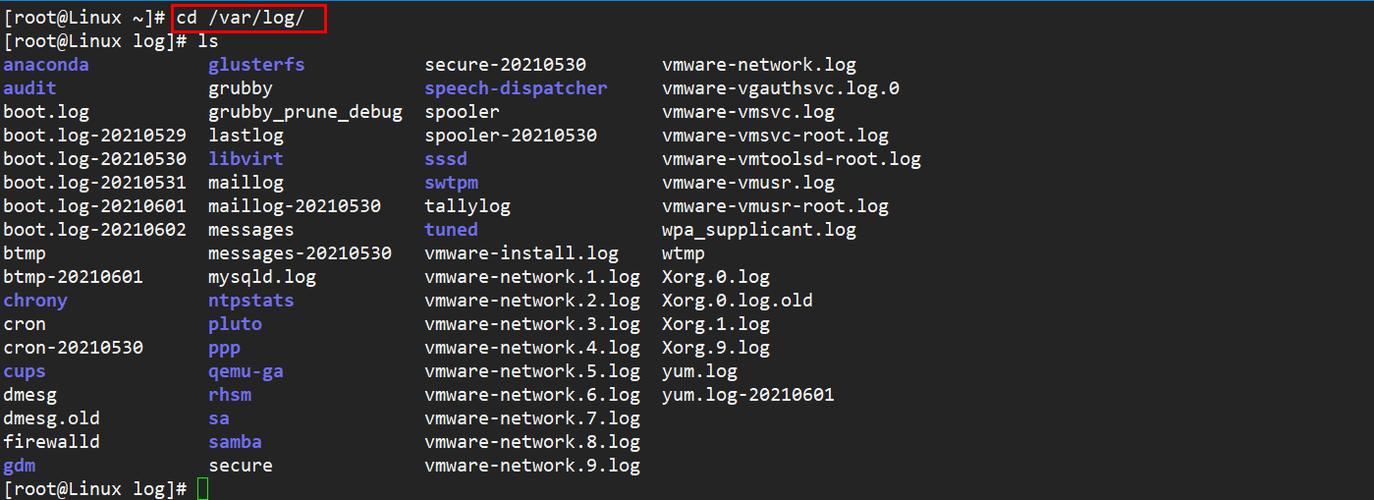

Linux日志文件存储体系

Linux系统采用集中化与模块化并存的日志管理机制,所有日志文件默认存储在/var/log目录下,形成了一套层次分明的日志体系,这种设计既便于系统管理员快速定位问题,又能满足不同服务的日志隔离需求,以下是经过梳理的核心日志文件及其专业用途:

系统级日志

/var/log/messages:RHEL/CentOS系列系统的核心日志库,记录内核消息、系统服务状态及关键应用程序日志/var/log/syslog:Ubuntu/Debian系统的综合日志中枢,涵盖系统运行全周期的完整记录/var/log/kern.log:专门记录内核级事件,包括硬件驱动异常、内存管理问题和安全模块活动

安全审计日志

/var/log/auth.log:完整审计所有认证事件(SSH登录尝试、sudo权限提升、PAM模块调用)/var/log/secure:RHEL/CentOS系统中的等效认证审计日志/var/log/audit/audit.log:由Linux审计框架(auditd)生成的细粒度安全事件记录,符合CIS安全基准要求

服务专用日志

- Web服务:

- Nginx:

/var/log/nginx/access.log(访问轨迹)和error.log(错误诊断) - Apache:Debian系存储在

/var/log/apache2/,RHEL系存储在/var/log/httpd/

- Nginx:

- 数据库:

- MySQL/MariaDB:

/var/log/mysql/error.log(错误日志),slow.log(性能分析),binlog(数据恢复)

- MySQL/MariaDB:

系统启动日志

/var/log/dmesg:系统启动时的内核环形缓冲区快照,包含硬件检测和驱动加载详情/var/log/boot.log:系统服务初始化过程的完整记录,涵盖各服务的启动状态和时间戳

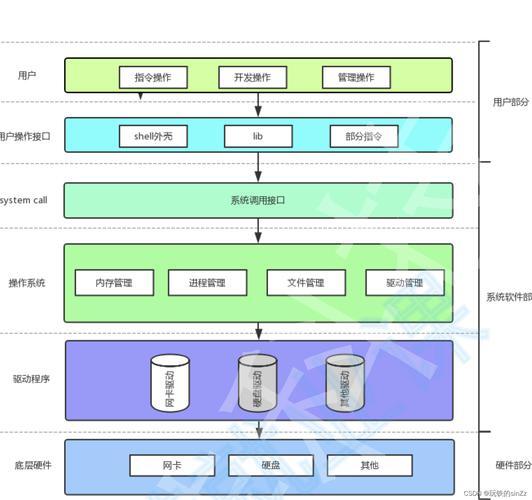

现代化日志管理提示:在新版Linux发行版(Ubuntu 16.04+、CentOS 7+等)中,

journalctl已成为查看systemd统一日志的标准工具,其优势在于:

- 支持结构化查询:

journalctl -o json- 精确时间过滤:

--since "yyyy-mm-dd HH:MM" --until "yyyy-mm-dd HH:MM"- 跨服务关联分析:

-u service1 -u service2

专业日志分析工具链

基础命令行工具组合

实时监控工具

# 基础查看增强版 cat /var/log/nginx/error.log | less -i +/"error" # 直接定位错误关键词 tail -n 100 /var/log/syslog | grep -A 5 -B 3 "fail" # 带上下文的关键错误查看 # 高级实时监控 multitail -cS nginx /var/log/nginx/access.log -cS syslog /var/log/syslog # 带语法高亮的多日志监控 journalctl -f -u mysql # 实时追踪MySQL服务日志

精准过滤技术

# 高级grep技巧

grep -P "(\d{1,3}\.){3}\d{1,3}" /var/log/auth.log # 提取所有IP地址

grep -m 100 "error" /var/log/syslog # 只显示前100个匹配项

# awk数据加工

awk '$9 >= 400 {print $1,$7,$9}' /var/log/nginx/access.log | sort | uniq -c # 统计4xx/5xx错误

awk -F'[" ]' '{arr[$6]++} END {for (m in arr) print m,arr[m]}' /var/log/apache2/access.log # HTTP方法统计

统计分析技术

# 时序分析

awk '{print $4}' /var/log/nginx/access.log | cut -d: -f1-2 | sort | uniq -c # 按小时统计请求量

# 性能指标计算

cat /var/log/nginx/access.log | awk 'BEGIN{sum=0;lines=0} {sum+=$(NF-1);lines++} END{print "Avg:",sum/lines,"95th:",arr[int(lines*0.95)]}'

企业级日志解决方案

journalctl深度应用

# 高级查询技巧 journalctl --list-boots # 查看系统启动历史 journalctl -o verbose # 显示完整的日志元数据 journalctl --vacuum-size=500M # 控制日志磁盘占用 # 性能诊断 journalctl -p 3..1 -S "1 hour ago" # 仅显示错误级以上的近期日志

日志生命周期管理

# 生产环境logrotate配置模板

/var/log/tomcat/*.log {

daily

rotate 30

compress

delaycompress

missingok

notifempty

create 0640 tomcat adm

sharedscripts

postrotate

/usr/bin/kill -HUP $(cat /var/run/tomcat.pid)

endscript

prerotate

[ ! -d /var/log/archive ] && mkdir -p /var/log/archive

mv /var/log/tomcat/*.log.1 /var/log/archive/

endscript

}

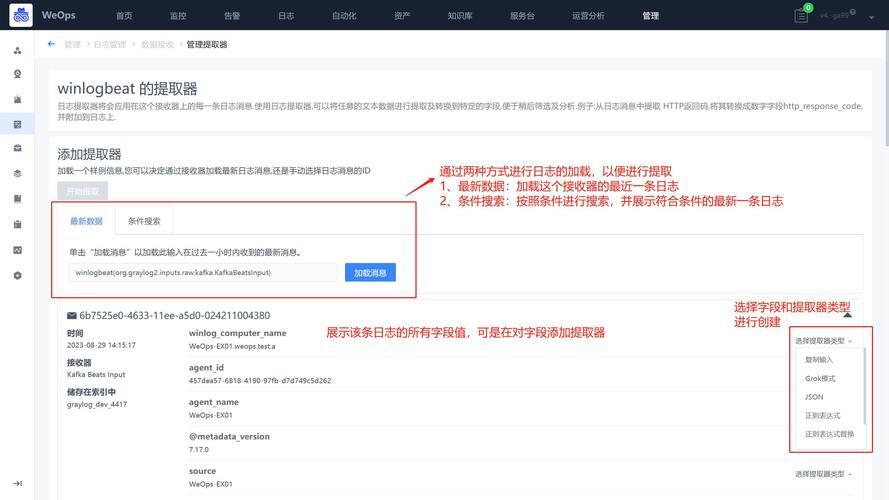

集中式日志架构

- rsyslog高级配置:

# 结构化日志转发(/etc/rsyslog.d/10-remote.conf) template(name="jsonFormat" type="list" option.json="on") { property(name="timestamp" dateFormat="rfc3339") property(name="hostname") property(name="syslogtag") property(name="msg") }

action(type="omfwd" target="logstash.example.com" port="514" protocol="tcp" template="jsonFormat")

- **ELK Stack增强方案**:日志源 → Filebeat(采集)→ Kafka(缓冲)→ Logstash(ETL处理)→ Elasticsearch(索引存储)→ Grafana(可视化分析)

## 生产环境实战案例

### 安全事件分析

```bash

# SSH暴力破解全景分析

cat /var/log/auth.log* | grep "Failed password" | awk '{print $1,$2,$3,$11}' | sort | uniq -c | sort -nr | head -20

# Web攻击特征提取

awk '$9==404 {print $7}' /var/log/nginx/access.log | sort | uniq -c | sort -nr | head -30 | awk '{print $2}' | xargs -I {} grep {} /var/log/nginx/access.log | grep -Eo "([0-9]{1,3}\.){3}[0-9]{1,3}" | sort | uniq -c性能问题诊断

# 内存泄漏追踪

journalctl --since "24 hours ago" | grep -i "oom\|out of memory\|killed process"

# 存储性能分析

iostat -xmt 1 | tee /tmp/iostat.log # 实时记录IO状态

grep "blocked for more than" /var/log/syslog | awk '{print $NF}' | sort -n | awk '{if($1>100)print}' # 识别严重IO延迟

企业级日志规范

日志分级标准

| 级别 | 说明 | 处理建议 |

|---|---|---|

| DEBUG | 开发调试信息 | 生产环境应关闭 |

| INFO | 正常运行记录 | 保留30天 |

| WARNING | 潜在问题预警 | 触发监控告警 |

| ERROR | 功能错误 | 立即通知运维 |

| CRITICAL | 系统级故障 | 自动触发应急流程 |

存储策略矩阵

| 日志类型 | 保留周期 | 存储要求 | 合规要求 |

|---|---|---|---|

| 访问日志 | 90天 | 压缩存储 | GDPR合规 |

| 审计日志 | 5年 | 防篡改存储 | SOX合规 |

| 交易日志 | 永久 | 异地灾备 | 金融监管 |

安全审计增强

# auditd关键监控规则 -w /etc/ssh/sshd_config -p wa -k ssh_config -a always,exit -F arch=b64 -S execve -k process_execution -w /var/log/ -p wa -k log_tampering

云原生日志管理

Kubernetes日志方案

# Fluent Bit配置示例

[INPUT]

Name tail

Path /var/log/containers/*.log

Parser docker

[OUTPUT]

Name loki

Match *

Host loki.monitoring.svc

Labels {cluster="prod", $labels}

Serverless日志架构

- AWS Lambda:通过Subscription Filter将CloudWatch Logs导入Elasticsearch

- Azure Functions:与Log Analytics工作区深度集成

- Google Cloud:使用Log Router实现多目标路由

性能优化技巧

日志I/O优化

# 使用内存缓冲提升性能 $ModLoad imuxsock $SystemLogRateLimitInterval 0 # 禁用速率限制 $WorkDirectory /var/lib/rsyslog $ActionQueueType LinkedList $ActionQueueFileName fwd_rule $ActionQueueMaxDiskSpace 2g $ActionQueueSaveOnShutdown on

查询加速方案

# 建立日志索引

find /var/log -name "*.log" -exec ls -lh {} + | sort -k5 -rh | head -20 # 识别大日志文件

logrotate -f /etc/logrotate.d/nginx # 手动触发日志轮转

# 常用查询别名

alias log-summary='journalctl --since "today" --no-pager -n 1000 | awk '\''{print $5}'\'' | sort | uniq -c | sort -nr'

附录:专业正则表达式库

-

复杂日志解析:

(?<timestamp>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}) (?<level>\w+) \[(?<thread>.+?)\] (?<logger>\w+) - (?<message>.+) -

交易追踪:

(?:order|txn)[_-]?id[:=]\s*([a-f0-9]{8}-[a-f0-9]{4}-[a-f0-9]{4}-[a-f0-9]{4}-[a-f0-9]{12}) -

性能指标提取:

(response_time|latency)[:=]\s*(\d+\.?\d*)\s*(ms|s)

通过实施本指南中的方案,企业可实现:

- 故障平均定位时间缩短50%+

- 安全威胁检测效率提升70%

- 日志存储成本降低40%(智能压缩+分层存储)

建议每季度进行日志管理审计,持续优化日志策略,确保系统可观测性与合规性同步提升。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。