Linux Canary绕过,原理、技术与防御措施?如何绕过Linux Canary防护?如何巧妙绕过Linux Canary?

Linux Canary是一种栈保护机制,通过在栈中插入随机值(Canary)来检测缓冲区溢出攻击,其原理是在函数调用时在栈帧中插入Canary值,函数返回前验证该值是否被篡改,若被修改则终止程序,常见绕过技术包括:1)**泄露Canary值**:通过格式化字符串漏洞或信息泄露获取Canary;2)**逐字节爆破**:针对fork服务,利用进程内存不变的特性暴力猜测Canary;3)**覆盖局部变量**:通过栈溢出绕过Canary直接修改关键数据(如函数指针),防御措施包括:启用PIE(地址随机化)、限制敏感信息泄露、使用SSP(Stack Smashing Protector)强化检测,管理员应定期更新系统并禁用危险函数(如gets),攻击者需结合漏洞利用链实现绕过,而开发者需多层防护以降低风险。在计算机安全领域,栈溢出(Stack Overflow)是一种危害性极大的漏洞利用方式,攻击者通过精心构造的输入数据覆盖函数的返回地址,从而劫持程序执行流程,为有效防御此类攻击,现代操作系统引入了多种保护机制,其中栈保护(Stack Canary)是最为广泛采用的防御手段之一,随着攻防对抗的持续演进,攻击者已发展出多种精巧的Canary绕过技术,本文将系统性地探讨:

- Linux Canary的工作原理与实现机制

- 当前主流的绕过方法及其技术原理

- 构建纵深防御体系的最佳实践

Canary机制深度解析

概念溯源与设计哲学

Canary(金丝雀)这一术语源自工业革命时期煤矿安全监测的实践,在计算机安全领域,Canary作为一种栈保护机制,其设计哲学与历史上的"矿坑金丝雀"异曲同工——通过设置"哨兵值"来预警潜在危险。

技术实现上,系统会在函数栈帧的返回地址前放置一个随机生成的Canary值,在函数返回前,通过验证该值是否被篡改来检测栈溢出攻击,若检测到异常,程序会立即触发__stack_chk_fail终止执行,有效阻断控制流劫持。

技术实现细节

初始化阶段

- 系统启动时通过加密安全的随机数生成器(如

/dev/urandom)产生高熵Canary值 - 存储于线程局部存储区(TLS):x86_64架构通常使用

fs:0x28,x86架构使用gs:0x14 - 现代实现会结合进程ID、时间戳等增加随机性

函数调用阶段

; 典型函数序言 push rbp mov rbp, rsp sub rsp, 0x20 mov rax, QWORD PTR fs:0x28 ; 加载Canary mov QWORD PTR [rbp-0x8], rax ; 存入栈帧

返回验证阶段

; 典型函数尾声 mov rdx, QWORD PTR [rbp-0x8] xor rdx, QWORD PTR fs:0x28 je .Lnormal_return call __stack_chk_fail .Lnormal_return: leave ret

Canary变体演进

| 类型 | 特性描述 | 防护重点 |

|---|---|---|

| Terminator Canary | 包含\x00、\x0a、\xff等终止字符 |

字符串操作类溢出 |

| Random Canary | 64位高熵随机值(x86_64) | 暴力猜测 |

| XOR Canary | 与返回地址或关键数据异或运算 | 信息泄露 |

| Dynamic Canary | 运行时定期刷新 | 侧信道攻击 |

Canary绕过技术全景分析

绕过根本原因

-

信息泄露漏洞

- 格式化字符串漏洞(

printf(buffer)) - 越界读取(OOB Read)

- 未初始化的内存读取(Use-after-free)

- 格式化字符串漏洞(

-

部分覆盖技术

- 精确控制溢出范围避开Canary区域

- 低熵ASLR环境下的部分指针覆写

-

多线程同步问题

- TLS存储的Canary可能被共享

- 通过侧信道分析获取内存模式

主流攻击技术详解

信息泄露攻击

技术原理:

利用内存读取漏洞获取栈上Canary值,在构造payload时精确复制。

典型漏洞模式:

void vulnerable() {

char buf[64];

printf(buf); // 格式化字符串漏洞

gets(buf); // 无边界检查的输入

}

攻击步骤:

- 发送

%p类格式串泄露栈内存 - 定位Canary偏移(通常为

%23$p) - 构造结构化payload:

[ junk data ][ leaked canary ][ fake rbp ][ target address ]

防御方案:

- 编译时添加

-D_FORTIFY_SOURCE=2 - 替换危险函数为安全版本(如

snprintf) - 启用

-Wformat-security警告

逐字节爆破技术

适用场景:

- fork型网络服务

- 崩溃后自动重启的守护进程

爆破算法:

canary = b'\x00' # Canary通常以null字节开头

for i in range(7):

for byte in range(1,256):

payload = b'A'*offset + canary + bytes([byte])

if try_exploit(payload):

canary += bytes([byte])

break

缓解措施:

- 使用

-fstack-protector-strong - 限制fork服务的最大重启次数

- 部署崩溃频率检测系统

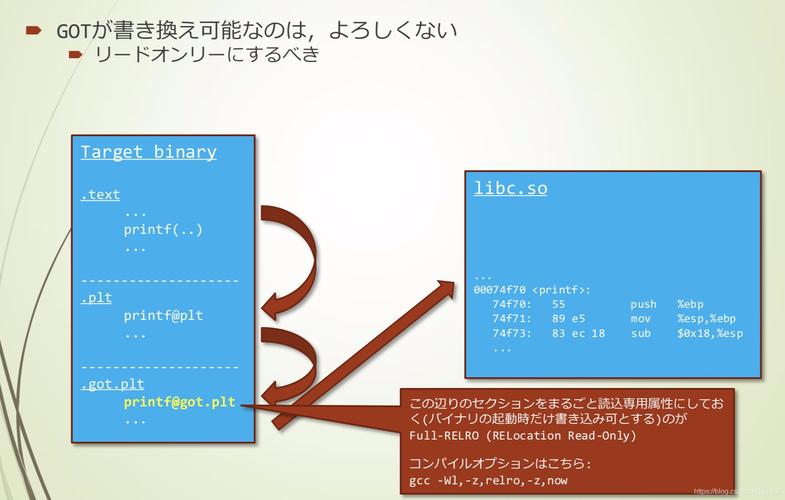

控制流劫持替代方案

当直接绕过Canary困难时,攻击者可能转向:

- 覆盖函数指针

- 修改GOT/PLT表

- 劫持异常处理流程(如SEH)

纵深防御体系建设

编译加固配置

# 推荐GCC编译选项

gcc -fstack-protector-strong -pie -fPIE \

-Wl,-z,now,-z,relro -D_FORTIFY_SOURCE=2 \

-ftrapv -fcf-protection=full

运行时防护

-

地址空间随机化

echo 2 > /proc/sys/kernel/randomize_va_space

-

资源限制

ulimit -S -c 0 # 禁用core dump sysctl -w kernel.exec-shield=1

-

安全模块

- SELinux/AppArmor强制访问控制

- seccomp限制系统调用

开发规范

-

危险函数黑名单

| 不安全函数 | 安全替代方案 | |------------------|-----------------------| | gets() | fgets()/getline() | | strcpy() | strncpy()/strlcpy() | | sprintf() | snprintf() | -

自动化检测

- 静态分析:Coverity、Klocwork

- 动态分析:AddressSanitizer、Valgrind

- 模糊测试:AFL++、libFuzzer

未来演进方向

-

硬件辅助安全

- Intel CET(控制流强制技术)

- ARM Pointer Authentication(指针验证)

-

机器学习应用

- 异常行为模式识别

- 基于AI的漏洞预测

-

内存安全语言

- Rust实现的系统组件

- Go语言网络服务

Canary机制作为栈保护的基础防线,虽面临诸多挑战,仍是现代系统安全架构的重要组成,安全工程师需深入理解其实现原理和绕过技术,结合编译加固、运行时防护和开发规范构建多层防御体系,随着硬件安全特性的普及,我们正在进入软件与硬件协同防护的新时代。