如何在Linux上使用Apache配置HTTPS安全连接?Linux下Apache如何启用HTTPS?Linux下Apache怎么配HTTPS?

在Linux上为Apache配置HTTPS安全连接,需先安装SSL模块并获取证书,通过sudo a2enmod ssl启用SSL模块后,在/etc/apache2/sites-available中创建或修改虚拟主机配置文件(如default-ssl.conf),指定证书路径(SSLCertificateFile和SSLCertificateKeyFile),若使用Let's Encrypt免费证书,可通过Certbot工具自动生成并配置,完成后启用站点(a2ensite),重启Apache服务(systemctl restart apache2),并确保防火墙放行443端口,可通过浏览器验证HTTPS是否生效,并建议强制HTTP跳转HTTPS以增强安全性。

在当今互联网环境中,确保网站数据传输的安全性已成为网站运营的基本要求,HTTPS(HyperText Transfer Protocol Secure)作为HTTP的安全版本,通过SSL/TLS协议加密通信内容,有效保护用户数据免受中间人攻击和数据泄露的威胁,Apache作为全球使用最广泛的Web服务器软件之一,在Linux系统上占据着主导地位,本文将全面介绍如何在Linux系统上为Apache配置HTTPS安全连接,内容涵盖证书申请、服务器配置、性能优化以及常见问题解决方案,帮助您构建一个安全可靠的网站环境。

准备工作

在开始配置HTTPS之前,请确保您的系统满足以下基本条件:

- 一台运行主流Linux发行版的服务器(推荐Ubuntu LTS、CentOS Stream或Debian稳定版)

- 已正确安装并运行Apache Web服务器(版本2.4或更高)

- 拥有一个有效的域名(如

example.com),并已完成DNS解析设置 - 具备管理员权限(

sudo或root访问权限) - 确保服务器防火墙已开放80(HTTP)和443(HTTPS)端口

如果尚未安装Apache,可以使用以下命令进行安装(以Ubuntu/Debian为例):

sudo apt update && sudo apt upgrade -y sudo apt install apache2 -y sudo systemctl enable --now apache2

对于CentOS/RHEL系统用户:

sudo dnf update -y sudo dnf install httpd -y sudo systemctl enable --now httpd

获取SSL/TLS证书

HTTPS安全连接的核心是SSL/TLS证书,它用于验证服务器身份并建立加密通道,目前最受推荐的免费证书颁发机构是Let's Encrypt,它提供自动化证书管理工具certbot,简化了证书申请和续期流程。

安装Certbot工具

根据您的Linux发行版选择相应的安装命令:

在Ubuntu/Debian系统上:

sudo apt install certbot python3-certbot-apache -y

在CentOS/RHEL系统上:

sudo dnf install epel-release -y sudo dnf install certbot python3-certbot-apache -y

申请SSL证书

运行以下命令,Certbot将自动检测Apache配置并完成证书申请流程:

sudo certbot --apache -d example.com -d www.example.com

执行过程中,Certbot会提示您:

- 输入有效的电子邮箱(用于紧急通知和证书到期提醒)

- 同意Let's Encrypt的服务条款

- 选择是否接收来自EFF的新闻邮件(可选)

成功完成后,Certbot会自动:

- 验证域名所有权

- 生成并安装证书文件(通常存储在

/etc/letsencrypt/live/目录) - 更新Apache配置文件以启用HTTPS

证书自动续期配置

Let's Encrypt证书有效期为90天,设置自动续期可确保持续的安全保护:

首先测试续期流程是否正常工作:

sudo certbot renew --dry-run

然后设置crontab定时任务(每天凌晨3点检查并续期):

(crontab -l 2>/dev/null; echo "0 3 * * * /usr/bin/certbot renew --quiet --post-hook \"systemctl reload apache2\"") | crontab -

手动配置Apache HTTPS

如果您需要更精细的控制,或者需要在测试环境中使用自签名证书,可以按照以下步骤手动配置:

生成自签名证书(仅限测试环境)

生产环境不建议使用自签名证书,因为它会导致浏览器警告,影响用户体验。

sudo mkdir -p /etc/ssl/{private,certs}

sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 \

-keyout /etc/ssl/private/apache-selfsigned.key \

-out /etc/ssl/certs/apache-selfsigned.crt \

-subj "/C=CN/ST=Beijing/L=Beijing/O=Company/OU=IT/CN=example.com"

参数说明:

-x509:生成自签名证书-nodes:不加密私钥-days 365:证书有效期(天)-newkey rsa:2048:生成2048位的RSA密钥

启用SSL模块

sudo a2enmod ssl sudo systemctl restart apache2

配置SSL虚拟主机

创建新的虚拟主机配置文件(如/etc/apache2/sites-available/example.com-ssl.conf):

<VirtualHost *:443>

ServerName example.com

ServerAlias www.example.com

DocumentRoot /var/www/html

# SSL配置

SSLEngine on

SSLCertificateFile /etc/ssl/certs/apache-selfsigned.crt

SSLCertificateKeyFile /etc/ssl/private/apache-selfsigned.key

# 启用HTTP/2提升性能

Protocols h2 http/1.1

# 日志记录

ErrorLog ${APACHE_LOG_DIR}/ssl_error.log

CustomLog ${APACHE_LOG_DIR}/ssl_access.log combined

# 安全头设置

Header always set X-Content-Type-Options "nosniff"

Header always set X-Frame-Options "SAMEORIGIN"

Header always set X-XSS-Protection "1; mode=block"

# 其他配置...

</VirtualHost>

启用配置并重启Apache:

sudo a2ensite example.com-ssl.conf sudo apache2ctl configtest # 检查配置语法 sudo systemctl restart apache2

强制HTTPS(HTTP到HTTPS重定向)

为确保所有流量都通过安全的HTTPS连接访问,应设置HTTP到HTTPS的301永久重定向:

编辑默认的HTTP虚拟主机文件(/etc/apache2/sites-available/000-default.conf):

<VirtualHost *:80>

ServerName example.com

ServerAlias www.example.com

# 重定向所有HTTP请求到HTTPS

Redirect permanent / https://example.com/

# 可选:记录原始访问日志

CustomLog ${APACHE_LOG_DIR}/redirect_access.log combined

</VirtualHost>

应用配置变更:

sudo systemctl restart apache2

HTTPS高级优化配置

启用HSTS(HTTP严格传输安全)

HSTS可强制浏览器始终使用HTTPS连接,防止SSL剥离攻击:

# 在SSL虚拟主机配置中添加 Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload"

参数说明:

max-age=63072000:有效期2年(秒)includeSubDomains:包含所有子域名preload:符合预加载条件(需单独提交)

优化加密套件配置

禁用不安全的协议版本和加密算法,仅启用现代加密套件:

# 禁用不安全的SSL/TLS版本 SSLProtocol All -SSLv2 -SSLv3 -TLSv1 -TLSv1.1 # 使用安全的加密套件 SSLCipherSuite EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH SSLHonorCipherOrder on # 启用前向保密(Forward Secrecy) SSLCompression off SSLSessionTickets off SSLOptions +StrictRequire

启用OCSP Stapling

OCSP Stapling可提高TLS握手效率,同时保护用户隐私:

SSLUseStapling on SSLStaplingCache "shmcb:logs/stapling-cache(150000)" SSLStaplingStandardCacheTimeout 3600

HTTPS配置测试与验证

完成配置后,应使用专业工具验证HTTPS实现的安全性和正确性:

- Qualys SSL Labs测试:访问https://www.ssllabs.com/ssltest/进行全面的安全评估

- OpenSSL命令行测试:

openssl s_client -connect example.com:443 -servername example.com -status

- 浏览器开发者工具:检查Security面板中的证书信息和连接详情

- HTTPS重定向测试:访问

http://example.com应自动跳转到https://example.com

常见问题与解决方案

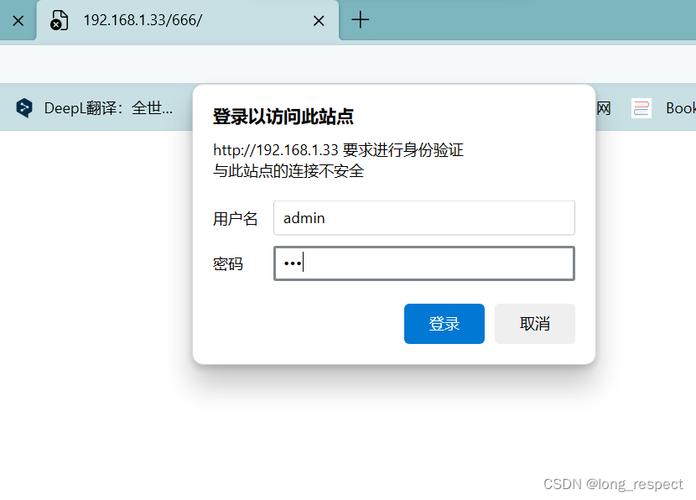

浏览器显示"证书不受信任"警告

可能原因及解决方案:

- 自签名证书:改用Let's Encrypt等受信任CA颁发的证书

- 证书链不完整:确保配置中包含完整的证书链(

SSLCertificateChainFile) - 证书域名不匹配:确保证书包含访问的域名(包括www子域名)

出现混合内容警告(Mixed Content)

解决方案:

- 使用开发者工具(Console)查找所有非HTTPS资源

- 更新网页代码,将所有资源URL改为HTTPS或协议相对路径(//)

- 考虑添加Content Security Policy(CSP)头:

Header set Content-Security-Policy "upgrade-insecure-requests"

Apache无法启动或HTTPS端口冲突

排查步骤:

- 检查错误日志:

sudo tail -n 50 /var/log/apache2/error.log - 确认443端口未被占用:

sudo netstat -tulnp | grep 443 - 验证配置文件语法:

sudo apache2ctl configtest - 检查SELinux状态(CentOS/RHEL):

sudo sestatus

性能问题与优化建议

- 启用HTTP/2:显著提升页面加载速度

- 会话恢复:减少TLS握手开销

SSLSessionCache "shmcb:logs/ssl_scache(512000)" SSLSessionCacheTimeout 300

- 启用Brotli压缩:减少传输数据量

通过本文的详细指导,您已经掌握了在Linux系统上为Apache配置HTTPS安全连接的完整流程,从证书申请到服务器配置,从安全优化到性能调优,HTTPS的实施不仅能有效保护用户数据安全,还能提升网站在搜索引擎中的排名和用户信任度。

随着网络安全标准的不断提高,建议您:

- 定期检查证书有效期(设置自动续期提醒)

- 关注SSL/TLS安全动态,及时更新加密配置

- 使用监控工具持续检查网站安全状态

如果您在实施过程中遇到任何问题,或对HTTPS配置有更高级的需求,欢迎在评论区留言交流!我们也将持续更新最新的安全实践和优化技巧。

扩展阅读: