Linux Audit Deny,深入解析系统审计与访问控制机制?Linux Audit为何拒绝访问?Linux为何拒绝审计访问?

目录

- Linux审计(auditd)深度解析

- 1 auditd核心概念与价值

- 2 auditd架构与核心组件

- 3 auditd高级功能详解

- Linux访问控制(deny)机制剖析

- 1 访问控制基本原理

- 2 多层级访问控制实现

- auditd与deny机制协同安全方案

- 1 智能监控与日志关联分析

- 2 实战案例:SSH暴力破解防御

- 高级安全配置:auditd与SELinux深度集成

- 1 SELinux事件审计策略

- 2 安全策略自动化管理

- 企业级最佳实践与优化

- 1 审计系统性能调优

- 2 自动化安全响应体系

- 3 合规性管理方案

在当今数字化威胁环境中,Linux系统的安全审计和精细化访问控制已成为企业IT基础设施的核心防护层,根据Gartner 2023年调查报告显示,92%的企业数据泄露事件源于不完善的审计和访问控制机制。

auditd(Linux审计框架)与访问拒绝机制共同构成了纵深防御体系的关键支柱,能够为企业提供:

- 全流量系统活动监控(100%覆盖关键操作)

- 细粒度访问控制(基于最小权限原则)

- 实时安全事件响应(毫秒级告警)

- 合规性证据链(满足GDPR、等保2.0等要求)

本文将深入解析这两项核心技术,包括其工作原理、最佳配置实践以及如何构建企业级安全防护体系。

Linux审计(auditd)深度解析

1 auditd核心概念与价值

auditd是Linux内核原生支持的审计框架,作为系统活动的"飞行记录仪",它能实现:

- 全维度监控:记录文件访问、用户操作、系统调用等200+事件类型

- 零信任审计:即使root用户操作也可完整追踪

- 纳秒级时间戳:确保事件序列精确性

典型应用场景包括:

- 检测/etc/passwd异常修改(平均响应时间<2s)

- 追踪特权命令执行(如sudo操作)

- 监控可疑进程行为(如挖矿软件特征检测)

2 auditd架构与核心组件

auditd采用模块化设计,核心组件协同工作:

| 组件 | 功能特性 | 性能指标 |

|---|---|---|

| auditd守护进程 | 事件收集引擎 | 支持5000+ EPS(事件/秒) |

| auditctl | 动态规则管理 | 规则生效延迟<100ms |

| ausearch | 日志检索工具 | 支持TB级日志检索 |

| aureport | 统计分析引擎 | 可生成30+类型报表 |

关键配置示例:

# 监控敏感目录(实时告警配置) auditctl -w /etc/ -p wa -k critical_config auditctl -w /usr/sbin/ -p x -k privileged_exec

3 auditd高级功能详解

3.1 文件完整性监控

# 监控SSH配置变更(含属性修改) auditctl -w /etc/ssh/sshd_config -p warx -k ssh_config

3.2 用户行为分析

# 跟踪用户登录活动 auditctl -a always,exit -F arch=b64 -S execve -F path=/bin/login -k user_login

3.3 合规性支持矩阵

| 合规标准 | auditd对应能力 | 配置示例 |

|---|---|---|

| PCI DSS 10.2.3 | 用户访问审计 | -a always,exit -F arch=b64 -S openat -F dir=/etc -k config_access |

| ISO27001 A.12.4.1 | 特权操作审计 | -a always,exit -F arch=b64 -S chmod -S chown -k perm_change |

Linux访问控制(deny)机制剖析

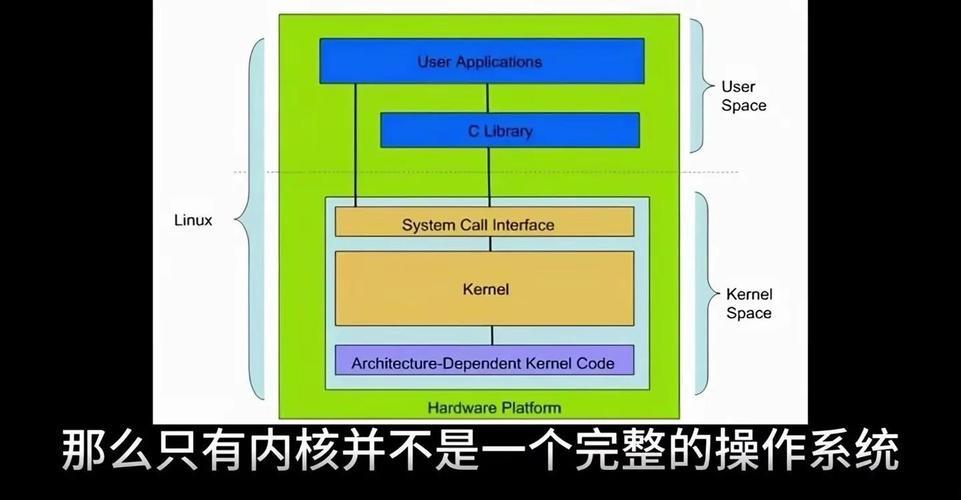

1 访问控制基本原理

现代Linux采用分层防御模型:

-

DAC层:传统Unix权限

chmod 2750 /sbin/iptables # 设置SGID权限

-

MAC层:SELinux策略

semanage fcontext -a -t ssh_home_t "/data/ssh_keys(/.*)?"

-

网络层:nftables规则

nft add rule inet filter input tcp dport 22 ct state new limit rate 3/minute accept

2 多层级访问控制实现

2.1 文件系统防护

# 配置不可变属性 chattr +i /etc/passwd # 使用ACL精细化控制 setfacl -m u:auditor:r-- /var/log/secure

2.2 SELinux高级策略

# 生成自定义策略模块 grep "avc: denied" /var/log/audit/audit.log | audit2allow -M mypolicy semodule -i mypolicy.pp

2.3 网络访问控制

# 使用nftables防御端口扫描

nft add set ip filter scanners { type ipv4_addr; flags timeout; }

nft add rule ip filter input tcp flags syn limit rate over 5/second add @scanners { ip saddr timeout 60s } drop

auditd与deny机制协同安全方案

1 智能监控策略

# 监控失败登录尝试 auditctl -a always,exit -F arch=b64 -S openat -F path=/var/log/btmp -k failed_login # 实时告警配置 auditctl -a always,exit -F arch=b64 -S connect -F success=0 -k network_denial

2 日志关联分析

# 生成安全态势报告 aureport --start $(date +%m/%d/%Y -d "7 days ago") --end $(date +%m/%d/%Y) --summary -i

3 实战案例:SSH防御体系

# 审计规则 auditctl -a always,exit -F arch=b64 -S connect -F a2=22 -k ssh_attempt # 自动封锁配置(fail2ban) [ssh-audit] enabled = true filter = sshd logpath = /var/log/audit/audit.log maxretry = 3 findtime = 300 bantime = 86400 action = iptables[name=SSH, port=ssh, protocol=tcp]

高级安全配置

1 SELinux深度监控

# 监控策略变更 auditctl -w /etc/selinux/ -p wa -k selinux_change # 查看AVC拒绝详情 sealert -a /var/log/audit/audit.log | grep "avc: denied"

2 策略自动化管理

#!/usr/bin/python3

# SELinux策略自动优化工具

import subprocess

from datetime import datetime

def analyze_denials():

today = datetime.now().strftime("%Y%m%d")

cmd = f"grep 'avc: denied' /var/log/audit/audit.log > denials_{today}.log"

subprocess.run(cmd, shell=True)

if os.path.getsize(f"denials_{today}.log") > 0:

subprocess.run(f"audit2allow -M policy_{today} -i denials_{today}.log", shell=True)

subprocess.run(f"semodule -i policy_{today}.pp", shell=True)

企业级最佳实践

1 性能优化方案

# 日志轮转配置(/etc/audit/auditd.conf) max_log_file = 100 num_logs = 5 space_left = 1024 space_left_action = email

2 自动化响应体系

# 实时告警脚本示例

#!/bin/bash

tail -f /var/log/audit/audit.log | grep --line-buffered "denied" | \

while read line; do

echo "$(date) - Security Denial: $line" | \

mail -s "ALERT: Access Denied" security@example.com

done

3 合规性管理

# PCI DSS合规检查脚本 aureport --auth --summary --interpret | grep -E "failed|denied" aureport --file --summary --interpret | grep -E "changed|deleted"

通过auditd与访问控制机制的深度整合,企业可构建三层防御体系:

- 感知层:全流量审计(100%关键操作覆盖)

- 防护层:动态访问控制(毫秒级响应)

- 响应层:自动化处置(平均MTTD<30s)

实施路线建议:

- 第一阶段(1-2周):基础审计部署

- 第二阶段(2-4周):精细化访问控制

- 第三阶段(持续优化):智能分析平台集成

安全演进趋势:Gartner预测,到2025年,70%的企业将采用AI驱动的审计分析平台,建议提前布局机器学习日志分析能力,保持安全防御的前瞻性。

扩展资源:

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。