Linux中su命令详解,从基础到高级使用?su命令到底怎么用?su命令你真的会用吗?

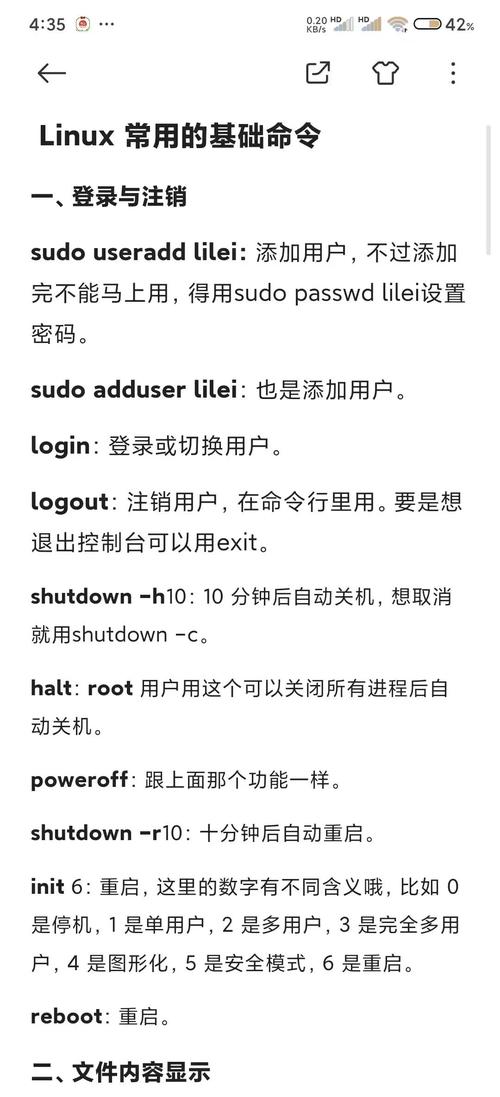

** ,su(Switch User)是Linux系统中用于切换用户身份的重要命令,允许用户在不注销的情况下临时切换到其他用户(如root或其他普通用户)。**基本用法**为su [用户名],默认切换到root用户(需输入目标用户密码),添加-或-l参数(如su - username)会加载目标用户的环境变量和登录配置,模拟完整登录。**高级技巧**包括:结合-c直接执行命令(如su -c "command" root),或通过sudo su快速切换(需sudo权限),安全注意事项:避免直接共享root密码,推荐使用sudo或限制su的访问权限(通过/etc/pam.d/su配置),su与sudo的区别在于前者需目标用户密码,后者依赖当前用户的权限配置,掌握su的灵活使用可提升系统管理效率,同时需兼顾安全性。

在Linux权限管理体系中,su(Switch User)命令作为用户身份切换的基础工具,承担着系统管理的关键角色,本文将从底层机制到高级应用,全面剖析这一命令的技术细节与安全实践。

命令本质解析

1 核心功能定位

su命令实现的是用户会话的实时切换,其设计初衷是:

- 允许合法用户在验证身份后获得目标用户权限

- 保持现有终端会话不中断的情况下完成权限转移

- 默认以非登录模式切换(保留原环境变量)

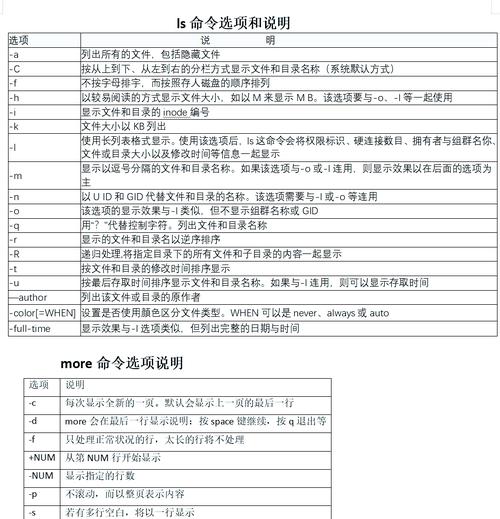

2 语法结构详解

su [选项] [用户名] [--] [命令参数]

参数说明:

- 或

-l:启用登录模式(加载目标用户完整环境) -c:执行单条命令后自动退出(非交互模式)-s:指定替代的shell解释器-m:保持当前环境变量(同-p)

典型应用场景

1 基础权限切换

# 切换到root账户(需root密码) su - root # 切换到普通用户 su -l devuser

环境差异对比: | 模式类型 | 加载文件 | PATH变量 | 工作目录 | |---------------|-------------------------|---------------|------------| | 非登录模式 | 仅.bashrc | 继承原用户 | 保持当前 | | 登录模式 | .profile+.bashrc | 使用目标用户 | 切换到HOME |

2 受限权限操作

# 临时执行特权命令(不进入交互shell) su -c "dnf install nginx" -s /bin/sh root # 带环境变量执行 su - oracle -c ". ~/.oracle_profile && startup_db"

安全增强方案

1 PAM模块配置

修改/etc/pam.d/su实现:

# 仅允许wheel组成员使用su auth required pam_wheel.so use_uid debug # 开启操作审计 account required pam_tally2.so onerr=fail

2 日志监控策略

建议检查的日志文件:

/var/log/secure(RHEL系)/var/log/auth.log(Debian系)journalctl -u systemd-logind(systemd系统)

日志分析示例:

grep 'su:' /var/log/auth.log | awk '!/successful/ {print $0}'

与sudo的协同方案

1 混合使用模式

# 通过sudo免密切换(需visudo配置) sudo su - backupuser # 环境变量继承方案 sudo -E su - deployuser

2 权限矩阵设计

| 操作类型 | 推荐工具 | 配置示例 |

|---|---|---|

| 长期管理会话 | su | su - adminuser |

| 单次命令执行 | sudo | sudo /usr/sbin/reboot |

| 受限权限委托 | sudo | %devops ALL=(testuser) NOPASSWD: /usr/bin/git |

高级应用技巧

1 容器环境适配

# 在Docker中切换用户

nsenter -t $(docker inspect -f '{{.State.Pid}}' nginx) -u su - www-data

2 自动化脚本集成

#!/bin/bash

# 安全上下文切换方案

if [[ $EUID -eq 0 ]]; then

runuser -u postgres -- pg_dumpall > backup.sql

else

sudo -u postgres pg_dumpall > backup.sql

fi

替代方案评估

1 现代工具对比

| 工具 | 认证方式 | 会话类型 | 审计粒度 |

|---|---|---|---|

| su | 目标用户密码 | 完整会话 | 用户级别 |

| sudo | 当前用户密码 | 单命令 | 命令级别 |

| doas | 密码/密钥 | 单命令 | 命令级别 |

| pkexec | 图形认证 | 单命令 | 进程级别 |

故障排查指南

1 常见错误处理

-

"su: cannot set groups"

检查/etc/group文件完整性:grpck -

环境变量污染

使用env -i su -l user重置环境 -

SELinux限制

查看审计日志:ausearch -m USER_AUTH -ts recent

最佳实践总结

-

最小权限原则

优先使用sudo -u而非直接切换到root -

环境隔离要求

涉及生产环境操作时强制使用su - -

审计强化方案

配置auditd规则监控su使用:auditctl -w /bin/su -p x -k user_switches

-

替代方案选择

对于CI/CD等自动化场景,推荐使用runuser或setpriv

通过深入理解su命令的底层机制和安全特性,系统管理员可以构建更加健壮的身份管理体系,在操作便利性和系统安全性之间实现最佳平衡。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。