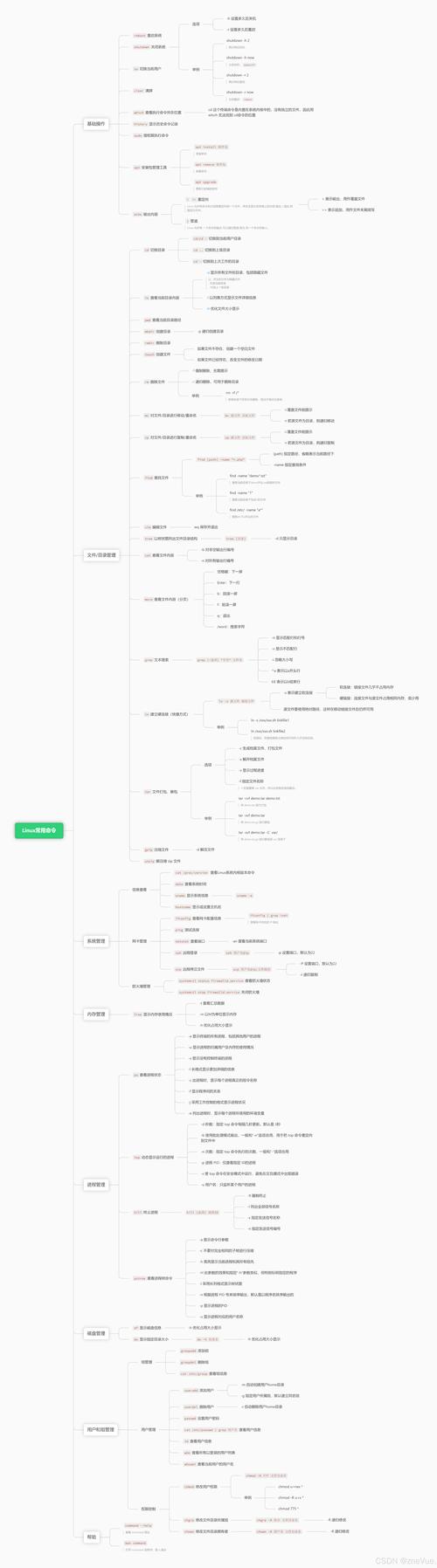

Linux脚本中的su命令,安全切换用户与自动化实践?su命令如何安全自动化?如何安全自动化su命令?

** ,在Linux脚本中使用su命令进行用户切换时,需兼顾安全性与自动化需求,su(Switch User)允许临时切换至其他用户身份执行命令,但直接硬编码密码或明文存储存在安全风险,安全实践建议: ,1. **密码交互**:通过expect工具自动化密码输入,避免脚本中暴露密码。 ,2. **sudo替代**:优先使用sudo配合免密码配置(NOPASSWD),限制权限范围。 ,3. **密钥认证**:对目标用户启用SSH密钥登录,通过ssh user@localhost实现无密码切换。 ,4. **日志审计**:记录su操作日志,结合pam模块增强安全监控。 ,自动化场景中,推荐结合sudoers文件或SSH密钥,减少密码依赖,若必须使用su,需确保脚本权限严格受限(如chmod 700),并通过加密或环境变量传递敏感信息,以降低泄露风险。

用户权限管理的重要性

在Linux系统管理中,用户权限管理是一项核心任务。su(Switch User)命令作为Linux系统中用于切换用户身份的重要工具,在系统维护和自动化脚本编写中扮演着关键角色,不当使用su命令可能带来严重的安全隐患,本文将全面解析su命令的使用方法,深入探讨其在脚本自动化中的实践技巧,分析潜在安全风险,并提供多种替代方案,帮助系统管理员实现安全高效的权限管理。

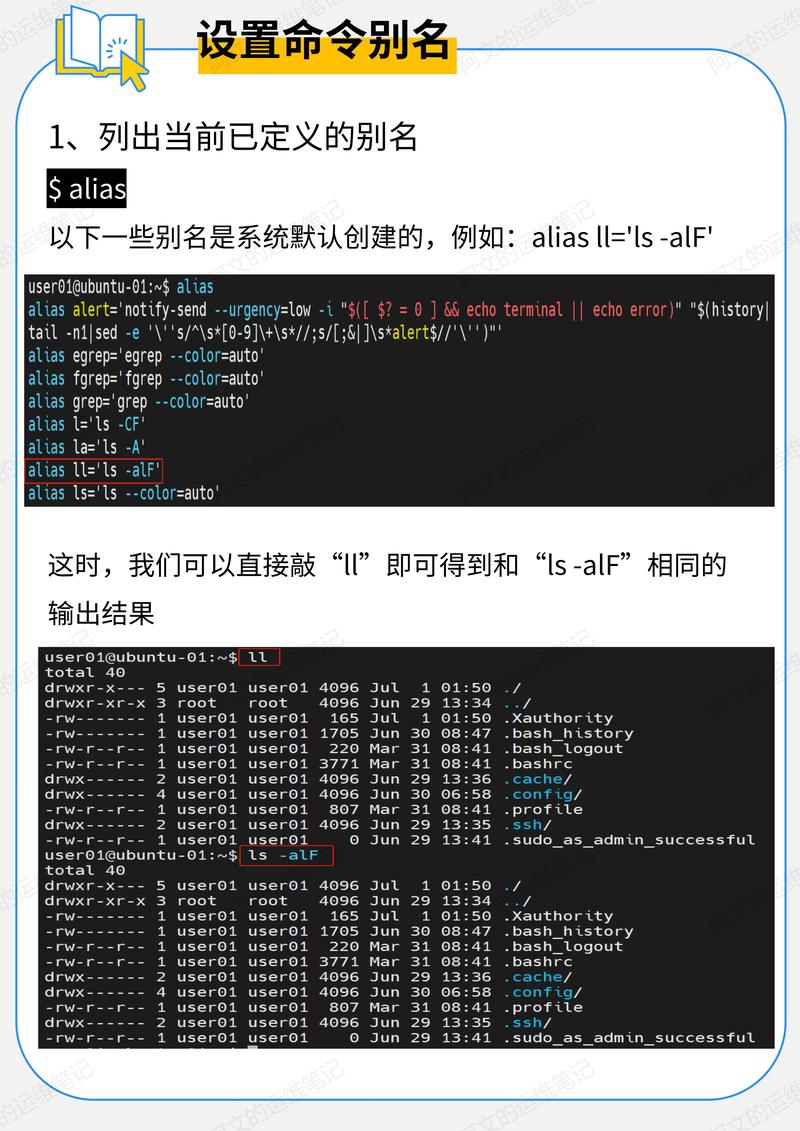

su命令基础解析

命令语法与功能详解

su命令的基本语法结构如下:

su [选项] [用户名]

当不指定用户名时,默认切换到root用户,该命令的主要功能是允许当前用户临时切换到另一个用户身份,通常用于获取更高权限(如root)或切换到特定服务账户(如mysql、www-data等)。

常用选项深度解析

-

或

-l选项:- 模拟目标用户的完整登录环境

- 会加载该用户的profile文件和环境变量

- 推荐的使用方式,特别是当需要执行依赖于特定环境配置的命令时

-

-c选项:- 执行单条命令后立即退出

- 脚本中最常用的选项,格式为

su - username -c "command" - 示例:

su - www-data -c "ls -la /var/www"

-

-s选项:- 指定使用的Shell程序

- 示例:

su -s /bin/bash username - 适用于需要特定Shell环境的场景

-

-m或-p选项:- 保留当前环境变量,不加载目标用户的profile文件

- 可能导致命令执行环境不一致,谨慎使用

基础使用示例

示例1:完整环境切换到root用户

su - root

执行后会提示输入root密码,成功后命令行提示符会变为,表示已获得root权限。

示例2:以非root用户身份执行命令

su - www-data -c "whoami"

该命令会以www-data用户的身份执行whoami命令,输出目标用户名后立即退出。

示例3:保留当前环境执行命令

su -m mysql -c "echo \$PATH"

此命令以mysql用户身份执行,但保留当前用户的环境变量。

su命令在脚本中的高级应用

自动化脚本中的典型场景

场景1:批量文件权限管理

#!/bin/bash # 使用root权限递归修改目录权限 su - root -c "chmod -R 750 /var/www/private" su - root -c "chown -R www-data:www-data /var/www/private"

场景2:服务账户管理

#!/bin/bash # 以特定服务账户启动进程 su - redis -c "/usr/bin/redis-server /etc/redis.conf"

场景3:多用户环境下的任务执行

#!/bin/bash

# 在不同用户环境下执行数据备份

backup_dir="/backups/$(date +%Y%m%d)"

mkdir -p "$backup_dir"

su - postgres -c "pg_dumpall > ${backup_dir}/pg_all.sql"

su - mysql -c "mysqldump --all-databases > ${backup_dir}/mysql_all.sql"

脚本中的关键注意事项

-

密码输入问题:

- 直接使用

su命令会要求手动输入密码,这在自动化脚本中不可行 - 解决方案优先级:

- 配置sudo权限(最安全)

- 设置SSH密钥认证

- 使用expect脚本自动输入密码(存在安全风险)

- 直接使用

-

环境变量差异:

su与su -的环境加载机制不同- 在脚本中应明确使用

su -以确保环境一致性 - 可通过

env命令验证环境差异

-

错误处理机制:

- 应检查

su命令的返回值($?) - 建议添加完善的错误处理逻辑:

- 应检查

su - user -c "command" || {

echo "Failed to execute command as user" >&2

exit 1

}

- 日志记录:

- 重要操作应记录日志

- 示例:

log_file="/var/log/script_$(date +%Y%m%d).log" su - user -c "command" >> "$log_file" 2>&1

安全风险分析与防范措施

主要安全风险深度分析

-

密码暴露风险:

- 在脚本中硬编码密码极其危险(可能被版本控制系统记录或被其他用户查看)

- 使用expect脚本传递密码可能被

ps命令或系统审计工具捕获 - 密码可能出现在shell历史记录中

-

权限滥用风险:

- 过度使用root权限增加系统风险(如误操作、恶意利用)

- 缺乏操作审计追踪导致无法追溯问题源头

- 权限提升可能被恶意程序利用

-

环境污染风险:

- 不当的环境变量设置可能导致命令执行异常

- 环境变量可能包含敏感信息(如API密钥、数据库密码等)

- 不同用户环境差异可能导致脚本行为不一致

安全最佳实践指南

-

最小权限原则:

- 仅为必要操作使用su切换高权限账户

- 尽可能使用普通用户账户完成任务

- 为特定任务创建专用服务账户

-

密码安全策略:

- 绝对避免在脚本中存储明文密码

- 使用sudo替代需要密码的su操作

- 定期轮换关键账户密码

-

操作审计机制:

- 配置syslog记录su使用情况(修改/etc/rsyslog.conf)

- 定期检查/var/log/auth.log等日志文件

- 设置日志轮转和长期存档策略

-

权限精确控制:

- 通过配置/etc/sudoers精确控制权限

- 使用组策略管理用户权限

- 限制可执行的命令范围和参数

-

环境隔离措施:

- 使用

su -而非su确保环境干净 - 敏感操作前明确设置所需环境变量

- 考虑使用容器或虚拟环境隔离高风险操作

- 使用

高级替代方案详解

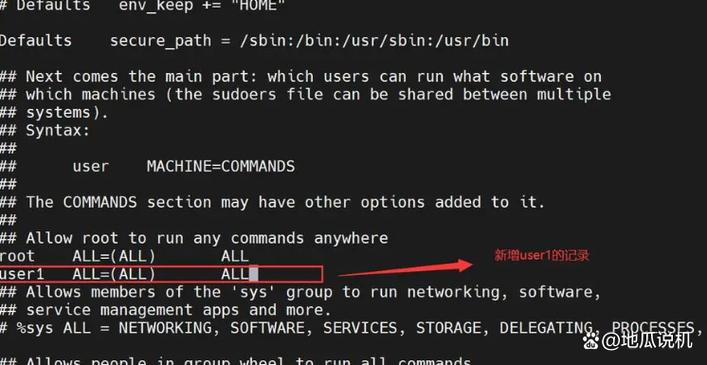

sudo方案全面解析

sudo命令相比su具有以下显著优势:

- 不需要分享root密码(各用户使用自己的密码)

- 可精细控制允许的命令(包括参数限制)

- 提供完整的操作审计(记录谁在何时执行了什么命令)

- 支持免密码配置(对于自动化脚本特别有用)

典型sudo配置示例

允许特定用户无需密码执行特定命令:

# /etc/sudoers配置 username ALL=(ALL) NOPASSWD: /usr/bin/apt, /usr/bin/systemctl

允许组内成员执行有限命令:

# /etc/sudoers配置 %developers ALL=(ALL) NOPASSWD: /usr/bin/git, /usr/bin/docker

限制命令参数:

# 只允许重启特定服务 username ALL=(root) NOPASSWD: /usr/bin/systemctl restart nginx

sudo在脚本中的应用实践

#!/bin/bash

# 使用sudo执行特权命令

sudo -u www-data touch /var/www/testfile

sudo -u postgres psql -c "SELECT version();"

# 检查sudo是否可用

if ! sudo -l > /dev/null 2>&1; then

echo "Error: sudo access not available" >&2

exit 1

fi

SSH密钥认证方案

对于远程操作或本地安全隔离,SSH密钥认证比su更安全:

生成密钥对:

ssh-keygen -t ed25519 -a 100 -f ~/.ssh/script_key

部署公钥:

ssh-copy-id -i ~/.ssh/script_key.pub user@localhost

在脚本中使用:

#!/bin/bash

# 通过SSH执行远程命令

ssh -i /path/to/private.key -o StrictHostKeyChecking=no \

user@localhost "privileged-command"

安全增强措施:

- 为密钥设置密码(使用ssh-agent管理)

- 限制密钥的使用范围和命令

- 定期轮换密钥对

Polkit方案(现代Linux系统)

对于使用systemd的现代Linux系统,Polkit提供了更细粒度的权限控制:

#!/bin/bash # 通过pkexec提权 pkexec --user root /usr/bin/apt update # 自定义Polkit规则示例 # 在/usr/share/polkit-1/actions/下创建规则文件

Polkit优势:

- 图形化认证提示

- 细粒度的权限控制

- 良好的系统集成

实战脚本案例集

案例1:自动化数据库备份(安全改进版)

#!/bin/bash

# 安全数据库备份方案,使用sudo替代su

# 需预先配置sudo权限:backup_user ALL=(postgres) NOPASSWD: /usr/bin/pg_dumpall

BACKUP_DIR="/backups/$(date +%Y%m%d)"

LOG_FILE="/var/log/db_backup.log"

COMPRESS_CMD="gzip -c"

mkdir -p "$BACKUP_DIR"

chmod 700 "$BACKUP_DIR"

{

echo "=== Backup started at $(date) ==="

# PostgreSQL备份

if sudo -u postgres pg_dumpall | $COMPRESS_CMD > "$BACKUP_DIR/pg_all.sql.gz"; then

echo "PostgreSQL backup succeeded"

else

echo "PostgreSQL backup failed with status $?" >&2

exit 1

fi

# MySQL备份(如果安装)

if command -v mysqldump >/dev/null 2>&1; then

if sudo -u mysql mysqldump --all-databases | $COMPRESS_CMD > "$BACKUP_DIR/mysql_all.sql.gz"; then

echo "MySQL backup succeeded"

else

echo "MySQL backup failed with status $?" >&2

fi

fi

# 设置备份文件权限

chmod 600 "$BACKUP_DIR"/*

echo "=== Backup completed at $(date) ==="

echo "Disk usage:"

du -sh "$BACKUP_DIR"

} >> "$LOG_FILE" 2>&1

# 保留最近7天的备份

find /backups -type d -mtime +7 -exec rm -rf {} \;

案例2:多用户协作任务(生产级)

#!/bin/bash

# 协调多个服务账户完成数据处理流水线

# 使用sudo和严格的错误处理

set -o errexit

set -o nounset

set -o pipefail

TIMESTAMP=$(date +%Y%m%d_%H%M%S)

WORK_DIR="/tmp/data_pipeline_${TIMESTAMP}"

RESULT_DIR="/var/results"

LOG_FILE="/var/log/data_pipeline.log"

# 初始化工作环境

mkdir -p "$WORK_DIR" "$RESULT_DIR"

chmod 750 "$WORK_DIR"

trap 'rm -rf "$WORK_DIR"' EXIT

# 日志函数

log() {

echo "[$(date '+%Y-%m-%d %H:%M:%S')] $*" >> "$LOG_FILE"

}

log "Starting data pipeline"

# 阶段1:数据收集(web用户)

log "Phase 1: Data collection"

if ! sudo -u www-data curl -sSf "http://api.example.com/data" > "$WORK_DIR/raw_data.json"; then

log "Error: Data collection failed"

exit 1

fi

# 阶段2:数据处理(processor用户)

log "Phase 2: Data processing"

if ! sudo -u processor /opt/scripts/process_data.py \

--input "$WORK_DIR/raw_data.json" \

--output "$WORK_DIR/processed_data.csv"; then

log "Error: Data processing failed"

exit 1

fi

# 阶段3:数据导入(dbuser)

log "Phase 3: Data import"

if ! sudo -u dbuser psql -c "\COPY results FROM '$WORK_DIR/processed_data.csv' WITH CSV HEADER"; then

log "Error: Data import failed"

exit 1

fi

# 归档结果

mv "$WORK_DIR/processed_data.csv" "$RESULT_DIR/result_${TIMESTAMP}.csv"

log "Pipeline completed successfully. Result saved to $RESULT_DIR/result_${TIMESTAMP}.csv"

案例3:安全监控脚本(带审计)

#!/bin/bash

# 安全监控脚本,记录所有特权操作

AUDIT_LOG="/var/log/privileged_ops_audit.log"

TEMP_LOG=$(mktemp)

# 确保审计日志存在

touch "$AUDIT_LOG"

chmod 600 "$AUDIT_LOG"

# 审计函数

audit() {

local user=$(whoami)

local timestamp=$(date '+%Y-%m-%d %H:%M:%S')

local command="$*"

echo "[$timestamp] User: $user, Command: $command" >> "$TEMP_LOG"

# 执行命令并捕获输出和状态

if eval "$command" >> "$TEMP_LOG" 2>&1; then

echo "Status: SUCCESS" >> "$TEMP_LOG"

return 0

else

echo "Status: FAILED (exit code $?)" >> "$TEMP_LOG"

return 1

fi

}

# 示例监控任务

audit "sudo -u root df -h /"

audit "sudo -u postgres psql -c 'SELECT count(*) FROM users;'"

audit "sudo -u www-data ls -la /var/www/html"

# 将临时日志安全地追加到审计日志

if ! cat "$TEMP_LOG" >> "$AUDIT_LOG"; then

echo "Error: Failed to write audit log" >&2

exit 1

fi

rm -f "$TEMP_LOG"

性能优化与调试技巧

性能优化策略

- 减少su/sudo调用开销:

- 合并多个特权操作为一个脚本

- 避免在循环中反复调用su/sudo

- 示例优化前:

# 低效做法

for file in /var/www/*; do

sudo -u www-data chmod 644 "$file"

done

# 优化后

sudo -u www-data chmod 644 /var/www/*

- 环境加载优化:

- 使用

su -c而非su - -c减少环境加载 - 对于简单命令,使用

sudo -u更高效 - 预加载环境变量:

- 使用

# 预加载环境 env_file=$(mktemp) sudo -u appuser env > "$env_file" # 后续命令使用预加载的环境 sudo -u appuser bash -c "source $env_file && command"

- 并行执行优化:

- 对于独立任务,考虑并行执行

- 示例:

# 并行执行多个用户任务 sudo -u user1 command1 & sudo -u user2 command2 & wait

高级调试技巧

- 环境差异调试:

# 比较当前用户和目标用户的环境差异 diff <(env | sort) <(sudo -u target_user env | sort)

- 详细执行跟踪:

# 使用bash的详细模式 sudo -u user bash -x -c "your_command" # 或者使用strace跟踪系统调用 sudo strace -f -u user -o trace.log your_command

- 权限验证:

# 检查用户是否有权限执行命令 sudo -l -U username -C command

- 模拟执行:

# 使用--dry-run选项(如果命令支持) sudo -u user command --dry-run

总结与最佳实践

-

安全第一原则:

- 永远不要在脚本中硬编码密码

- 优先使用sudo而非su

- 定期审计特权命令使用情况

- 遵循最小权限原则

-

可维护性最佳实践:

- 脚本中添加充分的注释和文档

- 实现完善的错误处理和日志记录

- 使用版本控制系统管理脚本

- 定期审查和更新脚本

-

性能考量:

- 减少不必要的权限提升

- 优化环境加载

- 考虑并行执行独立任务

决策流程图解

graph TD

A[是否需要临时切换用户?] -->|是| B{是否需要持久环境?}

B -->|是| C[使用 su - username]

B -->|否| D[使用 su - username -c 'command']

A -->|否| E{能否使用sudo?}

E -->|是| F[使用 sudo -u username command]

E -->|否| G[考虑SSH密钥或Polkit方案]

最终专业建议

-

交互式使用推荐:

- 对于临时操作,使用

su -获取完整环境 - 退出后立即返回普通用户身份

- 避免在root环境下长时间工作

- 对于临时操作,使用

-

自动化脚本推荐:

- 优先使用

sudo -u执行特定命令 - 为脚本配置专用的sudo规则

- 实现完善的错误处理和日志记录

- 优先使用

-

跨主机操作推荐:

- 使用SSH密钥认证

- 限制密钥的使用范围和命令

- 考虑使用Ansible等配置管理工具

-

长期维护建议:

- 定期审查特权命令使用情况

- 及时撤销不必要的权限

- 保持脚本和权限配置的文档更新

-

安全监控建议:

- 配置集中式日志收集

- 设置特权操作告警

- 定期进行安全审计

通过合理选择和组合这些工具与技术,系统管理员可以在保证安全性的