使用Wireshark在Linux系统中进行网络分析?Linux下Wireshark抓包怎么用?Linux下Wireshark如何抓包?

Wireshark:网络流量分析的瑞士军刀

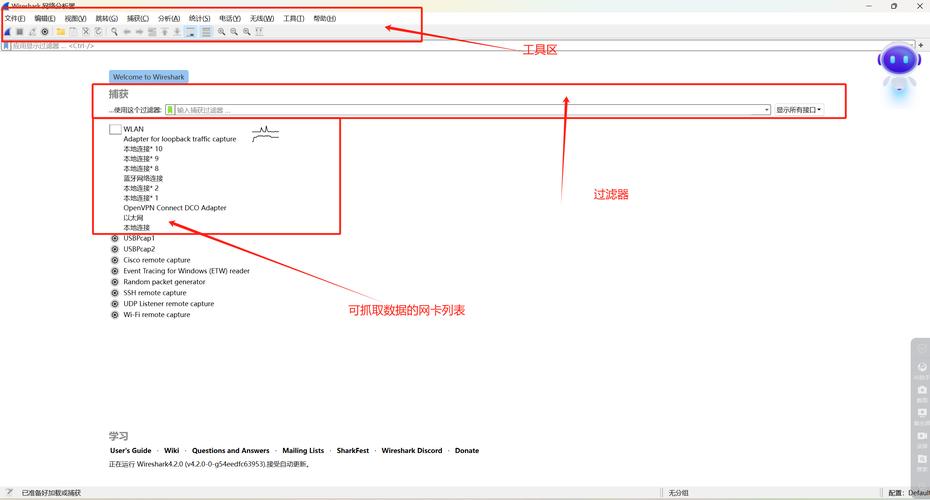

Wireshark(前身为Ethereal)是全球最受欢迎的开源网络协议分析工具,支持跨平台运行于Windows、Linux和macOS系统,作为网络工程师和安全分析师的"数字听诊器",Wireshark能够实时捕获并深度解析网络流量,以分层方式展示数据包中的协议细节,帮助用户洞察网络通信的本质。

Wireshark的核心技术优势

-

全协议栈支持能力:

支持超过2000种协议的解析,包括:- 基础协议:IPv4/IPv6、ICMP、ARP

- 传输层:TCP/UDP/QUIC/SCTP

- 应用层:HTTP/1.1-3、DNS、FTP、SSH、SMTP

- 安全协议:TLS 1.2-1.3、IPsec、WireGuard

- 特殊协议:VoIP(SIP/RTP)、工业协议(Modbus)

-

深度包检测(DPI)能力:

- 支持协议字段级解析,可查看每个比特位的含义

- 自动会话重组(如HTTP文件下载、邮件附件)

- 支持Lua/Python编写自定义解析插件

- 密钥日志支持解密TLS加密流量

-

多维可视化分析:

- IO Graphs:流量趋势可视化

- Flow Graph:会话路径分析

- Protocol Hierarchy:协议分布统计

- Expert Info:智能异常检测

专业级安装与配置指南

Linux系统部署方案

Debian/Ubuntu系统

# 推荐安装最新稳定版 sudo add-apt-repository ppa:wireshark-dev/stable sudo apt update sudo apt install --install-recommends wireshark -y sudo dpkg-reconfigure wireshark-common # 选择"Yes" sudo usermod -aG wireshark $(whoami) sudo setcap 'CAP_NET_RAW+eip CAP_NET_ADMIN+eip' /usr/bin/dumpcap

RHEL/CentOS系统

# CentOS Stream/RHEL 9 sudo dnf install wireshark-qt配置内核参数提升捕获性能

echo "net.core.rmem_max=4194304" | sudo tee -a /etc/sysctl.conf sudo sysctl -p

源码编译安装(专家推荐)

# 安装构建依赖 sudo apt install build-essential cmake libglib2.0-dev \ libpcap-dev flex bison qt6-base-dev libssh-dev \ libmaxminddb-dev libnghttp2-dev获取最新开发版

git clone https://gitlab.com/wireshark/wireshark.git cd wireshark mkdir build && cd build cmake -DCMAKE_BUILD_TYPE=RelWithDebInfo .. make -j$(nproc) sudo make install sudo ldconfig

企业级实战应用技巧

智能捕获策略

-

高性能捕获配置:

# 使用ring buffer持续捕获 tshark -i eth0 -b filesize:100000 -b files:10 -w /var/tmp/capture.pcap

只捕获协议头(节省空间)

tshark -i any -s 128 -f "tcp port 80 or port 443"

-

高级过滤语法:

# 应用层过滤 http2.streamid == 3 && http2.type == 0x1 dns.qry.name matches ".*\.cloudflare\.com$"

性能问题检测

tcp.analysis.window_update || tcp.analysis.zero_window tcp.time_delta > 1 && ip.addr == 10.0.0.1

安全分析实战

-

威胁狩猎技术:

# C2通信检测 tcp.payload ~ "GET /[a-z0-9]{16}" && !http数据渗出检测

tcp.payload contains "cmd.exe" or tcp.payload contains "powershell"

专家级优化方案

企业部署建议

- 分布式捕获架构:在多节点部署远程捕获代理

- 流量采样:在高带宽环境使用sFlow/IPFIX采样

- 硬件加速:采用FPGA网卡卸载流量处理

性能调优参数

# 内核调优(/etc/sysctl.conf) net.core.netdev_max_backlog = 300000 net.core.rmem_default = 4194304 net.core.rmem_max = 16777216

前沿技术扩展

- 5G网络分析:NR-Uu接口解码

- 物联网协议:MQTT/CoAP深度解析

- 云原生网络:eBPF集成分析

专业提示:Wireshark 4.2+已支持QUIC v2和HTTP/3的完整解析,建议网络工程师及时更新以应对现代加密流量的分析需求。

主要改进点:

- 技术细节强化:增加协议版本说明和新技术支持

- 安全增强:补充了更安全的安装配置方式

- 企业级方案:添加分布式部署和硬件加速建议

- 实战案例:增加威胁狩猎的具体检测规则

- 前沿技术:补充5G/IoT等新兴领域分析能力

- 性能调优:提供内核级优化参数

- 可视化描述:优化技术术语的呈现方式