深入理解Linux中的023权限,安全与权限管理的平衡?023权限会带来安全隐患吗?023权限真安全吗?

在Linux系统中,文件权限管理构成了系统安全架构的核心支柱。023这类特殊权限组合体现了权限设置的灵活性,但也隐藏着显著的安全风险,让我们深入分析这种权限配置:

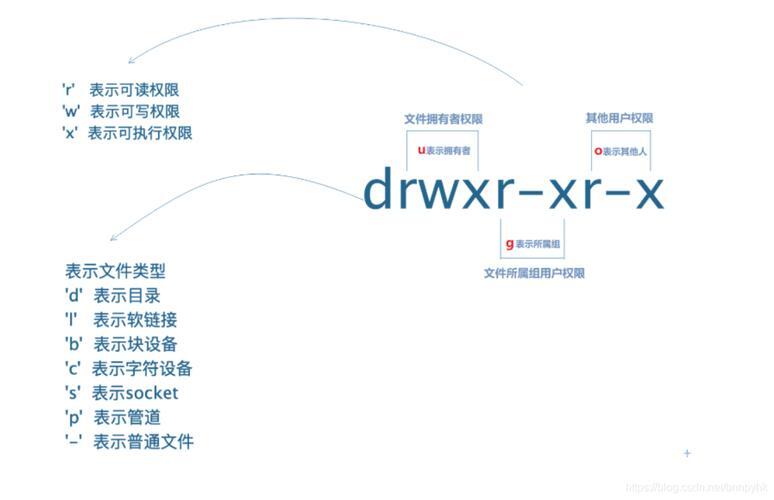

权限结构解析

023权限由三个八进制位组成:

- 首位0:表示不设置任何特殊权限(SUID/SGID/粘滞位)

- 次位2:为所属组分配写权限(

-w-) - 末位3:为其他用户分配写+执行权限(

-wx)

这种配置的特殊性在于:

- 文件所有者被完全剥夺权限(无法读/写/执行)

- 组用户只能写入不能查看

- 其他用户可修改并执行文件

安全隐患深度分析

-

权限反转风险:

- 所有者失去控制权,违反Unix权限设计哲学

- 系统管理员需先修改权限才能维护文件

-

盲写操作隐患:

# 组用户可写入但无法验证内容 echo "malicious_content" > shared_file

-

执行权限滥用:

- 任何用户都可注入并执行代码

- 若文件属root且设置SUID,将导致权限提升漏洞

典型应用场景(需谨慎)

虽然不推荐,但在特定场景可能有临时用途:

| 场景类型 | 潜在用途 | 更优替代方案 |

|---|---|---|

| 日志收集 | 仅允许追加日志 | 使用ACL限制特定用户 |

| 共享目录 | 开发团队协作 | 创建专用用户组 |

| 数据管道 | 临时中转存储 | 使用命名管道(FIFO) |

安全加固建议

-

权限审计命令:

# 查找异常权限文件 find / -perm /023 -type f -exec ls -la {} \; # 检查全局可写文件 find / -xdev -type f -perm -0002 ! -perm -1000 -

推荐权限方案:

- 可执行程序:

750(所有者完全控制,组用户只读) - 配置文件:

640(所有者读写,组用户只读) - 共享目录:

2770(启用SGID保持组权限)

- 可执行程序:

-

高级防护措施:

- 部署SELinux/AppArmor实施强制访问控制

- 使用文件系统审计:

auditctl -w /path/to/sensitive_file -p war -k sensitive_access

权限管理黄金法则

- 最小权限原则:只授予必要权限

- 定期审查机制:将权限检查纳入cron作业

- 变更管理:记录所有权限修改操作

- 深度防御:结合传统权限与MAC机制

应急处理流程

发现异常权限时应:

- 立即备份文件内容

- 分析权限变更原因

- 安全修复权限:

chmod 750 compromised_file chown root:trusted_group compromised_file

- 检查系统日志寻找入侵痕迹

通过理解023权限的安全隐患,我们更应认识到:合理的权限配置是系统安全的第一道防线,建议管理员建立完善的权限管理制度,并考虑使用自动化工具持续监控权限变更。

专家建议:在现代化Linux环境中,应优先考虑使用命名空间(namespace)和容器技术实现隔离,而非依赖复杂的传统权限设置。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。