通过SSH安全高效地管理Linux服务器?SSH管理Linux服务器真的安全吗?SSH真能确保Linux服务器安全?

SSH(Secure Shell)是管理Linux服务器最常用的安全协议,通过加密通信有效防止数据泄露和中间人攻击,其密钥认证机制比传统密码更安全,且支持端口转发、文件传输等高效功能,尽管SSH本身安全性高,但若配置不当(如使用弱密码、默认端口或过时的协议版本),仍可能面临暴力破解等风险,最佳实践包括:禁用root远程登录、改用密钥登录、限制IP访问、定期更新OpenSSH软件,并启用双因素认证,合理配置的SSH能兼顾安全性与管理效率,是运维人员的首选工具。(148字)

什么是SSH?

SSH(Secure Shell,安全外壳协议)是一种行业标准的加密网络协议,专为在不安全的网络环境中提供安全通信而设计,它通过强大的加密技术保护远程登录会话、命令执行和文件传输等操作,有效取代了传统的Telnet、FTP等明文传输协议,防止敏感数据在传输过程中被窃听或篡改。

SSH协议由芬兰计算机科学家Tatu Ylönen于1995年开发,最初是为了应对当时大学网络中频繁发生的密码嗅探攻击,经过近30年的发展,SSH已成为Linux/Unix系统管理员和开发人员日常工作中不可或缺的工具,根据2023年的一项全球技术调查,超过98%的Linux服务器使用SSH作为主要的远程管理方式,每天有数以亿计的SSH连接在全球范围内建立。

SSH的核心特性

端到端加密通信

SSH采用军事级加密算法(如AES-256、ChaCha20等)对传输的所有数据进行加密,包括用户名、密码、命令和文件内容,其加密过程包括:

- 密钥交换(使用ECDH或DH算法)

- 身份验证(基于公钥或密码)

- 数据传输加密(使用协商的对称加密算法)

- 完整性校验(通过HMAC机制)

这种多层加密架构确保即使数据被截获也无法被解读,有效防御中间人攻击。

多重身份验证机制

SSH提供灵活的认证方式组合:

- 密码认证:传统的用户名/密码验证方式,适合简单场景

- 公钥认证:基于非对称加密的更安全认证方式,推荐用于生产环境

- 双因素认证:结合密码和一次性验证码的增强安全方案

- 证书认证:企业级方案,通过CA签发短期证书

- 生物识别认证:最新支持方案,如TouchID/Yubikey

灵活的端口转发功能

SSH隧道技术可以安全地穿透防火墙,实现多种网络场景:

- 本地端口转发(-L):将远程服务映射到本地端口

- 远程端口转发(-R):将本地服务暴露到远程服务器

- 动态端口转发(-D):创建SOCKS代理通道

- X11转发:安全运行远程图形应用

安全的文件传输协议

SSH生态包含两种专业文件传输方案:

- SCP(Secure Copy Protocol):基于SSH的命令行文件传输工具,适合自动化脚本

- SFTP(SSH File Transfer Protocol):功能丰富的交互式文件传输协议,支持:

- 断点续传

- 权限管理

- 目录列表

- 文件属性修改

SSH连接实战指南

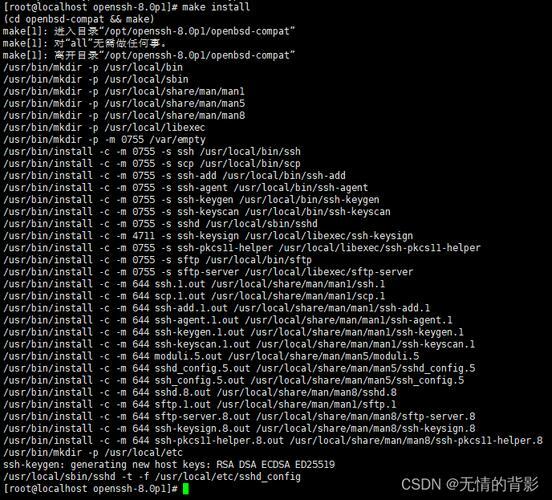

客户端安装与配置

Linux/macOS系统:

# 检查SSH客户端版本(建议使用OpenSSH 8.0+) ssh -V # 安装最新版OpenSSH客户端 # Ubuntu/Debian sudo apt update && sudo apt install openssh-client # CentOS/RHEL sudo yum install openssh-clients # macOS(默认已安装,可通过brew升级) brew install openssh

Windows系统:

- 原生方案:Windows 10/11内置OpenSSH客户端(功能完整)

- 图形工具:

- PuTTY(经典SSH客户端)

- MobaXterm(全能终端)

- Tabby(现代化终端)

- 开发环境:

- Windows Terminal集成SSH

- WSL2中的Linux SSH客户端

基础连接命令详解

标准连接语法:

ssh [选项] [用户名]@[服务器地址] -p [端口]

常用选项:

-v/-vv/-vvv:详细输出(调试用)-J:跳板机连接-o:指定配置选项-T:禁用伪终端分配-N:不执行远程命令

实际连接示例:

# 基本连接(使用默认22端口) ssh admin@203.0.113.45 # 使用自定义端口和详细日志 ssh -p 2222 -v devuser@example.com # 通过跳板机连接内网主机 ssh -J jumpuser@bastion.example.com devuser@db.internal

首次连接时的主机密钥验证是SSH安全模型的重要组成部分,系统会提示验证服务器指纹(通常为SHA256格式),确认后该指纹会被保存在用户目录下的~/.ssh/known_hosts文件中,用于后续连接的身份验证。

连接问题排查手册

常见错误及专业解决方案:

-

Connection refused (连接拒绝)

-

服务端检查:

# 检查SSH服务状态 sudo systemctl status sshd # 检查监听端口 sudo ss -tulnp | grep ssh # 检查防火墙规则 sudo ufw status verbose # Ubuntu sudo firewall-cmd --list-all # CentOS

-

客户端检查:

# 测试端口连通性 telnet server_ip 22 nc -zv server_ip 22

-

-

Host key verification failed (主机密钥验证失败)

- 安全清除旧密钥:

ssh-keygen -R 服务器IP

- 临时跳过验证(仅限可信网络):

ssh -o StrictHostKeyChecking=no user@host

- 安全清除旧密钥:

-

Permission denied (publickey) (权限被拒绝)

- 检查服务端日志:

sudo tail -f /var/log/auth.log

- 验证密钥权限:

chmod 600 ~/.ssh/id_ed25519 chmod 644 ~/.ssh/id_ed25519.pub

- 检查服务端日志:

SSH密钥认证:安全与便捷的完美结合

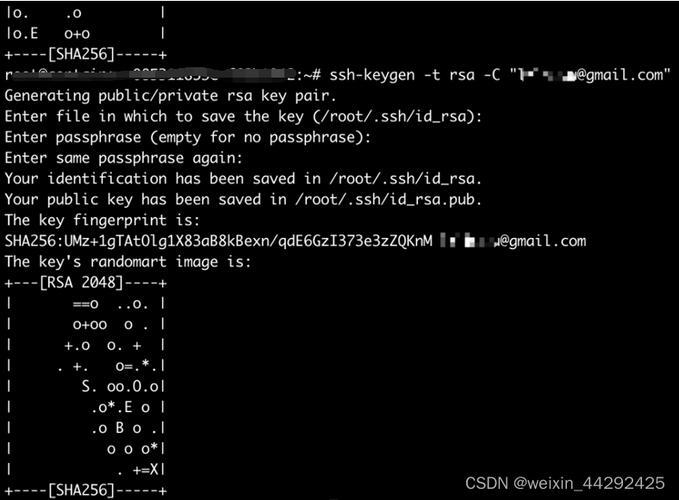

密钥对生成最佳实践

生成更安全的ED25519密钥(推荐):

ssh-keygen -t ed25519 -a 100 -f ~/.ssh/id_ed25519 -C "work@example.com"

生成兼容性更好的RSA密钥(传统系统):

ssh-keygen -t rsa -b 4096 -o -a 100 -f ~/.ssh/id_rsa -C "backup@example.com"

参数深度解析:

-t:指定密钥类型(ed25519/rsa/ecdsa)-b:RSA密钥长度(至少2048,推荐4096)-a:密钥派生迭代次数(增加暴力破解难度)-o:使用新式OpenSSH密钥格式-f:指定密钥文件路径-C:添加注释(用于密钥标识)

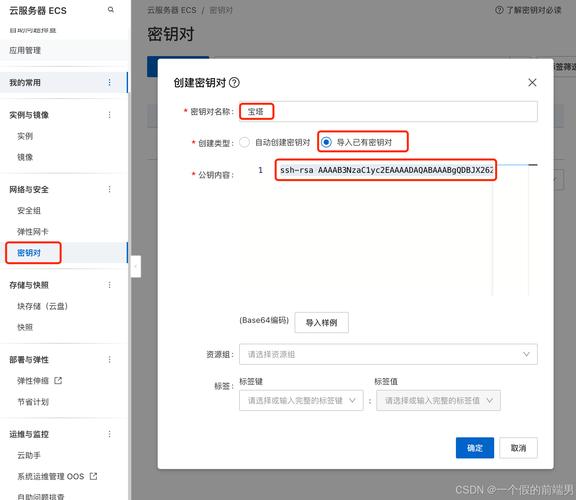

公钥部署标准化流程

自动化部署(推荐):

# 交互式部署(会提示输入密码) ssh-copy-id -i ~/.ssh/id_ed25519.pub user@host # 非交互式部署(需提前配置密码认证) cat ~/.ssh/id_ed25519.pub | ssh user@host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

手动部署检查清单:

- 确保服务端

.ssh目录权限为700 - 确保

authorized_keys文件权限为600 - 验证公钥内容完整无误(无换行符破坏)

- 检查服务端SELinux状态(可能导致权限问题)

- 确认sshd_config中

PubkeyAuthentication为yes

密钥管理进阶方案

ssh-agent使用技巧:

# 启动agent并添加密钥 eval "$(ssh-agent -s)" ssh-add ~/.ssh/id_ed25519 # 查看已加载密钥 ssh-add -l # 锁定agent(需要密码才能使用) ssh-add -x # 解锁agent ssh-add -X

多密钥管理策略:

# ~/.ssh/config 示例

Host github.com

IdentityFile ~/.ssh/github_key

IdentitiesOnly yes

Host *.production

IdentityFile ~/.ssh/prod_key

Port 22222

临时密钥使用:

# 使用指定密钥连接 ssh -i /path/to/special_key.pem user@host # 禁止使用默认密钥 ssh -o IdentitiesOnly=yes -i /path/to/key user@host

SSH高级应用场景

端口转发实战大全

本地端口转发(访问内网服务):

# 将远程MySQL映射到本地3307端口 ssh -L 3307:db.internal:3306 -N -f jumpuser@bastion.example.com # 多级跳转转发 ssh -L 3306:db1:3306 -J jump1,jump2,jump3 admin@gateway

远程端口转发(暴露本地服务):

# 将本地8080暴露到远程服务器的18080端口 ssh -R 18080:localhost:8080 user@public-server # 允许外部访问转发的端口(需配置GatewayPorts) ssh -R *:18080:localhost:8080 user@public-server

动态SOCKS代理:

# 创建本地1080端口的SOCKS5代理 ssh -D 1080 -C -N -f proxyuser@proxy-server # 浏览器配置使用localhost:1080作为代理

专业文件传输方案

SCP高级用法:

# 限速传输(避免占用全部带宽) scp -l 8192 largefile.tar.gz user@host:~/backups/ # 保留所有文件属性 scp -rpP 2222 /data/ user@host:/backups/ # 断点续传(通过rsync实现) rsync -Paz -e "ssh -p 2222" /local/path/ user@host:/remote/path/

SFTP交互式操作:

sftp -oPort=2222 user@host sftp> put -r local_directory sftp> get -r remote_directory sftp> chmod 755 filename sftp> df -h # 查看磁盘空间 sftp> lpwd # 查看本地当前目录

远程开发工作流优化

VS Code远程开发:

- 安装"Remote - SSH"扩展

- 配置

~/.ssh/config文件 - 通过命令面板连接远程主机

- 安装必要的开发扩展(自动同步到远程)

Jupyter Notebook隧道:

# 建立隧道 ssh -L 8888:localhost:8888 datascience@analysis-server # 带压缩的隧道(慢速网络) ssh -C -L 8888:localhost:8888 datascience@analysis-server

Docker over SSH:

# 通过SSH连接远程Docker守护进程 export DOCKER_HOST=ssh://user@docker-host # 直接操作远程容器 docker ps -a

企业级SSH安全加固

服务器端深度加固

/etc/ssh/sshd_config 专业配置:

# 网络监听配置 Port 22222 ListenAddress 192.168.1.100 # 认证安全 PermitRootLogin prohibit-password MaxAuthTries 3 LoginGraceTime 2m PermitEmptyPasswords no # 加密算法配置 HostKeyAlgorithms ssh-ed25519,rsa-sha2-512 KexAlgorithms curve25519-sha256@libssh.org Ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com MACs hmac-sha2-512-etm@openssh.com # 访问控制 AllowUsers admin deploy monitor AllowGroups ssh-users DenyUsers tempuser DenyGroups no-ssh # 日志与审计 LogLevel VERBOSE PrintMotd no PrintLastLog yes

入侵防御系统集成

Fail2Ban专业配置:

[sshd] enabled = true port = 22222 filter = sshd logpath = /var/log/secure maxretry = 3 findtime = 15m bantime = 1w ignoreip = 127.0.0.1/8 192.168.1.0/24 chain = INPUT action = %(action_mwl)s

实时监控方案:

# 监控SSH登录尝试 tail -f /var/log/auth.log | grep sshd # 使用osquery监控SSH活动 osqueryi "SELECT * FROM ssh_configs" # 集成SIEM系统(如Splunk/ELK)

双因素认证实现方案

Google Authenticator集成:

# 安装PAM模块 sudo apt install libpam-google-authenticator # 生成TOTP密钥 google-authenticator -t -d -f -r 3 -R 30 -w 3 -e 10 # PAM配置 auth required pam_google_authenticator.so nullok auth required pam_permit.so

硬件令牌集成(Yubikey):

# 安装PAM模块 sudo apt install libpam-yubico # 配置Yubico OTP认证 auth required pam_yubico.so mode=client id=CLIENT_ID key=SECRET_KEY

自动化运维实践

SSH配置优化模板

~/.ssh/config 专业配置:

Host *

ServerAliveInterval 30

TCPKeepAlive yes

ExitOnForwardFailure yes

Compression yes

ControlMaster auto

ControlPath ~/.ssh/sockets/%r@%h:%p

ControlPersist 1h

Host production

HostName 203.0.113.100

User deploy

Port 22222

IdentityFile ~/.ssh/prod_key

ProxyJump jumpuser@bastion

RequestTTY force

RemoteCommand cd /opt/app; bash

Host github.com

User git

IdentityFile ~/.ssh/github_key

IdentitiesOnly yes

批量操作与自动化

并行执行工具:

# 使用pssh批量执行 pssh -h hosts.txt -l admin -i "sudo apt update && sudo apt upgrade -y" # 使用Ansible ad-hoc命令 ansible all -i hosts -m shell -a "df -h" # 使用ClusterSSH同时操作多终端 cssh user@host1 user@host2 user@host3

自动化部署脚本:

#!/bin/bash

# deploy.sh - 自动化部署脚本

SSH_OPTS="-o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null"

for server in $(cat hosts.list); do

echo "Deploying to ${server}..."

ssh ${SSH_OPTS} deploy@${server} <<'DEPLOY'

cd /opt/app

git pull origin main

npm ci --production

systemctl restart app

DEPLOY

echo "${server} deployment completed with status $?"

done

Ansible集成方案

专业inventory文件:

[web] web[1:3].example.com ansible_port=22222 [db] db-[a:c].example.com ansible_user=dbadmin [all:vars] ansible_ssh_private_key_file=~/.ssh/ansible_key ansible_ssh_common_args='-o ControlMaster=auto -o ControlPersist=60s'

Playbook示例:

---

- name: SSH安全加固

hosts: all

become: yes

tasks:

- name: 更新sshd配置

template:

src: templates/sshd_config.j2

dest: /etc/ssh/sshd_config

validate: /usr/sbin/sshd -t -f %s

notify: restart sshd

- name: 部署Fail2Ban

apt:

name: fail2ban

state: latest

- name: 配置公钥认证

authorized_key:

user: "{{ ansible_user }}"

state: present

key: "{{ lookup('file', 'keys/{{ ansible_user }}.pub') }}"

handlers:

- name: restart sshd

service:

name: sshd

state: restarted

性能调优与故障排除

连接加速技巧

客户端优化:

Host *

GSSAPIAuthentication no

StrictHostKeyChecking no

HashKnownHosts yes

ConnectTimeout 10

IPQoS throughput

服务端优化:

# /etc/ssh/sshd_config UseDNS no Compression delayed MaxStartups 10:30:60

长连接保持:

# 客户端配置

Host *

ControlMaster auto

ControlPath ~/.ssh/%r@%h:%p

ControlPersist 4h

专业诊断工具

连接基准测试:

# 测试连接建立时间 time ssh user@host exit # 测试传输速度 dd if=/dev/zero bs=1M count=1024 | ssh user@host "cat > /dev/null" # 网络质量分析 mtr --report host.example.com

详细日志分析:

# 客户端调试