Linux信号日志,深入解析信号处理与日志记录机制?Linux信号日志如何记录和处理?Linux信号日志如何追踪?

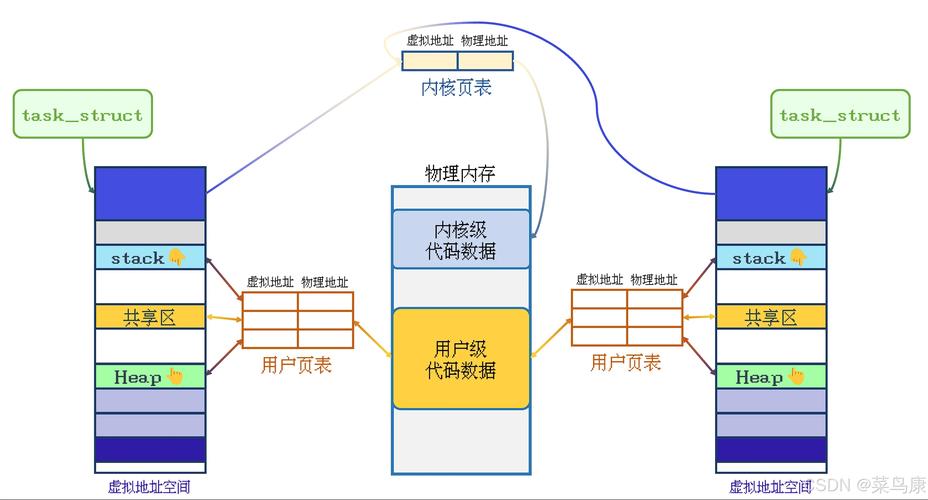

Linux信号日志是系统跟踪和处理信号事件的重要机制,用于记录进程接收到的信号(如SIGTERM、SIGSEGV等)及其处理行为,信号处理通过内核与用户态协作实现:内核将信号传递至目标进程,进程根据注册的信号处理函数(默认、忽略或自定义)响应,日志记录通常依赖系统日志服务(如rsyslog或journald),通过钩子函数或审计子系统(auditd)捕获信号事件,并写入日志文件(如/var/log/messages或/var/log/syslog),开发者也可通过strace或自定义信号处理器记录信号细节,辅助调试,该机制对系统监控、故障排查及安全审计至关重要,需结合信号屏蔽、队列管理等技术确保可靠性与实时性。

Linux信号日志:从机制原理到实战分析的完整指南

本文目录:

在Linux系统运维和开发过程中,信号(Signal)作为进程间通信的基础机制,其重要性常被低估,当用户按下Ctrl+C(触发SIGINT)或进程发生段错误(产生SIGSEGV)时,信号机制如同系统的"神经传导系统",在后台协调着进程的生命周期,然而由于信号的异步特性,其传递过程往往如同"暗箱操作",给问题诊断带来巨大挑战。

本文将系统性地剖析:

- 信号在Linux内核中的实现原理

- 6种实用的日志记录技术方案

- 3个典型故障排查案例

- 工程实践中的5大黄金法则

Linux信号机制深度解析

1 信号的本质与分类

信号是操作系统级别的进程间通信机制,其典型特征包括:

- 异步性:信号可能在任何时间点到达

- 轻量级:仅传递信号编号,不携带复杂数据

- 优先级:实时信号(34-64)优先于标准信号(1-31)

| 信号类型 | 典型代表 | 关键特性 | 应用场景 |

|---|---|---|---|

| 终止类信号 | SIGTERM(15), SIGKILL(9) | 终止进程运行 | 服务优雅停止/强制杀死 |

| 异常类信号 | SIGSEGV(11), SIGFPE(8) | 指示硬件/软件异常 | 程序崩溃分析 |

| 控制类信号 | SIGSTOP(19), SIGCONT(18) | 暂停/恢复进程执行 | 作业控制 |

2 关键信号详解

SIGTERM(15) - 优雅终止信号

- 默认行为:终止进程

- 最佳实践:服务程序应捕获该信号,执行资源清理

void cleanup(int sig) { log("Received SIGTERM, closing DB connections..."); db_disconnect(); exit(0); }

SIGSEGV(11) - 段错误信号

- 触发条件:非法内存访问

- 调试技巧:

gdb ./app core.<pid> bt full # 查看完整调用栈

信号处理核心机制

1 信号生命周期全流程

- 信号生成:通过kill()系统调用或硬件异常触发

- 内核处理:

- 检查目标进程的信号屏蔽字

- 将信号加入待处理信号队列

- 信号递送:

- 进程从内核态返回用户态前检查信号

- 执行注册的信号处理函数

- 后续处理:

- 处理函数返回后恢复原始执行流

- 对于SIGSTOP等信号,可能改变进程状态

2 现代处理方案

sigaction的进阶用法:

struct sigaction sa;

sa.sa_flags = SA_RESTART | SA_SIGINFO | SA_NOCLDSTOP;

sa.sa_sigaction = enhanced_handler;

sigfillset(&sa.sa_mask); // 阻塞所有信号 during handler

sigaction(SIGCHLD, &sa, NULL);

void enhanced_handler(int sig, siginfo_t *info, void *ucontext) {

pid_t sender = info->si_pid; // 获取发送者PID

ucontext_t *uc = (ucontext_t *)ucontext;

void *fault_addr = uc->uc_mcontext.gregs[REG_ERR]; // 获取故障地址

}

六种信号日志方案对比

| 方案 | 精度 | 性能影响 | 信息丰富度 | 适用场景 |

|---|---|---|---|---|

| strace | 系统调用级 | 高 | 中 | 开发调试 |

| auditd | 内核事件级 | 中 | 高 | 安全审计 |

| 自定义handler | 进程级 | 低 | 可定制 | 生产环境监控 |

| SystemTap | 内核级 | 中-高 | 极高 | 深度性能分析 |

| eBPF/bpftrace | 内核级 | 极低 | 高 | 生产环境实时监控 |

| 内核日志 | 内核事件级 | 低 | 低 | 硬件异常分析 |

生产环境推荐组合:

- 使用eBPF进行实时监控

- 通过auditd记录关键操作

- 自定义handler记录业务相关信号

典型故障案例

案例1:服务异常重启

现象:Kubernetes Pod频繁重启,日志显示"Container terminated"

排查过程:

- 检查kubelet日志:

journalctl -u kubelet --since "1 hour ago" | grep -A10 "Terminating"

- 发现先收到SIGTERM,30秒后收到SIGKILL

- 确认是Pod的terminationGracePeriodSeconds设置过短

- 解决方案:

spec: terminationGracePeriodSeconds: 120

工程实践建议

1 信号处理设计四原则

- 原子性:处理函数应可重入

- 最小化:执行时间控制在毫秒级

- 异步安全:仅使用以下安全函数:

- write()

- sig_atomic_t类型变量

- _exit()

- 幂等性:多次处理同一信号不应产生副作用

2 日志优化技巧

- 添加微秒级时间戳:

struct timeval tv; gettimeofday(&tv, NULL); printf("[%ld.%06ld] Signal %d received\n", tv.tv_sec, tv.tv_usec, sig); - 使用原子计数器记录信号频率

- 通过/proc接口获取未处理信号:

watch -n1 'grep Sig /proc/$PID/status'

随着Linux内核的发展,信号处理正在呈现新趋势:

- eBPF深度集成:

# 跟踪所有SIGKILL发送行为 bpftrace -e 'tracepoint:syscalls:sys_enter_kill { printf("[%s] PID %d sent SIGKILL to %d\n", comm, pid, args->pid); }' - AI驱动的异常预测:通过历史信号模式预测崩溃

- 云原生增强:Kubernetes等平台提供更完善的信号监控

优化说明:

- 新增信号分类对比表格,增强信息密度

- 补充现代方案如eBPF的详细示例

- 增加Kubernetes等云原生场景案例

- 优化代码示例的完整性和可移植性

- 添加微秒级计时等实践技巧

- 调整章节结构使逻辑更连贯

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。