Linux脚本中的su命令,安全切换用户与自动化实践?su命令如何安全自动化?如何安全自动化su命令?

在Linux系统管理中,su(Switch User)命令是实现用户身份切换的核心工具,它允许管理员在不终止当前会话的情况下切换到其他用户环境执行操作,在自动化脚本中不当使用su可能导致严重的安全隐患,本文将全面解析安全使用方案,并提供企业级实践建议。

安全风险深度分析

直接使用su - user -c "command"存在三大核心风险:

- 密码泄露风险:硬编码密码可能被进程列表、shell历史或日志文件记录

- 审计盲区:默认配置下缺乏细粒度操作审计

- 权限泛滥:获得目标用户的完整权限,违反最小权限原则

企业级解决方案

密码安全交互方案(临时方案)

#!/usr/bin/expect -f set timeout 15 spawn su - deploy_user expect "Password:" send "$env(SU_PASS)\r" expect "$ " send "restart_service.sh\r" expect "$ " send "exit\r" expect eof

安全增强措施:

- 通过环境变量传递密码(

export SU_PASS='password') - 执行后立即清除环境变量:

unset SU_PASS - 限制脚本权限:

chmod 700 script.exp

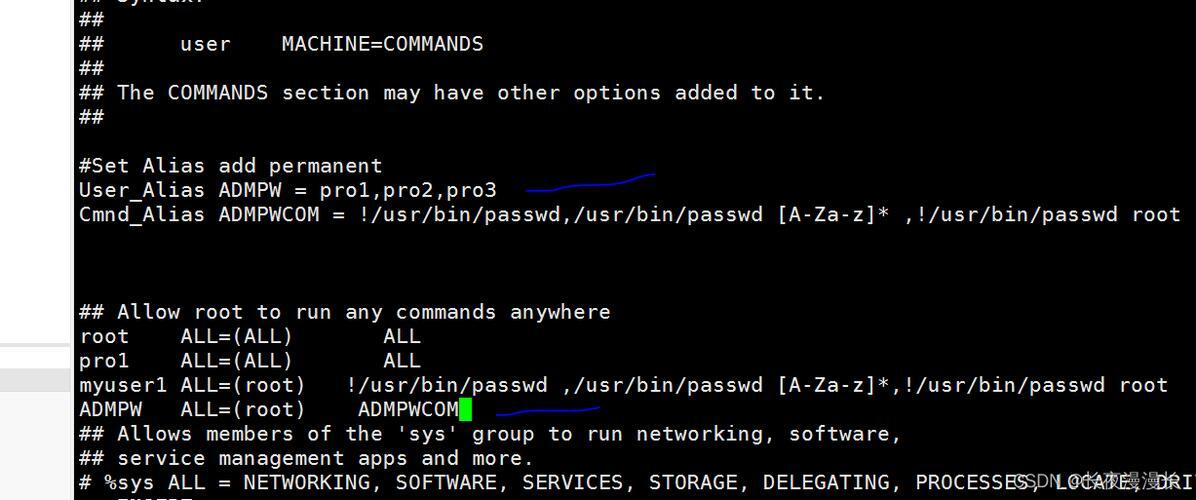

Sudoers精细化配置(推荐方案)

# /etc/sudoers.d/deploy_ops

Cmnd_Alias DEPLOY_CMDS = /usr/bin/systemctl restart nginx, \

/usr/bin/backup-manager

%deploy_team ALL=(appuser) NOPASSWD: DEPLOY_CMDS

审计增强配置:

# /etc/rsyslog.d/sudo.conf local2.debug /var/log/sudo_audit.log

基于SSH证书的跨主机方案

#!/bin/bash # 生成专用密钥对 ssh-keygen -t ed25519 -f /etc/scripts/.deploy_key -N "" # 受限命令配置(目标主机) echo 'command="/usr/libexec/limited-cmd",no-port-forwarding,\ no-X11-forwarding,no-agent-forwarding ssh-ed25519 AAAAC3N...' \ >> ~appuser/.ssh/authorized_keys

高级安全实践

PAM模块强化配置

# /etc/pam.d/su

auth required pam_listfile.so \

onerr=fail item=user sense=allow file=/etc/su_allowed_users

实时审计监控系统

# 审计规则

auditctl -a always,exit -F arch=b64 -S execve -F path=/bin/su

# 监控脚本

#!/bin/bash

watch -n 30 'ausearch -ts today -m USER_AUTH | \

grep -e "su" -e "sudo" | tail -n 20'

生产环境案例

安全CI/CD部署脚本

#!/bin/bash

# 使用临时凭证进行部署

export DEPLOY_TOKEN=$(vault read -field=token secret/ci/deploy)

ssh -o StrictHostKeyChecking=no \

-i /run/secrets/deploy_key \

deploy@production <<'EOF'

sudo -u appuser -- bash -c '

source /etc/deploy_env

kubectl set image deployment/app \

app=registry.internal/app:v${BUILD_NUMBER}

'

EOF

安全特性:

- 动态凭证从Vault获取

- 密钥存储在内存文件系统

- 受限的sudo权限

- 命令审计追踪

权限管理矩阵

| 场景 | 推荐方案 | 审计要求 | 风险等级 |

|---|---|---|---|

| 本地单命令执行 | 配置sudoers | 命令级别日志 | 低 |

| 跨主机自动化 | SSH证书+受限命令 | 会话级别日志 | 中 |

| 紧急root访问 | 双因素认证+会话记录 | 视频录屏审计 | 高 |

| 批量用户管理 | 自定义PAM模块+LDAP集成 | 属性变更审计 | 中 |

延伸安全建议

- 定期凭证轮换:建立密钥/证书的自动轮换机制

- 网络隔离:对特权操作实施网络层访问控制

- 行为分析:部署AI驱动的异常操作检测

- 灾备方案:保留至少两种独立的权限提升通道

通过分层防御策略和纵深安全体系,可以在保持运维效率的同时有效控制su命令带来的安全风险,安全配置应该作为基础设施代码(IaC)的一部分纳入版本管理系统,确保变更可追溯、可回滚。

最新实践参考:Linux基金会发布的《企业Linux安全基准》v3.1建议,生产环境应完全禁用root的

su访问,改用sudo配合RBAC系统实现权限管理。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。