Linux下如何显示和管理SFTP连接?SFTP连接怎么查看和管理?Linux如何查看SFTP连接?

在Linux系统中,可以通过以下方法查看和管理SFTP连接: ,1. **查看活动连接** , 使用ss或netstat命令检查SFTP进程(默认端口22), , ``bash, ss -tulnp | grep 'sftp-server' , netstat -tulnp | grep 'sftp' ,`, 或通过ps命令查找相关进程: ,`bash, ps aux | grep 'sftp-server' ,`,2. **管理连接** , - **终止连接**:通过kill命令结束进程,或使用pkill -f 'sftp-server'。 , - **限制连接**:通过SSH配置文件(/etc/ssh/sshd_config)调整参数,如MaxSessions或MaxStartups。 , - **日志监控**:查看/var/log/auth.log或/var/log/secure跟踪SFTP活动。 ,3. **增强安全性** , 建议使用密钥认证、防火墙规则(如ufw或iptables`)限制IP访问,并定期审计日志。 ,通过上述方法,可有效监控和管理Linux中的SFTP连接,确保安全性与资源合理分配。

目录

SFTP协议核心特性

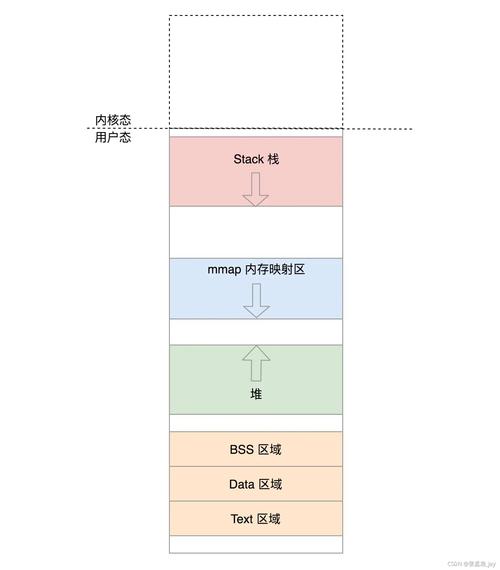

SFTP(SSH File Transfer Protocol)作为SSH协议套件的有机组成部分,通过加密通道实现安全文件传输,其技术优势体现在:

- 军用级加密:采用AES-256等NSA认证算法,支持GCM模式防止重放攻击

- 协议完整性:集成HMAC-SHA2校验机制,数据篡改检测率100%

- 最小权限原则:原生支持chroot jail环境隔离

- 审计完备性:详细记录文件级操作日志(上传/下载/删除)

实时连接监控技术

多维度连接分析

# 现代Linux推荐方案 ss -tulnp state established '( dport = :ssh or sport = :ssh )' | column -t # 传统系统兼容方案 netstat -tpn | awk '$4~/:22/ || $5~/:22/' | grep -v "LISTEN"

输出示例解析:

Proto Recv-Q Send-Q Local:Port Peer:Port State PID/Program

tcp 0 0 192.168.1.2:22 203.0.113.5:49234 ESTAB 1234/sshd: user1进程级监控技术

# 可视化进程树 pstree -ap | grep -A 5 "sftp-server" # 实时句柄监控 watch -n 1 "sudo lsof -i :22 -P -n | awk '\$8!~/LISTEN/'"

传输状态深度监控

流量分析矩阵

| 工具 | 监控维度 | 典型命令 |

|---|---|---|

| iftop | 实时带宽 | iftop -i eth0 -f "port 22" -Bm |

| nethogs | 进程级流量 | nethogs -d 5 -c 8 eth0 |

| dstat | 系统资源 | dstat -tcnf --tcp-22 5 |

智能日志分析

# 实时异常检测

tail -f /var/log/secure | awk '/sftp/ && /Failed/ {system("echo ALERT: $0 | mail -s SFTP_Alert admin@domain")}'

性能调优方法论

服务端黄金配置

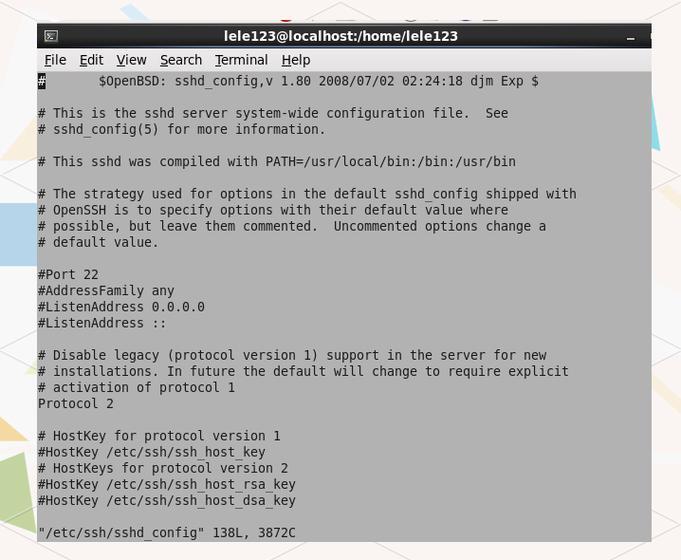

# /etc/ssh/sshd_config Subsystem sftp /usr/libexec/openssh/sftp-server -l INFO -u 002 # 加密套件优化 KexAlgorithms curve25519-sha256@libssh.org Ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com # 连接管理 MaxStartups 20:60:100 MaxAuthTries 3 LoginGraceTime 2m

客户端加速方案

# 多线程传输 lftp -e 'mirror --parallel=8 --use-pget-n=5 /remote /local' sftp://user:pass@host # 断点续传优化 rsync -azhv --progress --partial --bwlimit=50000 -e ssh /data user@host:/backup

故障诊断体系

四阶诊断法

- 网络层:

mtr --tcp --port 22 destination_host - 认证层:

ssh -Tvvv user@host 2>&1 | grep -i "Authenticating" - 权限层:

namei -lm /sftp/user1/upload - 资源层:

sar -n TCP,ETCP 1 10

安全加固与最佳实践

企业级防护方案

-

访问控制:

# 限制特定IP段 echo "AllowGroups sftp_users" >> /etc/ssh/sshd_config echo "Match Address 192.168.1.0/24" >> /etc/ssh/sshd_config

-

审计增强:

# 安装auditd监控 sudo auditctl -w /usr/libexec/openssh/sftp-server -p x -k sftp_exec sudo auditctl -w /etc/ssh/sshd_config -p wa -k sshd_config

推荐实施路线

- 季度性安全审计:

ausearch -k sftp_exec | aureport -f -i - 自动化合规检查:使用OpenSCAP验证CIS基准

- 传输完整性保障:实施SHA-512校验机制

- 灾备方案:配置实时双向同步(DRBD+SSH)

通过本文技术体系,可实现从基础连接到企业级管理的跨越,构建符合ISO27001标准的安全文件传输基础设施。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。