2025年DDoS混合CC攻击防御全攻略:构建智能弹性防护体系

2025年,DDoS与CC混合攻击已成为企业安全的“头号威胁”。攻击者利用AI伪造用户行为、劫持物联网设备发起T级流量冲击,同时通过高频请求精准消耗应用层资源,传统单点防御几近失效。如何应对这场“流量洪水+资源枯竭”的双重打击?本文结合前沿技术趋势与实战案例,为企业和开发者提供一套从架构设计到成本优化的全面解决方案。

一、混合攻击的新特征与危害

-

AI驱动攻击智能化

生成式AI可模拟真实用户操作轨迹(如登录间隔、页面停留时间),攻击流量与正常流量差异率低至0.5%,传统规则引擎难以识别。

-

混合攻击常态化

-

DDoS层:UDP反射、ICMP Flood等消耗带宽资源,峰值突破8Tbps;

-

CC层:HTTP慢速连接、API高频请求耗尽服务器连接池,占比超70%。

-

地缘化攻击加剧

境外黑产组织针对中国出海企业发起定向打击,北京、香港、广东等城市成重灾区,攻击占比超85%,跨境业务成首要目标。

-

危害升级

-

服务中断:支付接口瘫痪导致单日损失千万级;

-

数据泄露:攻击掩盖下的敏感信息窃取事件激增117%。

-

-

二、核心防御架构:三层联动防护体系

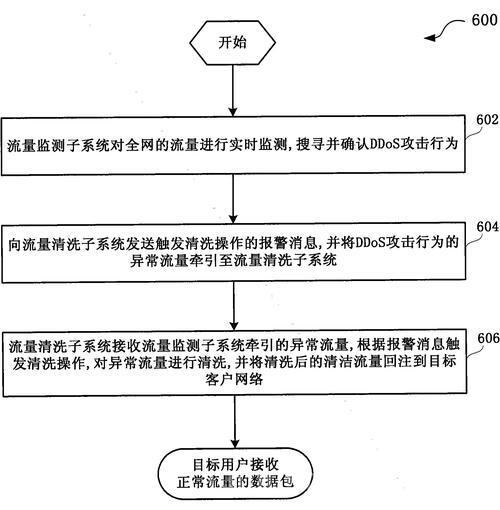

1. 基础设施层:扛住T级流量冲击

-

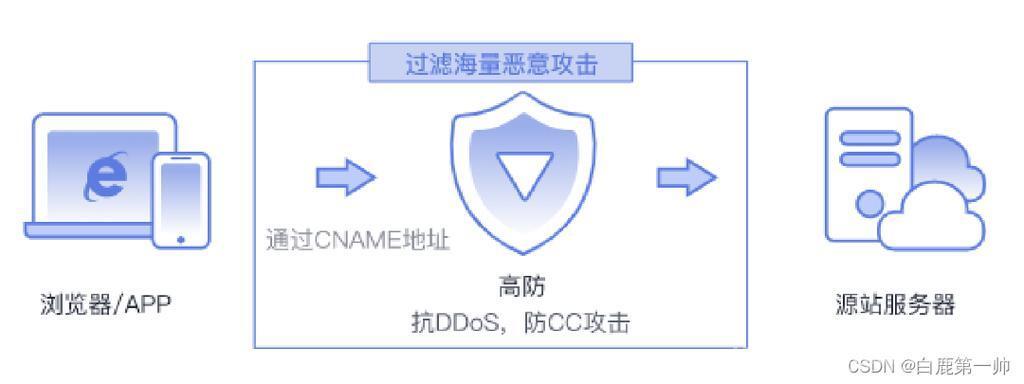

高防CDN+Anycast调度:

通过BGP Anycast网络将攻击流量分流至全球清洗节点,隐藏源站IP。推荐白山云、上海云盾T级高防服务,实测清洗效率>95%。

-

弹性带宽扩容:

动态扩展云服务器集群,结合Nginx负载均衡分散压力。某电商平台实测负载下降60%,业务恢复时间缩短至20分钟。

(图片来源网络,侵删)2. 协议层:阻断资源耗尽型攻击

-

TCP协议栈优化:

启用SYN Cookie机制,限制单IP最大并发连接数(建议≤500),防御效率提升89%。

(图片来源网络,侵删) -

UDP业务加固:

针对游戏、音视频业务,放宽UDP流量阈值至标准值100倍,避免误杀正常流量。

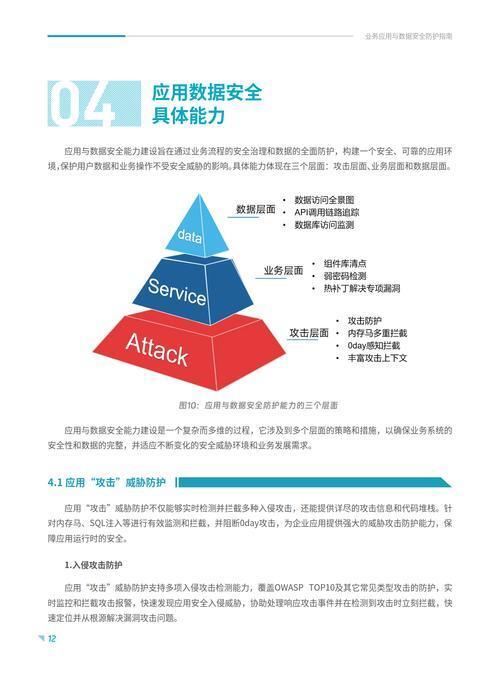

(图片来源网络,侵删)3. 应用层:精准识别CC攻击

-

AI行为分析模型:

基于LSTM网络分析用户操作时序(如点击频率、交易间隔),0.5秒内识别异常请求,误杀率

-

-