前端密码加密全解析:从经典方法到现代方案的权威指南

引言

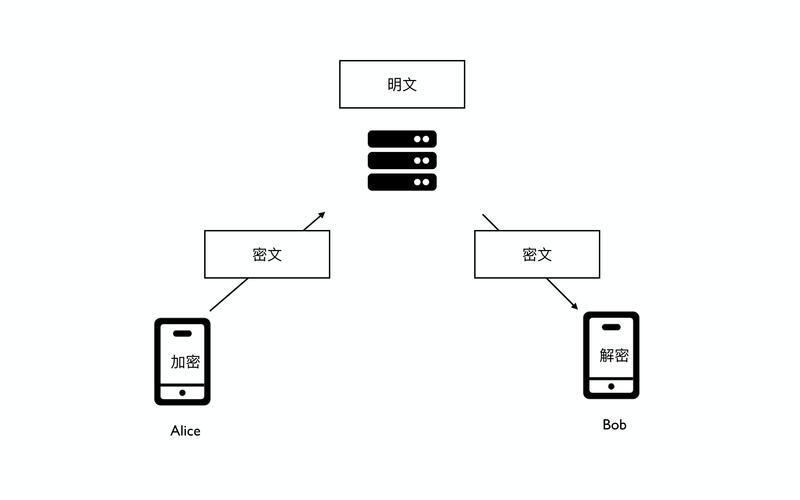

在用户登录、敏感数据传输等前端场景中,密码加密是重要的安全防护手段。尽管后端加密存储是核心,但前端加密可作为补充,降低明文泄露风险(如公共 Wi-Fi 下的中间人攻击)。本文系统梳理前端加密的经典方法(Base64、MD5、SHA-1)与现代方案(SHA-256、PBKDF2),结合权威标准(NIST、OWASP)解析其安全性,并提供可复用的生产级代码。

一、前端加密的常见误区与经典方法

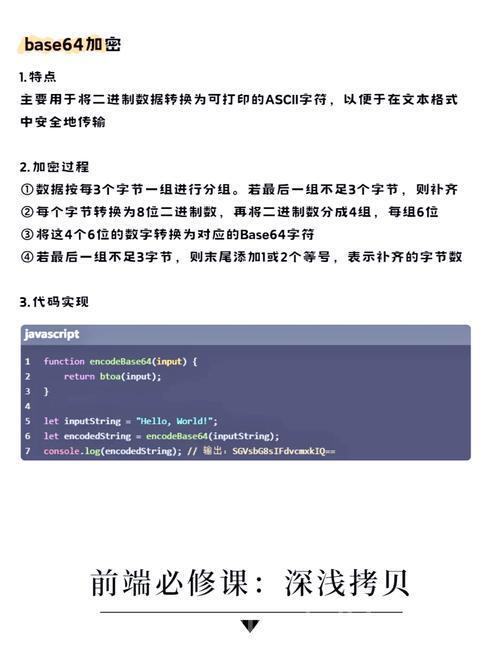

1. Base64:编码≠加密

Base64 是一种二进制到文本的编码方式(如admin→YWRtaW4=),通过 64 种可打印字符(A-Z/a-z/0-9/+/=)解决特殊字符传输问题。但需明确:

- 非加密:编码后的数据可通过公开工具(如Base64 解码网站)直接还原,禁止用于密码保护;

- 适用场景:邮件附件、HTTP 头部等数据传输场景,非安全存储。

示例代码(需引入js-base64库):

html

// 编码(支持中文) const encoded = Base64.encode('你好,密码!'); // 输出:5L2g5aW977yM6Ieq5Y2X77yB // 解码 const decoded = Base64.decode('5L2g5aW977yM6Ieq5Y2X77yB'); // 输出:你好,密码!2. MD5 与 SHA-1:已淘汰的传统哈希

MD5(128 位)和 SHA-1(160 位)是早期广泛使用的哈希算法,但因安全性缺陷被权威机构淘汰:

- MD5:2004 年被证明存在碰撞漏洞(不同输入生成相同哈希),RFC 6151 明确禁止用于安全场景;

- SHA-1:2017 年 SHAttered 攻击证明可构造碰撞,NIST(美国国家标准技术研究院)要求 2019 年后停止使用。

示例代码(需引入第三方库):

html

// MD5哈希(不安全,仅演示) const md5Hash = md5('password123'); // 输出:482c811da5d5b4bc6d46058519713b12 // SHA-1哈希(不安全,仅演示) const sha1Hash = sha1('password123'); // 输出:40bd001563085fc35165329ea1ff5c5ecbdbbeef二、现代前端加密推荐方案(权威认证)

1. SHA-256:轻量级安全哈希(快速场景)

SHA-256 是 SHA-2 家族的一员(256 位哈希值),目前未被证明碰撞漏洞,计算速度快,适合轻量级安全场景(如登录时配合后端二次哈希)。

优势:

- 输出长度 256 位(比 MD5/SHA-1 长,暴力破解难度更高);

- 浏览器原生支持(Web Crypto API),无需第三方库,安全性由浏览器保障。

代码示例(登录场景):

html

async function sha256Hash(password) { // 浏览器原生API计算SHA-256 const encoder = new TextEncoder(); const data = encoder.encode(password); const hashBuffer = await crypto.subtle.digest('SHA-256', data); // 转换为十六进制字符串 return Array.from(new Uint8Array(hashBuffer)) .map(b => b.toString(16).padStart(2, '0')) .join(''); } // 使用示例(登录时前端哈希) const password = 'userPassword123'; sha256Hash(password).then(hash => { console.log('SHA-256哈希:', hash); // 输出示例:a2c3b5d7f9e1a4b6c8d0e2f4a6b8c0d2e4f6a8b0c2d4f6a8b0c2d4 });2. PBKDF2:慢哈希(高安全场景)

PBKDF2(Password-Based Key Derivation Function 2)通过迭代次数(如 10 万次)增加计算成本,显著降低暴力破解效率,被 NIST(SP 800-132)和 OWASP 推荐为密码哈希的 “黄金标准”。

核心参数:

- 盐值(Salt):随机生成的 16 字节字符串(由后端提供,避免前端硬编码);

- 迭代次数:建议≥10 万次(平衡安全性与用户体验);

- 哈希算法:推荐 SHA-256 及以上。

代码示例(注册场景,需后端配合生成盐值):

html

(图片来源网络,侵删)async function pbkdf2Hash(password, salt, iterations = 100000) { // 导入密码为密钥素材 const encoder = new TextEncoder(); const keyMaterial = await crypto.subtle.importKey( 'raw', encoder.encode(password), { name: 'PBKDF2' }, false, ['deriveKey'] ); // 派生慢哈希 const derivedKey = await crypto.subtle.deriveKey( { name: 'PBKDF2', salt, iterations, hash: 'SHA-256' }, keyMaterial, { name: 'AES-GCM', length: 256 }, // 仅用其派生长度 true, ['encrypt'] ); // 提取哈希值并转换为十六进制 const hashBuffer = await crypto.subtle.exportKey('raw', derivedKey); return Array.from(new Uint8Array(hashBuffer)) .map(b => b.toString(16).padStart(2, '0')) .join(''); } // 使用示例(注册时前端哈希) const password = 'securePassword456'; const salt = crypto.getRandomValues(new Uint8Array(16)); // 实际盐值由后端生成 pbkdf2Hash(password, salt).then(hash => { console.log('PBKDF2哈希:', hash); // 输出示例:f3a2b5c7d9e1f4a6b8c0d2e4f6a8b0c2d4f6a8b0c2d4f6a8b0c2d4f6a8b0c2 });三、权威校验与最佳实践

1. 权威标准依据

- NIST SP 800-132:明确推荐 PBKDF2 作为密码哈希算法,迭代次数≥1 万次(生产建议≥10 万次);

- OWASP《密码存储指南》:禁止使用 MD5、SHA-1,推荐 SHA-256、PBKDF2 等算法;盐值长度≥16 字节(128 位),必须随机生成;

- W3C Web Crypto API:浏览器原生加密接口,通过硬件加速(如 CPU 的 AES-NI 指令)提升性能,比第三方库更安全。

2. 生产级最佳实践

- 盐值由后端生成:前端不生成盐值(避免硬编码),每次注册 / 登录时由后端返回随机盐(如通过/api/generate-salt接口);

- HTTPS 强制启用:前端哈希后仍需通过 HTTPS 传输,避免中间人截获哈希值(哈希值可被暴力破解);

- 后端二次加密:前端哈希仅为补充,后端必须用更安全的算法(如 bcrypt、Argon2)对哈希值再次加密存储(OWASP 强制要求)。

四、权威资源链接

- NIST 密码哈希指南:SP 800-132, Recommendation for Password-Based Key Derivation: Part 1: Storage Applications | CSRC

- OWASP 密码存储指南:https://owasp.org/www-project-password-storage/

- Web Crypto API 文档:Web Crypto API - Web API | MDN

总结

前端密码加密的核心是 “降低明文风险”,而非 “替代后端安全”。Base64 是编码工具(非加密),MD5/SHA-1 已淘汰,推荐使用 SHA-256(轻量级场景)或 PBKDF2(高安全场景)。结合 HTTPS 与后端二次加密,可构建更健壮的用户密码保护体系。

(图片来源网络,侵删)(图片来源网络,侵删)

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。