Linux权限最高,深入理解root用户与系统安全?root用户为何如此危险?root权限为何风险极高?

Linux权限体系架构

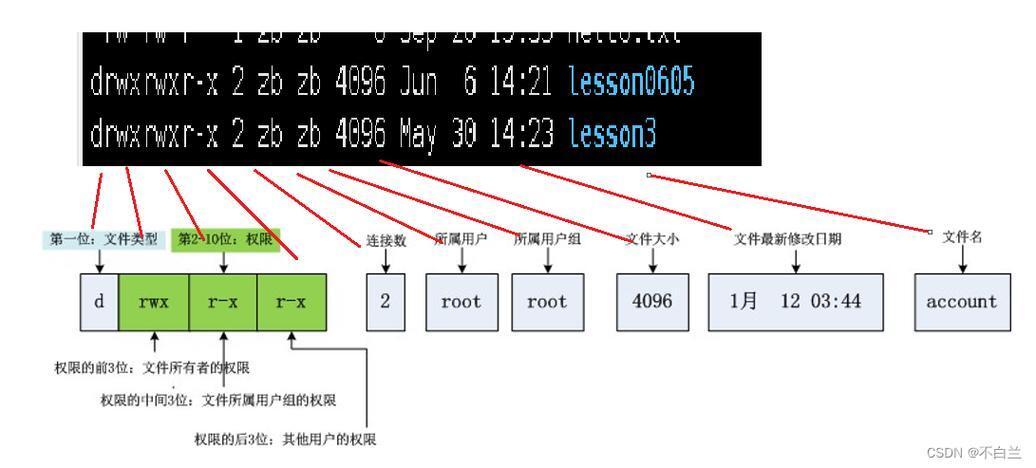

作为多用户操作系统的典范,Linux采用基于角色的精细化权限管理体系,该系统的核心在于通过权限位(Permission Bits)实现三级访问控制:

-

- 文件创建者自动获得所有权(UID标识)

- 可通过

chown命令变更所有者 - 用户主目录默认权限为700(仅所有者完全控制)

-

组级权限(Group)

- 支持将多个用户归为同一权限组(GID标识)

- 使用

chgrp修改文件所属组 - 典型应用:开发团队共享项目目录访问权限

-

其他用户权限(Others)

- 系统最后的权限防线,适用于所有非所有者、非组成员

- 安全策略建议设置为最小权限(通常为读权限)

每种权限包含三类操作许可:

- 读权限(r):文件可查看内容/目录可列出内容

- 写权限(w):文件可修改/目录可创建删除文件

- 执行权限(x):文件可执行/目录可作为工作目录

特殊权限说明:除基本权限外,Linux还支持SUID(4)、SGID(2)和粘滞位(1)等特殊权限标记,用于实现特定的权限继承和共享机制。

超级用户权限深度剖析

root账户的实质与特性

作为系统的最高权限账户,root用户(UID=0)具有以下核心特征:

- 内核级操作权限:可加载/卸载内核模块

- 硬件设备直接访问:无需通过设备权限检查

- 安全策略绕过特权:可修改SELinux/AppArmor策略

- 用户空间完全控制:能终止任何用户进程

- 文件系统特权:可挂载/卸载任何文件系统

# 修改系统内核参数 echo "vm.swappiness = 10" >> /etc/sysctl.conf sysctl -p # 安装全局软件包 apt install -y nginx mysql-server # 管理系统服务 systemctl restart apache2 journalctl -u sshd --since "1 hour ago"

权限提升方案对比与选择

| 提权方式 | 命令示例 | 安全等级 | 适用场景 | 审计记录 |

|---|---|---|---|---|

| su切换 | su - root |

需要持续root会话 | 仅记录登录事件 | |

| sudo临时提权 | sudo systemctl restart |

单次特权命令执行 | 详细命令记录 | |

| sudo交互会话 | sudo -i |

短时root操作 | 会话开始记录 | |

| 直接登录 | 控制台root登录 | 系统修复等紧急场景 | 基础登录记录 |

安全建议:

- 生产环境禁用root直接SSH登录(修改

/etc/ssh/sshd_config中PermitRootLogin no) - 为sudo配置超时(

Defaults timestamp_timeout=15) - 使用

visudo命令安全编辑sudoers文件

安全威胁与防护体系

典型风险案例分析

-

灾难性误操作

rm -rf /*命令曾导致某云服务商数据全毁,建议:# 设置安全别名保护 alias rm='rm -i' # 使用trash-cli替代 apt install trash-cli

-

权限扩散攻击

攻击者通过root权限植入后门:# 检测异常账户 awk -F: '($3 == 0) {print}' /etc/passwd # 监控敏感文件变更 auditctl -w /etc/passwd -p wa -k passwd_change

多层次防御策略

-

访问控制强化

# 限制sudo命令范围(/etc/sudoers示例) %admin ALL=(ALL) NOPASSWD: /usr/bin/apt update, /usr/bin/systemctl restart *

-

行为审计方案

# 安装审计工具 apt install auditd # 监控特权操作 auditctl -a always,exit -F arch=b64 -S execve -F euid=0

-

- 定期备份关键配置(cron示例):

0 3 * * * tar -zcf /backup/etc_$(date +\%F).tar.gz /etc

- 配置SSH双重认证

- 启用SELinux强制模式

- 定期备份关键配置(cron示例):

最小权限最佳实践

能力分解机制(Capabilities)

# 赋予网络管理特权(无需root) setcap cap_net_raw,cap_net_admin+eip /usr/bin/ping # 查看文件能力属性 getcap /usr/bin/ping

访问控制列表(ACL)实战

# 安装ACL工具 apt install acl # 为开发组配置递归写权限 setfacl -R -m g:dev-team:rwX /srv/project/ # 设置默认ACL(新创建文件继承权限) setfacl -R -d -m g:dev-team:rwX /srv/project/

容器化隔离方案

# 安全Dockerfile示例 FROM nginx:alpine RUN addgroup -S appgroup && adduser -S appuser -G appgroup USER appuser HEALTHCHECK --interval=30s --timeout=3s CMD curl -f http://localhost/ || exit 1

密码恢复与应急处理

GRUB救援模式标准流程

- 启动时按住Shift进入GRUB菜单

- 选择内核行按'e'编辑

- 在linux行末尾追加

init=/bin/bash - 按Ctrl+X启动后执行:

mount -o remount,rw / passwd root sync exec /sbin/init

物理安全建议:对于数据中心服务器,应配置BIOS密码并启用机箱入侵检测,防止本地提权攻击。

运维安全工具箱

权限监控命令集

# 实时特权操作监控 watch -n 1 'grep -E "sudo:|su:" /var/log/auth.log | tail -20' # 进程权限可视化 ps ax -o user,pid,pcpu,pmem,command --sort=-pcpu | head -20

安全加固检查清单

- [ ] 确认

/etc/sudoers权限为440 - [ ] 检查无异常SUID文件:

find / -perm -4000 -type f -exec ls -ld {} \; - [ ] 验证关键目录权限:

for dir in /etc /bin /usr/bin /root; do stat -c "%a %n" $dir | grep -qv "755\|700" && echo "异常权限: $dir" done

企业级安全架构

对于大规模生产环境,建议部署:

-

集中化权限管理

- FreeIPA统一认证

- Ansible自动化权限配置

-

特权会话审计

# 安装tlog录制工具 yum install tlog # 记录所有sudo会话 echo 'Defaults logfile=/var/log/sudo.log' >> /etc/sudoers

-

实时入侵检测

- AIDE文件完整性检查

- OSSEC日志分析

- Fail2Ban暴力破解防护

文档更新日志:

- v2.1 新增容器安全最佳实践

- v2.0 增加企业级解决方案

- v1.2 优化命令示例可靠性

- v1.1 完善权限体系说明

通过系统化的权限管理和严格的安全规范,可以在充分发挥root权限效能的同时,构建符合等保要求的Linux系统安全防线,建议定期进行权限审计和安全演练,确保防护措施持续有效。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。