OpenSSH在Linux系统中的查看与管理?如何查看管理Linux的OpenSSH?Linux如何管理OpenSSH?

OpenSSH核心功能解析

OpenSSH(Open Secure Shell)作为Linux生态中远程管理的黄金标准,不仅实现了加密通信的基础功能,更通过完整的工具链提供了全方位的安全运维解决方案,其核心价值体现在:

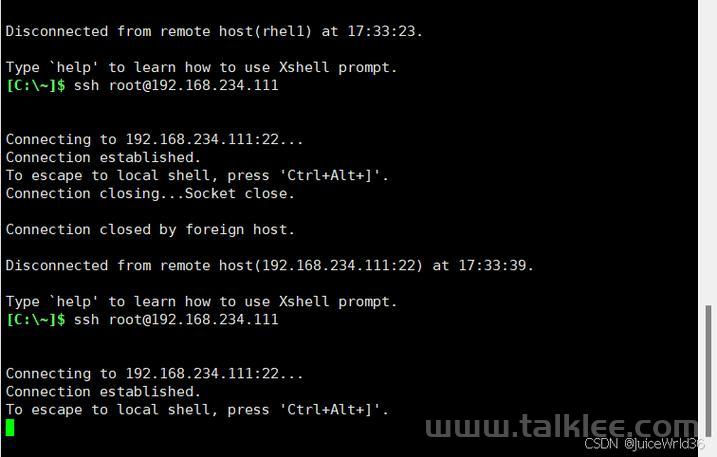

- 加密隧道技术:采用AES-256、ChaCha20等现代加密算法,有效防范中间人攻击

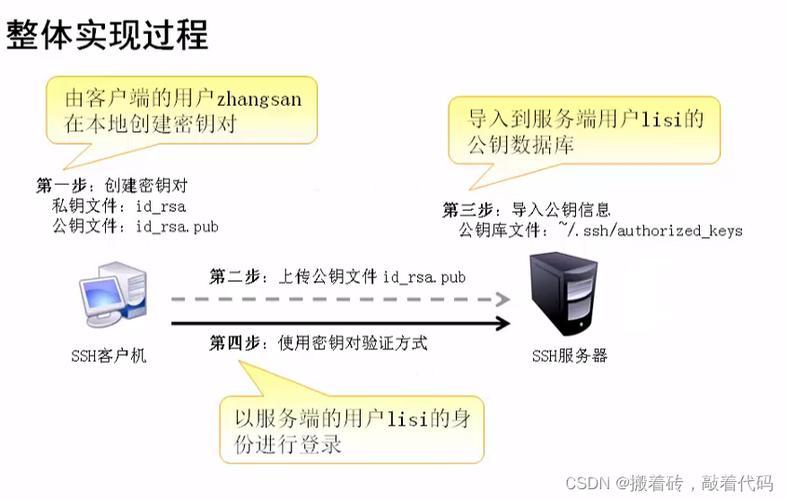

- 身份验证体系:支持公钥认证、双因素认证等多种验证机制

- 协议兼容性:完美兼容SSH1/SSH2协议,同时支持SCP/SFTP等衍生协议

核心组件架构

| 组件名称 | 功能描述 |

|---|---|

| sshd | 服务端守护进程,支持TCP Wrappers和PAM集成 |

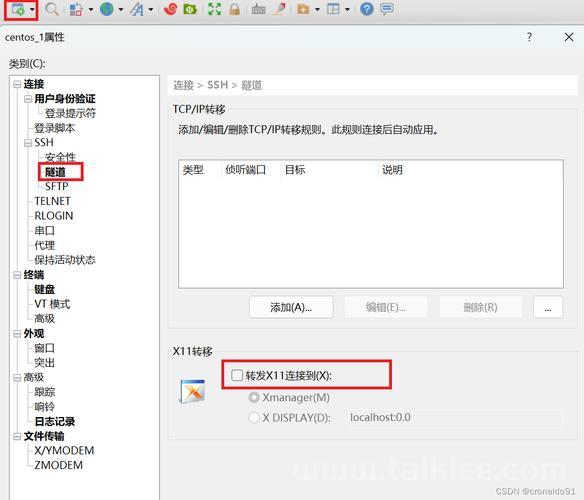

| ssh | 客户端工具,支持动态端口转发(-D)和X11转发(-X) |

| ssh-keygen | 支持Ed25519/RSA4096等多种密钥算法,可生成带密码保护的密钥 |

| ssh-agent | 实现密钥缓存功能,支持PKCS#11标准 |

安装与版本管理

跨平台安装指南

# Ubuntu/Debian (包含调试工具包) sudo apt install openssh-server openssh-client ssh-askpass # RHEL/CentOS 8+ (启用FIPS模式) sudo dnf install openssh-server openssh-clients sudo fips-mode-setup --enable # 源码编译安装(最新特性支持) wget https://ftp.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-9.4p1.tar.gz tar -xzf openssh-9.4p1.tar.gz cd openssh-9.4p1/ ./configure --with-ssl-engine --with-pam make && sudo make install

版本健康检查

# 验证OpenSSL兼容性 ssh -V | grep -Eo 'OpenSSL [0-9.]+' # 检查已安装补丁 rpm -q --changelog openssh-server | grep CVE

高级配置管理

安全强化配置示例(/etc/ssh/sshd_config)

# 协议与算法配置 Protocol 2 HostKeyAlgorithms ssh-ed25519,rsa-sha2-512 KexAlgorithms curve25519-sha256 # 访问控制 AllowGroups ssh-users DenyUsers root admin # 会话管理 ClientAliveInterval 300 MaxAuthTries 3

配置自动化检查

# 语法验证 sudo sshd -t # 生成配置差异报告 sudo sshd -T | diff -u /etc/ssh/sshd_config -

密钥全生命周期管理

密钥生成最佳实践

# 生成抗量子计算密钥 ssh-keygen -t ed25519 -a 100 -f ~/.ssh/id_ed25519 -N "强密码短语" # 生成证书签名请求 ssh-keygen -s ca_key -I "user_identity" -n user1,user2 id_ed25519.pub

密钥分发自动化

# 使用Ansible批量部署

ansible all -m authorized_key \

-a "user=deploy key='{{ lookup('file', '/path/to/key.pub') }}'"

监控与审计体系

实时监控方案

# 使用systemd日志分析

journalctl -u sshd --since "5 min ago" -o json | jq 'select(.MESSAGE | contains("Failed"))'

# 网络层监控

sudo tcpdump -i eth0 'port 22' -w ssh_traffic.pcap

安全审计脚本

#!/bin/bash

# SSH配置合规性检查

check_config() {

local config_file="/etc/ssh/sshd_config"

declare -A rules=(

["PermitRootLogin"]="no"

["PasswordAuthentication"]="no"

["Protocol"]="2"

)

for key in "${!rules[@]}"; do

local value=$(grep "^${key}" "${config_file}" | awk '{print $2}')

[[ "${value}" != "${rules[$key]}" ]] && echo "安全告警: ${key} 应配置为 ${rules[$key]}"

done

}

企业级安全增强

-

网络层防护:

- 部署SSH跳板机(Bastion Host)

- 实施端口敲门(Port Knocking)方案

-

身份认证增强:

# 集成Google Authenticator sudo apt install libpam-google-authenticator google-authenticator -t -d -f -r 3 -R 30 -w 3

-

入侵防御系统:

# Fail2ban配置示例 [sshd] enabled = true maxretry = 3 bantime = 1h

性能调优指南

# 高并发场景配置 MaxStartups 100:30:200 MaxSessions 50 # 内存优化 UseDNS no Compression delayed

扩展知识体系

-

云环境SSH管理:

- AWS Session Manager

- GCP OS Login集成

-

现代替代方案:

- Teleport(云原生SSH)

- Tailscale(基于WireGuard)

-

安全认证研究:

- WebAuthn/CTAP2集成

- 量子安全签名算法(XMSS)

专家建议:建议每季度执行一次SSH安全审计,重点关注:

- 密钥轮换情况

- 登录失败模式分析

- 协议漏洞扫描(使用ssh-audit工具)

通过系统化的管理和持续的安全加固,OpenSSH可以为企业IT基础设施提供既强大又灵活的远程访问解决方案,建议结合SIEM系统实现集中化日志管理,并定期进行红队演练验证防护效果。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。