Linux系统limits配置详解,如何更改文件描述符与进程限制?怎么修改Linux文件描述符限制?如何修改Linux文件描述符限制?

** ,Linux系统中,limits.conf文件用于配置用户或组的资源限制,包括文件描述符数量、进程数等关键参数,文件描述符限制决定了单个进程可同时打开的文件数量,默认值可能无法满足高并发需求,修改方法包括:1)编辑/etc/security/limits.conf文件,添加如* soft nofile 65535和* hard nofile 65535以调整软/硬限制;2)临时生效可通过ulimit -n 65535命令;3)需检查/etc/systemd/system.conf等系统级配置,确保无冲突,对于进程限制(如nproc),类似地通过limits.conf设置,修改后需重新登录或重启服务生效,建议通过ulimit -a验证配置,注意:硬限制需root权限修改,超出系统级最大值(/proc/sys/fs/nr_open)可能导致失败。

本文目录

Linux limits概述

什么是系统资源限制

Linux系统资源限制(limits)是操作系统对用户、进程和系统整体设置的资源使用边界机制,这些限制包括但不限于:

- 文件描述符限制(用户/进程可打开的最大文件数)

- 进程数限制(用户可创建的最大进程数)

- 内存使用限制(包括物理内存和虚拟内存)

- CPU时间分配限制

- 核心转储文件大小限制

- 进程优先级调整范围

资源限制的重要性

合理的limits配置能够:

- 保障系统稳定性:防止单个用户或进程耗尽系统关键资源

- 增强系统安全性:限制潜在恶意行为造成的资源耗尽攻击

- 优化资源分配:确保关键服务获得足够的系统资源

- 满足应用需求:为高并发应用(如数据库、Web服务器)提供定制化资源配置

限制类型详解

Linux系统采用双层限制机制:

-

硬限制(Hard Limit):

- 由root用户设置,是资源使用的绝对上限

- 普通用户无法超越硬限制,也无法自行提高限制

- 代表系统允许的最大资源使用量

-

软限制(Soft Limit):

- 实际生效的资源限制值

- 用户可以在不超过硬限制的范围内自行调整

- 应用程序运行时实际受到的限制

查看当前limits配置

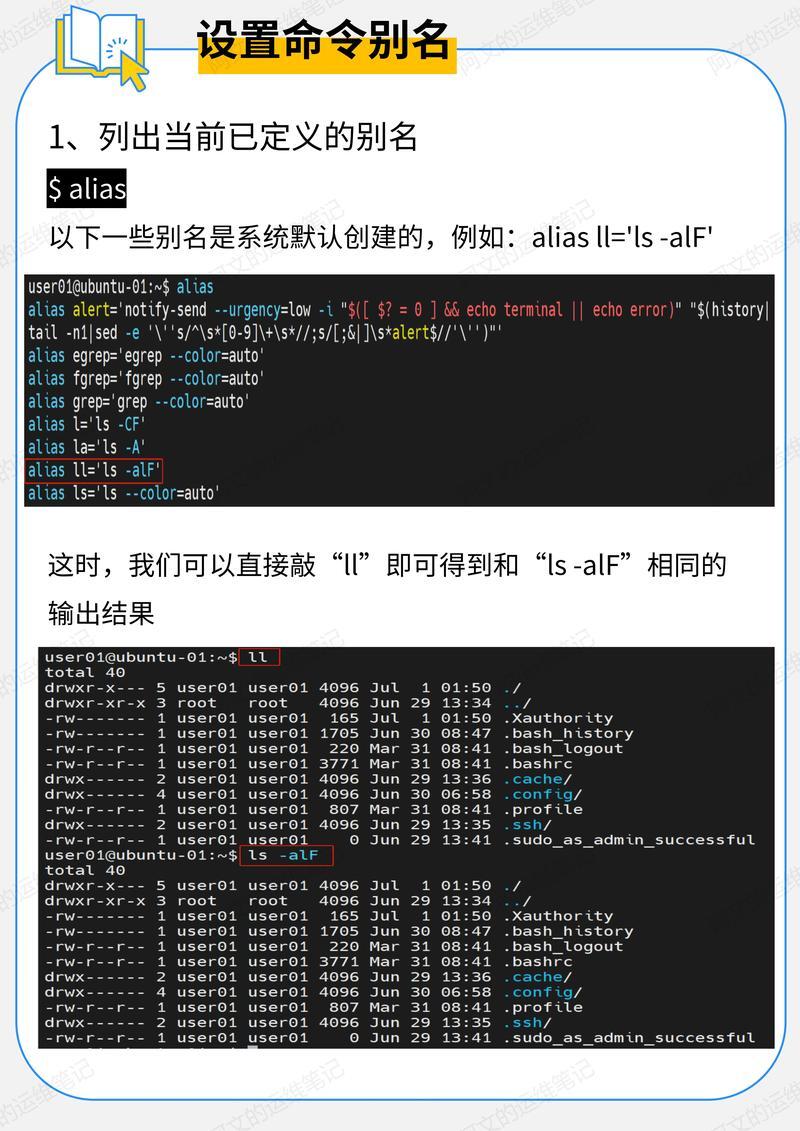

使用ulimit命令

ulimit是Shell内置命令,用于查看和设置当前会话的资源限制:

# 查看所有限制配置 ulimit -a # 查看当前用户的文件描述符限制 ulimit -n # 查看最大用户进程数限制 ulimit -u # 查看栈大小限制(KB) ulimit -s # 查看核心转储文件大小限制(blocks) ulimit -c

通过/proc文件系统查看

Linux的/proc虚拟文件系统提供了丰富的运行时信息:

# 查看指定进程的限制配置 cat /proc/<PID>/limits # 查看系统全局文件描述符限制 cat /proc/sys/fs/file-max # 查看当前已使用的文件描述符数量 cat /proc/sys/fs/file-nr

使用sysctl工具

sysctl用于查看和修改内核运行时参数:

# 查看所有内核参数 sysctl -a # 查看文件描述符系统最大值 sysctl fs.file-max # 查看进程ID最大值 sysctl kernel.pid_max

永久更改limits配置

修改/etc/security/limits.conf

这是设置用户级资源限制的主配置文件,语法格式为:

<domain> <type> <item> <value>配置示例:

# 为所有用户设置默认限制 * soft nofile 10240 * hard nofile 65535 # 为root用户设置更高限制 root soft nofile 65535 root hard nofile 65535 # 为特定用户组设置限制 @developers soft nproc 2048 @developers hard nproc 4096

常用配置项:

| 项目 | 描述 |

|---|---|

| nofile | 最大打开文件数 |

| nproc | 最大进程数 |

| memlock | 最大锁定内存大小 |

| stack | 最大栈大小(KB) |

| data | 最大数据段大小(KB) |

| rss | 最大常驻集大小(KB) |

使用/etc/security/limits.d/目录

最佳实践是在limits.d目录下创建单独的配置文件:

# 为Nginx服务创建专用限制 cat > /etc/security/limits.d/nginx.conf <<EOF nginx soft nofile 65535 nginx hard nofile 65535 nginx soft nproc 65535 nginx hard nproc 65535 EOF

这种方法更易于管理,特别是在自动化配置环境中。

修改系统全局限制

对于系统级限制,需要修改/etc/sysctl.conf:

# 调整系统最大文件描述符数 echo "fs.file-max = 2097152" >> /etc/sysctl.conf # 增加系统端口范围 echo "net.ipv4.ip_local_port_range = 1024 65535" >> /etc/sysctl.conf # 使配置立即生效 sysctl -p

systemd服务的特殊配置

对于systemd管理的服务,需要在服务单元文件中设置:

# 创建服务配置覆盖文件 systemctl edit nginx # 添加以下内容并保存 [Service] LimitNOFILE=65535 LimitNPROC=65535 LimitMEMLOCK=infinity

然后重新加载并重启服务:

systemctl daemon-reload systemctl restart nginx

常见应用场景配置

高并发Web服务器优化

针对Nginx/Apache等Web服务器的优化配置:

# /etc/security/limits.conf www-data soft nofile 65535 www-data hard nofile 65535 # /etc/sysctl.conf fs.file-max = 2097152 net.core.somaxconn = 65535 net.ipv4.tcp_max_syn_backlog = 65535 net.ipv4.tcp_tw_reuse = 1 net.ipv4.tcp_fin_timeout = 30

数据库服务器优化

MySQL/PostgreSQL等数据库服务器的推荐配置:

# /etc/security/limits.conf mysql soft nofile 65535 mysql hard nofile 65535 mysql soft nproc 65535 mysql hard nproc 65535 postgres soft memlock unlimited postgres hard memlock unlimited # /etc/sysctl.conf vm.swappiness = 1 vm.dirty_ratio = 60 vm.dirty_background_ratio = 5 kernel.shmmax = 68719476736 kernel.shmall = 4294967296

Java应用优化

Tomcat、Elasticsearch等Java应用的典型配置:

# /etc/security/limits.conf elasticsearch soft nofile 65535 elasticsearch hard nofile 65535 elasticsearch soft memlock unlimited elasticsearch hard memlock unlimited # JVM参数建议 -XX:+UnlockExperimentalVMOptions -XX:MaxRAMFraction=2 -XX:+UseG1GC -XX:MaxGCPauseMillis=200

limits配置最佳实践

配置原则

- 最小权限原则:只授予应用程序正常运行所需的最小资源

- 分层配置策略:

- 系统级默认值设置为保守值

- 为特定应用/用户设置例外

- 监控驱动调整:

- 使用监控工具(如Prometheus)跟踪资源使用

- 基于实际使用情况调整限制

- 安全基线:

- 普通用户的nproc限制应防止fork炸弹

- 生产环境建议禁用核心转储(core=0)

常见配置错误

-

设置过高限制:

- 导致资源耗尽风险

- 特别是nproc限制过高可能引发fork炸弹

-

配置不一致:

- 只设置软限制而忽略硬限制

- 系统级和用户级限制冲突

-

忽略生效条件:

- 修改limits.conf后需要重新登录

- systemd服务需要daemon-reload

-

过度统一配置:

- 不同服务应有不同的限制配置

- 批处理任务和交互式任务需求不同

配置验证方法

# 对于用户级限制 su - username -c "ulimit -a" # 对于系统服务 cat /proc/$(pgrep nginx)/limits # 检查系统全局状态 cat /proc/sys/fs/file-nr sysctl fs.file-max # 验证systemd服务限制 systemctl show nginx | grep Limit

高级主题

动态调整limits

无需重启服务即可调整限制:

# 使用prlimit工具调整运行中进程 prlimit --pid $(pgrep nginx) --nofile=65535:65535 # 临时修改当前会话限制 ulimit -n 65535

cgroups与limits

现代Linux使用cgroups实现更精细的资源控制:

# 创建cgroup cgcreate -g cpu,memory:myapp # 设置限制 cgset -r memory.limit_in_bytes=2G myapp cgset -r cpu.shares=512 myapp # 将进程加入cgroup cgclassify -g cpu,memory:myapp $(pgrep myapp)

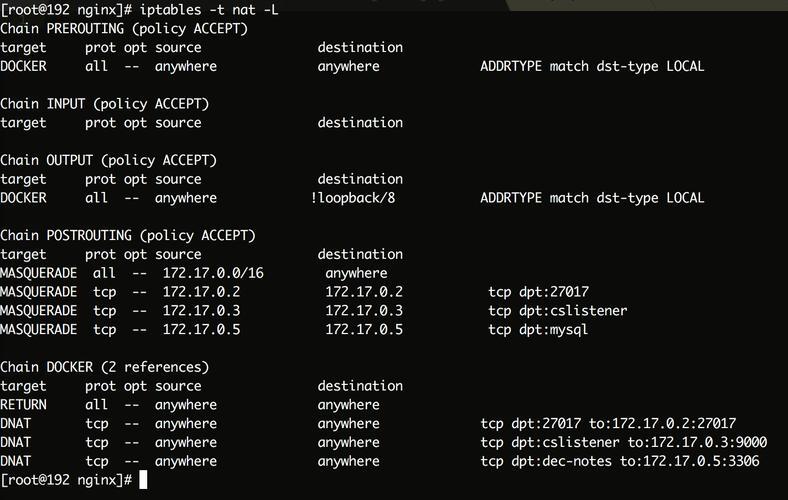

容器环境中的limits

Docker/Kubernetes等容器平台的限制机制:

# Docker容器限制示例

docker run -it --ulimit nofile=1024:1024 --memory=2g nginx

# Kubernetes资源限制示例

resources:

limits:

cpu: "1"

memory: 1Gi

requests:

cpu: "0.5"

memory: 512Mi

故障排除

常见问题解决方案

问题1:"Too many open files"错误

-

检查步骤:

ulimit -n查看当前限制lsof -u username | wc -l统计实际使用量cat /proc/sys/fs/file-max检查系统上限

-

解决方案:

- 调整/etc/security/limits.conf

- 增加sysctl的fs.file-max值

- 检查应用程序是否有文件描述符泄漏

问题2:limits.conf修改不生效

-

可能原因:

- PAM配置未启用pam_limits模块

- 使用systemd的服务需要特殊配置

- 未重新登录或重启服务

-

解决方案:

- 检查/etc/pam.d/login和/etc/pam.d/sshd包含:

session required pam_limits.so - 对于systemd服务,使用

systemctl edit添加Limit*参数 - 确保用户重新登录或服务重启

- 检查/etc/pam.d/login和/etc/pam.d/sshd包含:

诊断工具集

# 查看进程打开的文件

lsof -p <PID>

# 按用户统计文件描述符使用

lsof -u username | awk '{print $NF}' | sort | uniq -c | sort -nr

# 检查系统级文件描述符状态

cat /proc/sys/fs/file-nr

# 输出三个数字:已分配/已使用/最大值

# 检查内存限制状态

grep -i 'out of memory' /var/log/messages

Linux系统资源限制是系统管理和性能调优的核心组件,通过本文的全面介绍,您应该掌握了:

- 资源限制的基本概念和类型

- 多种查看当前配置的方法

- 永久性修改配置的多种途径

- 针对不同应用场景的优化配置

- 配置的最佳实践和常见陷阱

- 高级主题和故障排除技巧

实施建议:

- 在生产环境变更前,先在测试环境验证

- 所有修改应记录在配置管理系统(如Ansible)

- 配合监控系统观察修改效果

- 定期审查限制配置的合理性

随着容器化和云原生技术的发展,资源管理机制也在不断演进,建议持续关注Linux内核、systemd和容器运行时的最新发展动态。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。