Linux网络转发(Forward)机制详解?

本文目录导读:

在Linux系统中,网络转发(Forward)是一项核心功能,它允许数据包在不同网络接口之间传递,从而实现路由器、防火墙、VPN网关等网络设备的功能,无论是家庭网络中的简单NAT转发,还是企业级网络中的复杂路由策略,Linux的转发机制都发挥着关键作用,本文将深入探讨Linux网络转发的工作原理、配置方法以及常见应用场景。

什么是网络转发(Forward)?

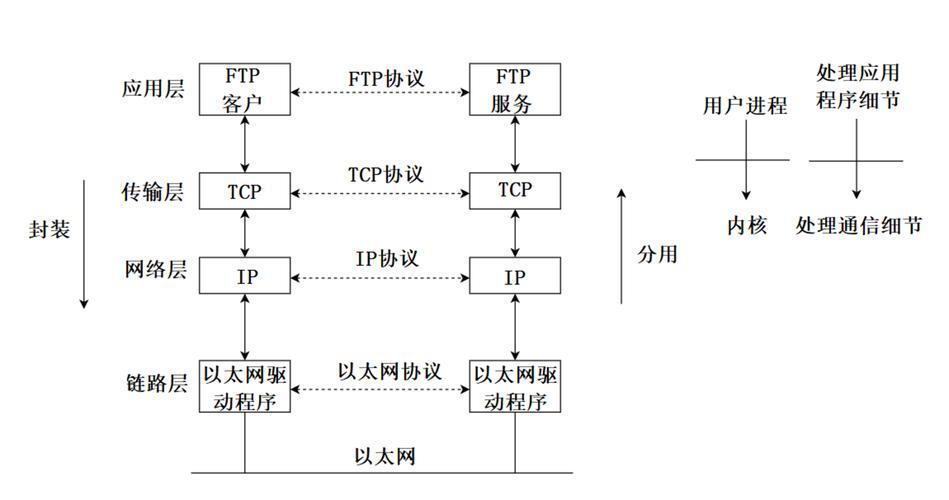

网络转发(Forward)是指操作系统将接收到的数据包从一个网络接口转发到另一个网络接口的过程,在Linux中,这一功能通常由内核的网络子系统实现,并可以通过iptables、nftables、ip route等工具进行配置。

1 转发的典型应用场景

- 路由器:Linux设备可以作为路由器,连接多个子网。

- NAT(网络地址转换):通过转发实现私有IP与公网IP的转换。

- 防火墙:控制哪些数据包可以被转发,哪些需要丢弃。

- VPN网关:将加密流量转发到内部网络。

Linux内核中的转发机制

Linux内核通过net.ipv4.ip_forward参数控制IPv4转发功能,而IPv6的转发则由net.ipv6.conf.all.forwarding控制,默认情况下,Linux系统不会启用转发功能,需要手动开启。

1 启用IPv4转发

# 临时启用 echo 1 > /proc/sys/net/ipv4/ip_forward # 永久生效(写入配置文件) echo "net.ipv4.ip_forward=1" >> /etc/sysctl.conf sysctl -p

2 启用IPv6转发

echo 1 > /proc/sys/net/ipv6/conf/all/forwarding # 永久生效 echo "net.ipv6.conf.all.forwarding=1" >> /etc/sysctl.conf sysctl -p

使用iptables/nftables配置转发规则

Linux的转发功能通常与防火墙规则(如iptables或nftables)结合使用,以确保数据包的安全传输。

1 使用iptables配置NAT转发

假设我们有一台Linux服务器,连接两个网络:

- eth0(公网IP:203.0.113.1)

- eth1(内网IP:192.168.1.1)

我们希望内网设备(192.168.1.0/24)通过该服务器访问互联网:

# 启用NAT(源地址转换) iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE # 允许转发 iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT iptables -A FORWARD -i eth0 -o eth1 -m state --state RELATED,ESTABLISHED -j ACCEPT

2 使用nftables配置转发

nftables是iptables的现代替代方案,配置更简洁:

nft add table nat

nft add chain nat postrouting { type nat hook postrouting priority 100 \; }

nft add rule nat postrouting oifname "eth0" masquerade

nft add table filter

nft add chain filter forward { type filter hook forward priority 0 \; }

nft add rule filter forward iifname "eth1" oifname "eth0" accept

nft add rule filter forward iifname "eth0" oifname "eth1" ct state established,related accept

使用IP路由进行高级转发

除了防火墙规则,Linux还支持基于策略的路由(Policy-Based Routing, PBR),允许根据源IP、端口等条件选择不同的路由路径。

1 多WAN负载均衡

假设服务器有两个出口(eth0和eth1),我们可以按源IP进行分流:

ip rule add from 192.168.1.100 lookup 100 ip rule add from 192.168.1.101 lookup 200 ip route add default via 203.0.113.1 dev eth0 table 100 ip route add default via 198.51.100.1 dev eth1 table 200

2 基于目的端口的转发

使用iptables的DNAT功能,将外部访问的特定端口转发到内部服务器:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.1.100:80 iptables -A FORWARD -p tcp -d 192.168.1.100 --dport 80 -j ACCEPT

常见问题与调试

1 检查转发是否生效

cat /proc/sys/net/ipv4/ip_forward # 返回1表示已启用

2 查看NAT规则

iptables -t nat -L -n -v nft list ruleset

3 数据包未转发的可能原因

- 未启用

ip_forward:检查/proc/sys/net/ipv4/ip_forward。 - 防火墙阻止:确保

iptables/nftables允许转发。 - 路由表错误:使用

ip route检查路由是否正确。 - ARP问题:内网设备需正确设置网关。

Linux的转发(Forward)机制是构建复杂网络架构的基础,无论是家庭路由器、企业级防火墙,还是云环境中的虚拟网络,都依赖这一功能,本文介绍了如何启用转发、配置NAT、使用高级路由策略,并提供了常见问题的调试方法,掌握这些知识,可以帮助你更好地管理和优化Linux网络环境。

如果你正在搭建一个网关或防火墙,建议结合iptables/nftables和ip route进行灵活配置,以满足不同场景的需求。

(全文约1200字)

{高速稳定云服务器9.9元起}