Linux服务器权限管理,原理、实践与安全策略?Linux权限管理,你真的懂吗?

目录

在Linux服务器管理中,权限管理是最基础也是最重要的任务之一,合理的权限设置能够有效保障系统安全,防止未授权访问和数据泄露;相反,错误的权限配置可能导致系统遭受攻击或数据丢失,本文将全面探讨Linux服务器权限管理的核心概念、常用命令、最佳实践以及安全策略,帮助系统管理员构建更加安全的服务器环境。

Linux权限基础

文件与目录权限

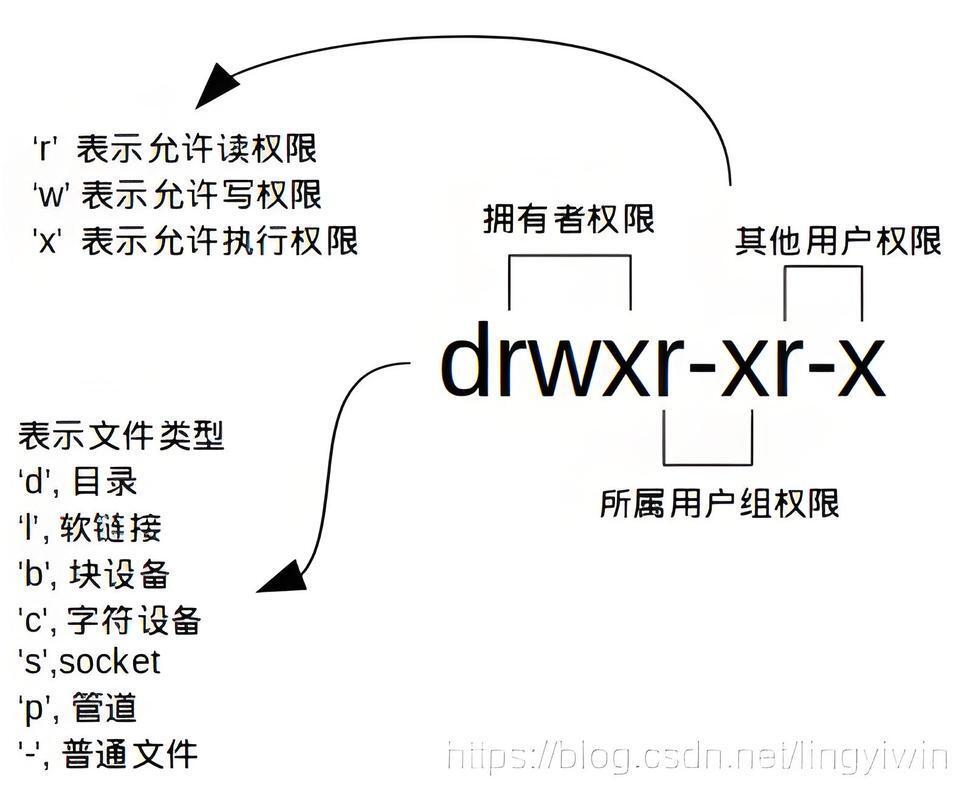

Linux系统采用精细的权限控制机制,每个文件和目录都有特定的权限属性,决定了三类用户的操作权限:

- 所有者(Owner):文件或目录的创建者,拥有最高控制权

- 所属组(Group):与文件关联的用户组,组成员共享权限

- 其他用户(Others):系统上除所有者和组之外的所有用户

权限通过三个基本操作符表示:

r(Read):读取权限w(Write):写入权限x(Execute):执行权限

权限的数字表示

权限系统采用八进制数字表示法,每个权限对应特定数值:

| 权限 | 数值 |

|---|---|

| r | 4 |

| w | 2 |

| x | 1 |

常见权限组合示例:

rwxr-xr-x= 755(所有者:7=4+2+1,组:5=4+1,其他:5=4+1)rw-------= 600(仅所有者可读写)rwxrwxrwx= 777(所有用户拥有完全权限,不推荐)

查看权限

使用ls -l命令可查看详细权限信息:

ls -l /path/to/file

输出示例:

-rw-r--r-- 1 root root 1024 Jan 1 10:00 example.txt解析说明:

- 第一个字符表示文件类型(为普通文件,

d为目录) - 接下来的9个字符

rw-r--r--表示权限(分三组:所有者、组、其他) root root分别表示所有者和所属组

修改权限的命令

chmod:更改文件权限

chmod命令用于修改文件或目录的访问权限,支持符号模式和数字模式两种设置方式。

实用示例:

# 数字模式设置权限 chmod 755 script.sh # 所有者rwx,组和其他r-x # 符号模式添加执行权限 chmod u+x backup.sh # 给所有者添加执行权限 # 递归修改目录权限 chmod -R 750 /var/www # 所有者rwx,组r-x,其他无权限

chown:更改文件所有者

chown命令用于修改文件的所有者和所属组关系。

操作示例:

# 更改文件所有者 chown apache error.log # 同时更改所有者和组 chown nginx:webadmin access.log # 递归修改目录所有权 chown -R mysql:mysql /var/lib/mysql

chgrp:更改文件所属组

chgrp专门用于修改文件的组归属关系。

使用示例:

# 修改文件所属组 chgrp developers app.py # 递归修改目录组关系 chgrp -R www-data /var/www/html

特殊权限

SUID(Set User ID)

- 作用:当用户执行设置了SUID的程序时,进程将继承文件所有者的权限

- 典型应用:系统工具如

/usr/bin/passwd - 安全风险:不当设置可能导致权限提升漏洞

- 设置方法:

chmod u+s /usr/bin/special_program

SGID(Set Group ID)

- 作用:对文件设置时类似SUID但继承组权限;对目录设置时,新建文件自动继承目录组

- 典型应用:协作目录如

/var/www/html - 设置方法:

chmod g+s /shared/project

Sticky Bit

- 作用:限制目录中文件的删除/重命名权限,仅允许文件所有者操作

- 典型应用:临时目录

/tmp - 设置方法:

chmod +t /public/upload

权限管理最佳实践

最小权限原则

- Web目录推荐权限:

chmod 755 /var/www # 目录 chmod 644 index.html # 静态文件

- 配置文件权限:

chmod 600 /etc/ssh/sshd_config

组权限管理策略

- 创建功能组:

groupadd webadmins

- 添加用户到组:

usermod -aG webadmins alice

- 设置组权限:

chgrp webadmins /var/www chmod 775 /var/www

定期权限审计

查找潜在安全问题:

# 全局可写文件

find / -xdev -type f -perm -o=w ! -path "/proc/*" -exec ls -l {} \;

# 异常SUID/SGID文件

find / -xdev -type f -perm /6000 -exec ls -l {} \;

常见安全问题与解决方案

过度授权问题

问题表现:

- 关键目录设置为777权限

- 敏感文件全局可读

解决方案:

# 修复Web目录权限 chmod 750 /var/www/private chown -R www-data:www-data /var/www

权限继承问题

问题表现:

- 用户umask设置过于宽松

- 新建文件权限不一致

解决方案:

# 设置严格umask(默认027) echo "umask 027" >> /etc/profile

特权程序滥用

问题表现:

- 不必要的SUID程序

- 可写的系统二进制文件

解决方案:

# 移除不必要的SUID

find / -xdev -type f -perm /4000 -exec chmod u-s {} \;

# 监控关键目录

auditctl -w /usr/bin -p wa -k system_binaries

自动化权限管理工具

Ansible权限管理

- name: Secure configuration files

file:

path: "/etc/{{ item }}"

owner: root

group: root

mode: '0600'

loop:

- ssh/sshd_config

- mysql/my.cnf

- nginx/nginx.conf

Puppet权限配置

file { '/var/log/app':

ensure => directory,

owner => 'appuser',

group => 'appgroup',

mode => '2750', # 设置SGID

recurse => true, # 递归应用

}

Auditd监控系统

配置示例:

# 监控/etc目录变更 auditctl -w /etc -p wa -k etc_changes # 监控权限变更 auditctl -a always,exit -F arch=b64 -S chmod -S fchmod -S chown -S fchown -k perm_changes

Linux权限管理是系统安全的基石,需要管理员掌握以下核心要点:

- 严格执行最小权限原则

- 合理使用组权限管理

- 定期审计系统权限设置

- 谨慎处理特殊权限(SUID/SGID)

- 利用自动化工具提高管理效率

通过本文介绍的方法和策略,管理员可以构建更加安全的Linux服务器环境,有效防范未授权访问和权限滥用风险。

(全文约2500字)

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。