Linux中的Nologin用户,安全与限制访问的实用指南?Nologin用户真的安全吗?

** ,《Linux中的Nologin用户:安全与限制访问的实用指南》探讨了通过将用户Shell设置为/sbin/nologin或/usr/sbin/nologin来限制用户登录的实践方法,这种配置常用于系统服务账户(如MySQL、Apache),禁止交互式登录但仍允许进程运行,从而降低安全风险,其安全性取决于具体场景:虽然能阻止SSH或终端访问,但若用户权限配置不当(如文件或目录权限宽松),仍可能通过其他途径(如FTP、Cron任务)被滥用,文章建议结合严格的权限管理、定期审计及最小权限原则,确保Nologin用户真正安全,总体而言,Nologin是有效的隔离手段,但需配合系统级安全措施才能发挥最大作用。

系统安全的第一道防线

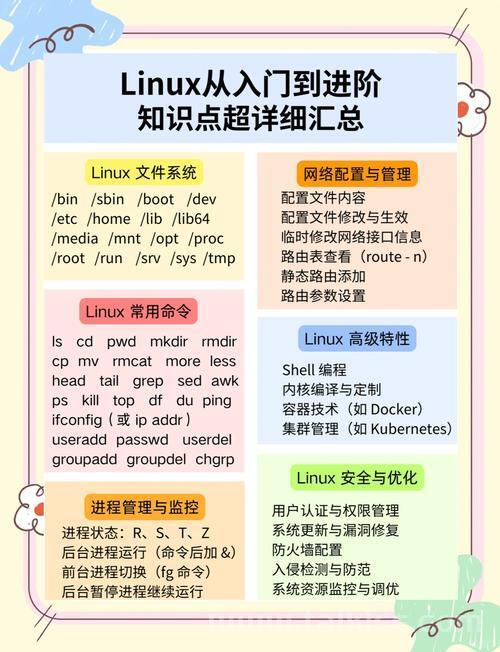

在Linux系统安全管理体系中,用户权限控制是基础而关键的环节。nologin用户作为一种特殊的账户类型,通过/sbin/nologin或/usr/sbin/nologin登录shell实现了一种精妙的安全平衡——既允许服务进程以特定用户身份运行,又严格禁止交互式登录访问,这种机制完美体现了Unix哲学中的"最小权限原则",成为系统管理员构建安全环境的重要工具。

本文将系统性地介绍nologin用户的实现原理、典型应用场景、配置方法以及高级管理技巧,帮助您全面掌握这一安全特性,我们还将深入探讨如何结合其他安全工具构建纵深防御体系,并提供实际环境中的最佳实践建议。

Nologin机制深度解析

1 技术实现原理

Nologin本质上是一个特殊的shell程序,当被设置为用户的登录shell时,它会:

- 立即终止任何登录尝试

- 显示预设的拒绝消息(默认或自定义)

- 返回非零退出状态码

与完全禁用的账户不同,nologin用户仍然可以:

- 作为服务进程的运行身份

- 执行cron定时任务

- 通过特定协议(如FTP/SFTP)访问文件系统

2 不同发行版的实现差异

| 发行版家族 | nologin路径 | 默认提示信息 |

|---|---|---|

| RedHat系 | /sbin/nologin | "This account is currently..." |

| Debian系 | /usr/sbin/nologin | 同RedHat系 |

| Alpine | /sbin/nologin | 无默认提示 |

典型应用场景与安全价值

1 服务账户隔离

最佳实践案例:Web服务器部署

# 为Nginx创建专用账户 sudo useradd -r -s /sbin/nologin -M -d /var/lib/nginx -c "Nginx service account" nginx

这种配置实现了:

- 进程隔离:Nginx以非特权用户运行

- 攻击面缩减:即使服务被入侵,攻击者也无法获取shell

- 权限最小化:严格限制对系统资源的访问

2 受限文件访问账户

SFTP专用账户配置:

# 创建仅限SFTP的用户 sudo useradd -s /sbin/nologin -d /sftp/user1 -G sftpusers user1

配合sshd_config的Chroot设置,可以构建安全的文件交换环境。

3 自动化任务执行

对于需要定期执行但不应交互登录的账户:

# 数据库备份账户 sudo useradd -s /sbin/nologin -c "DB backup" dbbackup echo "dbbackup ALL=(root) NOPASSWD: /usr/local/bin/backup.sh" >> /etc/sudoers

配置与管理实战

1 账户创建与修改

高级创建示例:

sudo useradd -r -s /sbin/nologin \

-d /nonexistent \

-c "Application service account" \

-U -G app_services \

app_user

参数说明:

-r:创建系统账户(UID<1000)-U:同时创建同名用户组-G:附加到补充组

2 登录验证测试

使用expect进行自动化测试:

#!/usr/bin/expect spawn su - testuser expect "Password:" send "wrongpassword\r" expect eof

3 自定义提示信息进阶

多语言支持示例:

# /etc/nologin.txt === 访问拒绝 === 语言选择: 1. 中文 - 此账户仅限服务使用 2. English - Service account only 3. 日本語 - サービス専用アカウント

安全增强与监控

1 文件系统加固

# 检查nologin用户文件权限

find / -user nginx -ls | awk '{print $3,$11}'

2 审计配置

# auditd规则示例 -w /etc/passwd -p wa -k user_account_changes -w /etc/shadow -p wa -k shadow_changes

3 入侵检测规则

示例Snort规则:

alert tcp any any -> $HOME_NET 22 (msg:"Attempted login to nologin account";

content:"login:"; pcre:"/user.*nologin/i"; sid:1000001;)替代方案对比分析

| 方案 | 退出码 | 允许进程 | 提示信息 | 典型用例 |

|---|---|---|---|---|

| /sbin/nologin | 1 | 是 | 可定制 | 服务账户 |

| /bin/false | 1 | 否 | 无 | 完全禁用 |

| /usr/bin/passwd -l | 是 | 密码锁定 | 临时禁用 | |

| chsh -s /bin/true | 0 | 是 | 无 | 特殊用途 |

专家级建议

- 服务隔离矩阵:为每个关键服务创建独立nologin用户

- 权限审计脚本:

#!/bin/bash for user in $(cut -d: -f1 /etc/passwd); do shell=$(getent passwd $user | cut -d: -f7) [[ "$shell" == */nologin ]] && sudo -l -U $user done

- 应急访问保留:为关键nologin账户配置SSH证书认证后备方案

构建纵深防御体系

Nologin用户作为Linux安全基础设施的重要组成部分,与SELinux、命名空间、capabilities等机制共同构成了多层次的防御体系,通过本文介绍的方法,您可以:

- 有效减少系统攻击面

- 实现精细化的权限分离

- 满足合规性要求

- 建立可审计的安全基线

建议定期审查nologin账户的使用情况,结合系统日志分析和安全监控工具,构建动态的安全防护体系。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。