Linux 运行特权,深入理解权限管理与安全实践?Linux权限管理如何保障安全?Linux权限真能防住黑客吗?

** ,Linux的权限管理通过用户、组及文件权限机制保障系统安全,核心包括三类权限(读、写、执行)和三重身份(所有者、所属组、其他用户),通过chmod、chown等命令精细控制访问,特权操作需借助sudo或su,避免直接使用root账户以减少风险,特殊权限(如SUID/SGID)需谨慎分配,防止提权漏洞,安全实践强调最小权限原则、定期审计权限配置及日志监控,结合SELinux/AppArmor增强隔离,通过严格的权限分层与最小化特权,Linux有效平衡功能与安全性,抵御未授权访问和恶意操作。

Linux系统的权限管理体系是信息安全的基础架构,通过用户(User)、组(Group)及其他(Others)的三级权限模型,配合读(r)/写(w)/执行(x)的精细化控制实现资源保护,特权操作通常依赖sudo临时提权或SUID特殊权限机制,但过度授权可能引发安全风险,本文将系统剖析Linux特权运行的实现原理、潜在风险及防御策略。

Linux权限基础架构

Linux采用经典的权限位控制机制,每个文件/目录的权限属性通过10位字符表示:

-rwxr-xr-- 1 root root 4096 Jan 1 10:00 sample.sh

- 权限分解:

- 首字符:文件类型(普通文件,

d目录) - 第2-4位:所有者权限(示例中

rwx表示root用户可读/写/执行) - 第5-7位:所属组权限(

r-x表示root组可读/执行) - 第8-10位:其他用户权限(

r--表示仅可读)

- 首字符:文件类型(普通文件,

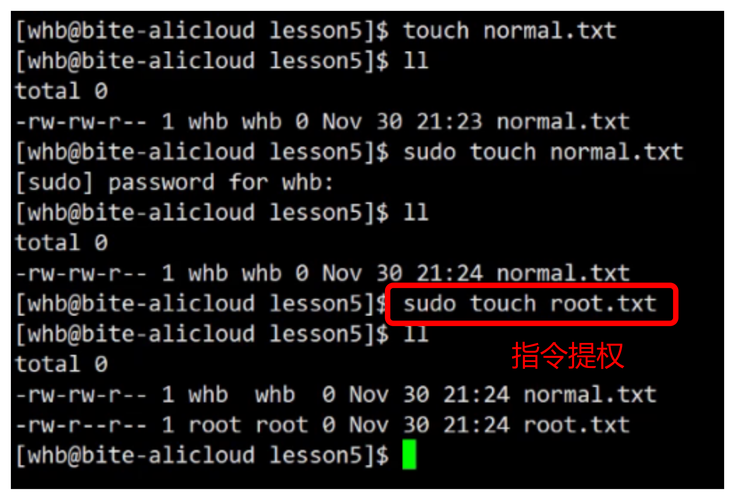

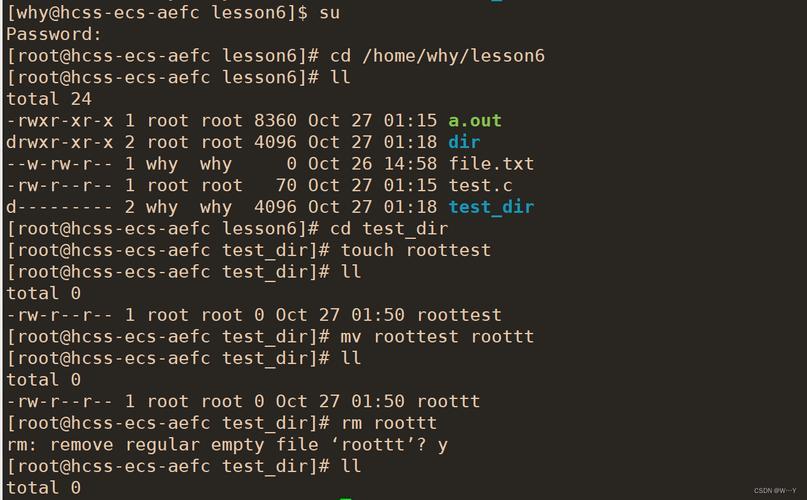

特权运行核心机制

-

SUID(Set User ID)

典型应用案例为/usr/bin/passwd:-rwsr-xr-x 1 root root 59976 Nov 24 2022 /usr/bin/passwd

- 安全实践:

- 定期审计:

find / -perm -4000 -type f -exec ls -ld {} \; - 权限回收:

chmod u-s /path/to/file

- 定期审计:

- 安全实践:

-

Capabilities能力机制

Linux 2.2+引入的细粒度权限控制方案:setcap cap_net_raw+ep /bin/ping # 赋予ping网络原始套接字权限 getcap /bin/ping # 验证能力设置

常见能力项: | 能力标识 | 功能描述 | |---------------------|----------------------------| | CAP_NET_ADMIN | 网络接口配置权限 | | CAP_SYS_ADMIN | 系统管理操作权限 | | CAP_DAC_OVERRIDE | 绕过文件权限检查 |

安全风险与防御体系

-

特权升级攻击路径

- 典型漏洞利用:

- CVE-2022-0847(Dirty Pipe):内核管道机制漏洞

- CVE-2016-5195(Dirty COW):竞态条件提权

- 防御矩阵:

graph TD A[攻击面] --> B(SUID程序滥用) A --> C(内核漏洞利用) A --> D(配置缺陷) B --> E[定期权限审计] C --> F[及时内核更新] D --> G[最小权限原则]

- 典型漏洞利用:

-

容器安全规范

Kubernetes安全上下文示例:securityContext: capabilities: add: ["NET_ADMIN"] drop: ["ALL"] privileged: false readOnlyRootFilesystem: true

企业级最佳实践

-

权限审计工作流

# 自动化审计脚本示例 AUDIT_DIR="/var/log/security_audit" mkdir -p $AUDIT_DIR find / -perm -4000 -exec ls -ld {} \; > $AUDIT_DIR/suid_$(date +%F).log getcap -r / 2>/dev/null > $AUDIT_DIR/capabilities_$(date +%F).log -

安全加固检查表

- [ ] 禁用root远程登录

- [ ] 配置sudo命令日志审计

- [ ] 启用SELinux/AppArmor

- [ ] 定期更新漏洞扫描工具

扩展知识体系

-

深度防御架构

应用层:Capabilities限制 → 系统层:Seccomp过滤 → 内核层:SELinux策略

-

推荐学习资源

- 官方文档:

man capabilities、man namespaces - 安全标准:NIST SP 800-53 Rev.5访问控制要求

- 工具链:Lynis、OpenSCAP、ClamAV

- 官方文档:

通过实施最小特权原则、建立分层防御机制和持续安全监控,可构建符合等保2.0三级要求的Linux安全环境,建议每季度进行红蓝对抗演练,验证权限管理策略的有效性。

(注:文中所有命令示例需在测试环境验证后执行,生产环境建议通过变更管理流程控制)

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。