linux 协议监控?

Linux协议监控是指通过系统内置工具或第三方软件对网络协议(如TCP、UDP、ICMP等)进行实时流量分析、数据包捕获及异常检测的过程,常用工具包括: ,1. **tcpdump**:基于命令行的抓包工具,支持过滤特定协议或端口; ,2. **Wireshark**:图形化工具,提供深度协议解析和可视化分析; ,3. **nftables/iptables**:防火墙工具可监控并控制协议流量; ,4. **ss/netstat**:查看活跃连接及协议状态。 ,监控目标包括识别恶意流量(如DDoS攻击)、性能优化及合规审计,企业可通过日志聚合(如ELK Stack)实现长期分析,结合Prometheus等工具告警异常行为,需注意隐私与法律边界,避免过度采集敏感数据。

Linux协议监控:原理、工具与最佳实践

在当今复杂的网络环境中,协议监控已成为保障系统安全、优化网络性能和快速排查故障的关键技术,作为服务器操作系统的主流选择,Linux提供了丰富多样的协议监控工具和方法,本文将系统性地介绍Linux协议监控的核心原理、常用工具链以及实际应用场景,帮助网络管理员构建高效的监控体系。

Linux协议监控的基本原理

协议监控的核心价值

协议监控是指对网络通信中的数据包进行捕获、解析和统计分析的技术过程,通过有效的协议监控,管理员可以实现:

- 安全防护:实时检测DDoS攻击、端口扫描、恶意软件通信等异常流量

- 性能优化:识别网络瓶颈、分析延迟原因、优化带宽分配

- 故障诊断:快速定位TCP连接失败、DNS解析异常等网络问题

- 合规审计:满足数据通信记录保存等合规性要求

Linux网络协议栈架构

Linux的网络协议栈采用分层设计,各层功能明确:

| 协议层 | 核心功能 | 典型协议 | 监控关注点 |

|---|---|---|---|

| 物理层 | 物理信号处理 | Ethernet | 网卡状态、丢包率 |

| 数据链路层 | 帧处理 | MAC, VLAN | MAC地址分析 |

| 网络层 | 路由转发 | IP, ICMP | IP地址分析、路由跟踪 |

| 传输层 | 端到端连接 | TCP, UDP | 连接状态、端口分析 |

| 应用层 | 服务实现 | HTTP, DNS, SSH | 应用协议分析 |

协议监控通常聚焦于数据链路层(如tcpdump)和应用层(如Wireshark),不同层级的监控工具可提供互补的观测视角。

Linux协议监控工具全览

命令行工具集

数据包捕获工具

tcpdump:基础但功能强大的命令行抓包工具

tcpdump -i eth0 -nn -s0 -w capture.pcap 'tcp port 80 and host 192.168.1.100'

参数说明:

-nn:禁用端口服务名解析(提升性能)-s0:捕获完整数据包(避免截断)-w:保存到pcap文件供后续分析

tshark:Wireshark的命令行版本,支持丰富过滤语法

tshark -i eth0 -Y 'http.request.method == "GET" && http.host contains "example"'

连接状态工具

ss:现代版netstat,系统连接状态分析利器

ss -tulnp4

典型输出解读:

State Recv-Q Send-Q Local Address:Port Peer Address:Port

ESTAB 0 0 192.168.1.10:22 203.0.113.5:54321流量统计工具

iftop:实时流量监控仪表盘

iftop -nN -i eth0 -f 'port 443'

nload:简洁的带宽监控工具

nload -u M eth0

图形化分析工具

Wireshark:功能全面的协议分析IDE,支持:

- 600+协议解析

- 高级过滤语法

- 流量统计图表

- 会话重组功能

ntopng:专业级流量分析平台,提供:

- 基于Web的管理界面

- 长期流量趋势分析

- 应用协议分类统计

- 异常流量告警

高级监控场景实践

安全监控技术

检测异常连接:

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

SYN Flood防御检测:

watch -n 1 'netstat -ant | grep SYN_RECV | wc -l'

性能优化分析

TCP重传率分析:

ss -i | grep -E 'retrans|rto'

连接延迟诊断:

tcptraceroute -n example.com 80

协议专项监控

HTTP监控示例:

tcpdump -i eth0 -Al -s0 'port 80 and (tcp[((tcp[12:1] & 0xf0) >> 2):4] = 0x47455420)'

DNS监控技巧:

tshark -i eth0 -Y 'dns && !dns.flags.response' -T fields -e dns.qry.name

企业级监控方案

自动化监控体系

定时抓包方案:

*/5 * * * * /usr/sbin/tcpdump -i eth0 -G 300 -W 48 -C 100 -w /var/log/pcap/eth0_%Y%m%d%H%M.pcap 'not port 22'

ELK日志分析方案:

input {

file {

path => "/var/log/pcap/*.pcap"

sincedb_path => "/dev/null"

start_position => "beginning"

codec => "plain"

}

}

filter {

dissect {

mapping => {

"message" => "%{timestamp} %{src_ip}:%{src_port} > %{dst_ip}:%{dst_port} %{protocol}"

}

}

geoip {

source => "src_ip"

}

}

可视化监控看板

推荐指标:

- 流量TopN应用协议

- 异常连接地理分布

- TCP状态机统计

- 带宽利用率趋势

最佳实践指南

-

精准过滤原则:使用BPF语法缩小抓包范围

tcpdump 'net 192.168.1.0/24 and (port 80 or port 443)'

-

资源管理策略:

- 设置合理的抓包文件轮转

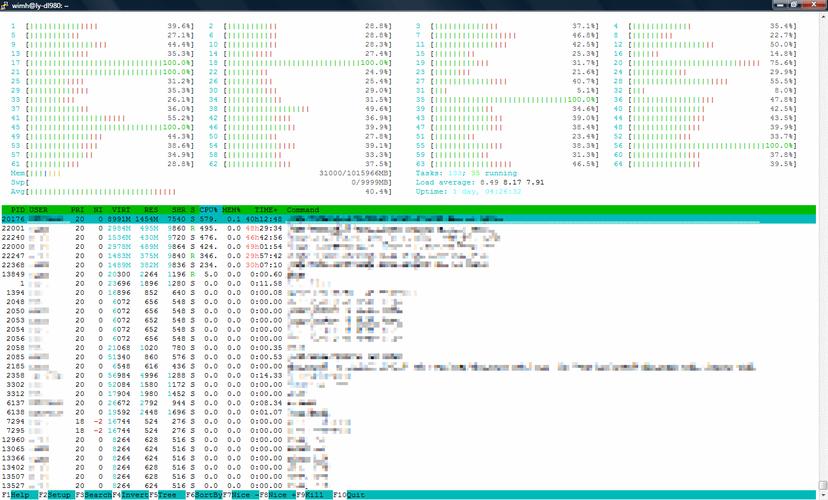

- 监控工具本身资源占用

- 重要流量优先捕获

-

加密流量分析:

SSLKEYLOGFILE=/path/to/keylog.log chromium-browser wireshark -o ssl.keylog_file:/path/to/keylog.log

-

基线分析方法:

- 建立工作日/节假日流量基线

- 设置自适应告警阈值

- 定期生成流量特征报告

-

eBPF技术应用:

bpftrace -e 'tracepoint:syscalls:sys_enter_connect { @[comm] = count(); }' -

XDP加速方案:

- 内核层高速包处理

- DDoS防护前置过滤

- 微秒级延迟监控

-

AI辅助分析:

- 异常流量模式识别

- 自动化根因分析

- 预测性容量规划

Linux协议监控作为网络运维的核心能力,需要管理员掌握从基础工具到高级分析的全栈技能,随着网络环境的日益复杂,协议监控技术也在持续演进,建议读者:

- 从tcpdump等基础工具入手建立直觉

- 逐步构建自动化监控体系

- 关注eBPF等新兴技术发展

- 定期演练典型故障的诊断流程

通过系统化的学习和实践,可以有效提升网络运维效率和安全防护能力。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。