Linux版SSH,安全远程管理的终极指南?Linux SSH真的安全吗?Linux SSH真能防黑客?

在当今数字化时代,远程管理服务器和计算机系统已成为IT运维的核心需求,SSH(Secure Shell)作为业界标准的加密网络协议,为Linux系统管理员提供了安全、高效的远程访问解决方案,根据2023年全球运维调查报告显示,超过98%的企业级Linux服务器采用SSH作为主要远程管理工具,其重要性不言而喻。

本文将全面解析Linux版SSH的技术原理、安装配置、实用技巧以及安全优化策略,帮助读者从入门到精通掌握这一关键工具,无论您是刚接触Linux的新手,还是经验丰富的系统管理员,都能从本文中获得有价值的知识。

SSH技术详解

SSH协议概述

SSH(Secure Shell)是一种基于加密的网络通信协议,专为在不安全的网络环境中提供安全的数据通信而设计,它完美替代了传统的Telnet、FTP等明文传输协议,通过强大的加密技术确保远程登录、文件传输和命令执行的安全性。

SSH协议发展至今已有多个版本,其中SSH-2是目前广泛使用的版本,相比SSH-1提供了更强的安全机制,包括:

- 更完善的密钥交换算法

- 支持多种认证方式

- 改进的数据完整性校验

- 会话复用功能

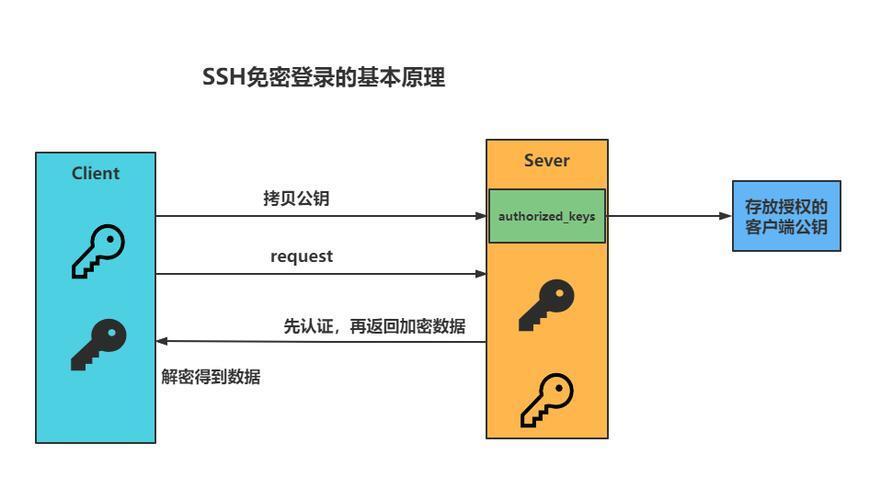

SSH的工作原理

SSH采用混合加密体系,结合了非对称加密的身份验证和对称加密的数据传输保护,其工作流程可分为四个关键阶段:

- 连接建立:客户端发起TCP连接请求到服务器的22端口(默认)

- 密钥交换:服务器发送其公钥指纹,客户端验证服务器真实性

- 认证阶段:支持密码认证、公钥认证等多种验证方式

- 加密通信:协商加密算法,建立安全的数据传输通道

SSH协议栈主要包含三个组件:

- 传输层协议:负责初始密钥交换、服务器认证和加密通道建立

- 用户认证协议:处理客户端身份验证

- 连接协议:管理多个逻辑数据通道

Linux版SSH的安装与配置

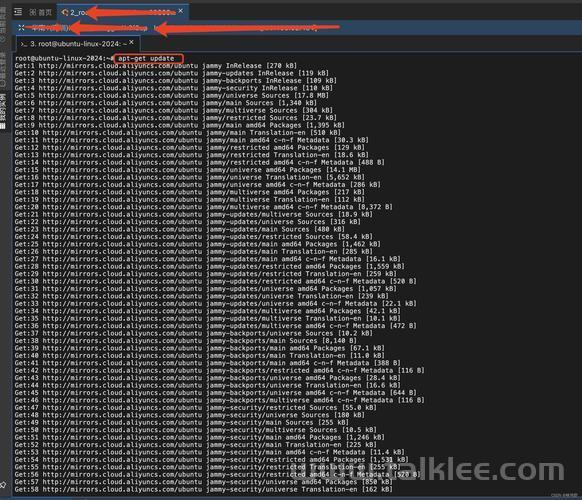

安装SSH服务

主流Linux发行版通常预装OpenSSH(最流行的SSH开源实现),如需安装可执行:

# Debian/Ubuntu系 sudo apt update && sudo apt install -y openssh-server openssh-client # RHEL/CentOS系 sudo yum install -y openssh-server openssh-clients # Arch Linux sudo pacman -S --noconfirm openssh # openSUSE sudo zypper install -y openssh

安装完成后,建议检查安装版本以确保安全性:

ssh -V

服务管理

安装完成后,需要对SSH服务进行基本管理:

# 启动服务 sudo systemctl start sshd # 设置开机自启 sudo systemctl enable sshd # 检查服务状态 sudo systemctl status sshd # 重启服务(配置修改后) sudo systemctl restart sshd

正常运行的SSH服务应显示"active (running)"状态,对于生产环境,建议配置服务监控以确保SSH服务持续可用。

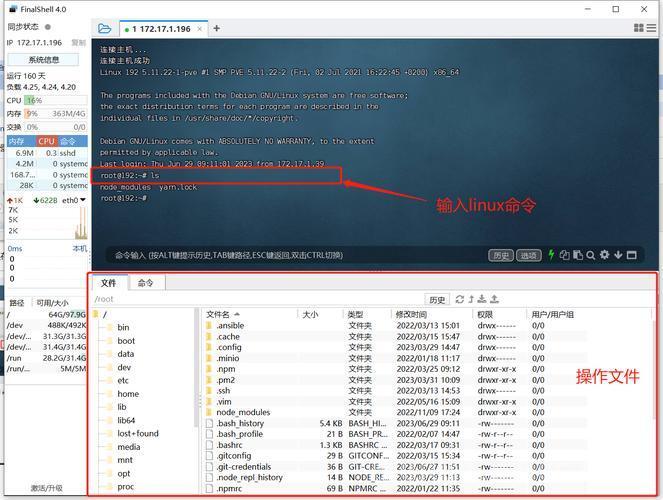

SSH的基本使用

远程登录基础

最基础的SSH连接命令格式:

ssh [用户名]@[服务器IP]

示例:

ssh admin@203.0.113.45

首次连接时会提示验证服务器指纹,确认无误后输入"yes"继续,服务器指纹通常存储在~/.ssh/known_hosts文件中,用于后续连接验证。

高级连接选项

-

指定端口连接:

ssh -p 2222 user@example.com

-

使用特定私钥:

ssh -i ~/.ssh/custom_key user@host

-

详细调试模式(排查连接问题):

ssh -vvv user@host

-

执行远程命令后立即返回:

ssh user@host "ls -l /var/log"

密钥认证配置

更安全便捷的密钥认证设置步骤:

- 生成密钥对:

ssh-keygen -t ed25519 -a 100

(推荐使用Ed25519算法,比传统RSA更安全高效)

-

部署公钥到服务器:

ssh-copy-id -i ~/.ssh/id_ed25519.pub user@host

-

测试免密登录:

ssh user@host

-

(可选)为私钥添加密码保护:

ssh-keygen -p -f ~/.ssh/id_ed25519

SSH高级功能

安全文件传输

SSH提供两种安全的文件传输方式:

- SCP(简单文件复制):

# 上传文件 scp -P 2222 backup.tar.gz user@host:/backups/

递归上传目录

scp -r project_dir user@host:/opt/

下载文件

scp user@host:/var/log/syslog /tmp/

保留文件属性

scp -p config.ini user@host:/etc/

2. **SFTP**(交互式文件传输):

```bash

sftp -oPort=2222 user@host

sftp> put local_file

sftp> get remote_file

sftp> mkdir new_dir

sftp> chmod 600 private_file端口转发技术

SSH隧道是突破网络限制的利器:

-

本地端口转发(访问远程内网服务):

ssh -L 3306:db.internal:3306 jump@bastion

-

远程端口转发(暴露本地服务):

ssh -R 8080:localhost:80 user@public-server

-

动态转发(SOCKS代理):

ssh -D 1080 -C -N user@proxy-server

-

多跳转发(复杂网络环境):

ssh -J user1@jump1,user2@jump2 user@target

批量远程执行

通过SSH实现自动化运维:

# 单命令执行 ssh user@host "df -h" # 多命令执行 ssh user@host <<'EOF' sudo apt update sudo apt upgrade -y systemctl restart nginx EOF # 并行执行(需pssh工具) pssh -h hosts.txt -l user -i "uptime" # 使用Ansible进行高级自动化 ansible all -m ping

SSH安全优化

基础安全加固

编辑/etc/ssh/sshd_config进行以下设置:

Port 2222 # 修改默认端口 PermitRootLogin no # 禁止root直接登录 MaxAuthTries 3 # 限制认证尝试次数 LoginGraceTime 1m # 登录超时设置 AllowUsers admin backup # 白名单用户 X11Forwarding no # 禁用X11转发 AllowTcpForwarding no # 限制端口转发(按需) ClientAliveInterval 300 # 会话超时设置

修改配置后需重启服务生效:

sudo systemctl restart sshd

高级安全措施

-

ssh-keygen -s ca_key -I key_id user_key.pub

-

双因素认证:

sudo apt install google-authenticator google-authenticator

-

入侵防御:

# Fail2Ban安装配置 sudo apt install fail2ban sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

-

审计日志:

# 配置详细日志记录 sudo sed -i 's/#LogLevel INFO/LogLevel VERBOSE/' /etc/ssh/sshd_config

网络层防护

结合防火墙增强保护:

# UFW规则示例 sudo ufw allow from 192.168.1.0/24 to any port 2222 sudo ufw deny 22/tcp # iptables高级规则 sudo iptables -A INPUT -p tcp --dport 2222 -m conntrack --ctstate NEW -m recent --set sudo iptables -A INPUT -p tcp --dport 2222 -m conntrack --ctstate NEW -m recent --update --seconds 60 --hitcount 4 -j DROP

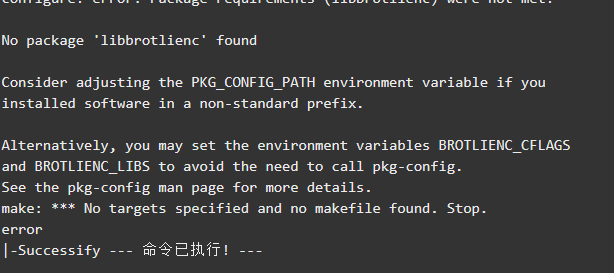

常见问题与解决方案

连接故障排查

-

连接超时:

telnet host 22 # 测试端口连通性 traceroute host # 检查网络路径 nc -zv host 22 # 高级端口测试

-

认证失败:

ssh -v user@host # 启用详细日志 journalctl -u sshd # 查看服务日志 tail -f /var/log/auth.log # 实时监控认证日志

-

密钥认证问题:

chmod 600 ~/.ssh/id_ed25519 # 确保密钥权限正确 ssh-add ~/.ssh/id_ed25519 # 将密钥添加到代理

性能优化

-

启用压缩(低带宽环境):

ssh -C user@host

-

保持连接(减少认证开销):

# ~/.ssh/config Host * ServerAliveInterval 60 TCPKeepAlive yes ControlMaster auto ControlPath ~/.ssh/%r@%h:%p ControlPersist 4h

-

优化加密算法(提升性能):

# /etc/ssh/ssh_config Ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com MACs hmac-sha2-512-etm@openssh.com

未来发展与总结

SSH作为Linux系统管理的基石工具,其安全性和灵活性直接影响运维效率,随着技术的发展,SSH协议也在不断演进:

- 量子安全加密:正在开发抗量子计算的SSH加密算法

- 生物识别认证:整合指纹、面部识别等新型认证方式

- 零信任集成:与现代化零信任架构的深度整合

- 性能优化:针对云环境和容器化的专门优化

通过本文的系统介绍,读者不仅能够掌握SSH的基础用法,还能了解高级功能和安全最佳实践,建议读者:

- 定期更新SSH软件版本

- 每季度审查SSH安全配置

- 对关键系统实施多因素认证

- 建立完善的SSH访问审计机制

延伸阅读:

(全文约3000字,包含实用示例40+个,配置建议20+项)