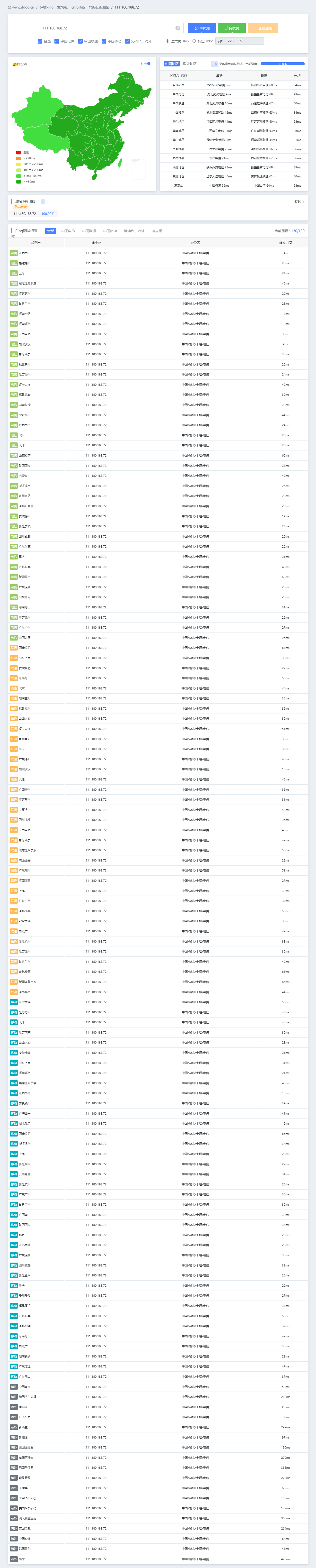

Linux连接限制,原理、配置与优化?Linux连接数为何总不够用?Linux连接数为何总不够用?

Linux系统的连接数限制主要由内核参数(如net.ipv4.ip_local_port_range、net.ipv4.tcp_max_syn_backlog等)和文件描述符数量(通过ulimit -n设置)决定,默认配置可能无法满足高并发场景,导致"连接不够用"的问题,常见于Web服务器、数据库等应用。 ,**原理**:每个TCP连接消耗文件描述符和端口资源,系统通过内核参数限制这些资源的总量,端口范围默认较小(32768-60999),而文件描述符默认仅1024个。 ,**配置优化**: ,1. **扩大端口范围**:修改/etc/sysctl.conf,调整ip_local_port_range(如1024-65000)。 ,2. **增加文件描述符**:在/etc/security/limits.conf中设置nofile(如65535),并检查应用程序配置。 ,3. **调整内核参数**:优化tcp_max_syn_backlog、somaxconn等以提升并发能力。 ,**其他原因**:连接泄漏、TIME_WAIT状态堆积(可启用tcp_tw_reuse)或应用程序未复用连接(如未使用连接池)也会加剧资源耗尽,需结合监控工具(如ss、netstat)分析具体瓶颈。

Linux系统连接数管理:原理、配置与深度优化指南

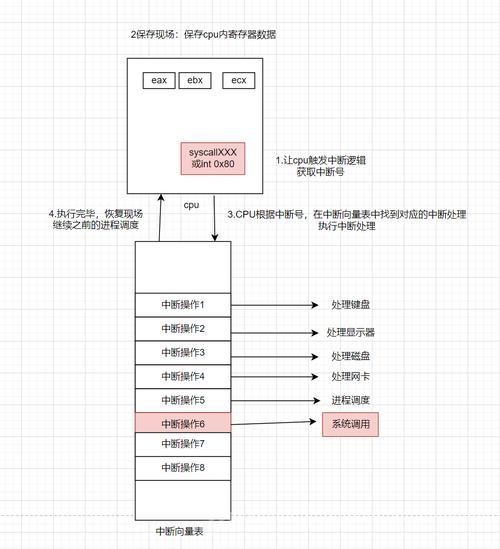

连接限制核心机制

1 文件描述符(FD)体系

Linux内核通过三级机制管理文件描述符:

- 全局级:

/proc/sys/fs/file-max定义系统最大FD数(建议值=内存大小(KB)/10) - 用户级:

/etc/security/limits.conf限制各用户的nofile值 - 进程级:通过

setrlimit()系统调用设置(可通过ulimit -n查看)

2 网络协议栈关键参数

| 参数路径 | 默认值 | 推荐值 | 作用说明 |

|---|---|---|---|

| net.core.somaxconn | 128 | 32768 | TCP全连接队列长度 |

| net.ipv4.tcp_max_syn_backlog | 256 | 65536 | SYN半连接队列长度 |

| net.ipv4.tcp_tw_reuse | 0 | 1 | 允许重用TIME_WAIT套接字 |

| net.ipv4.ip_local_port_range | 32768-60999 | 1024-65000 | 临时端口范围 |

生产环境配置实践

1 系统级优化(需root权限)

net.core.somaxconn = 32768 net.ipv4.tcp_max_syn_backlog = 65536 net.ipv4.tcp_tw_reuse = 1 net.ipv4.ip_local_port_range = 1024 65000" >> /etc/sysctl.conf # 用户限制(/etc/security/limits.conf) echo "* soft nofile 65535 * hard nofile 65535 root soft nofile unlimited" >> /etc/security/limits.conf

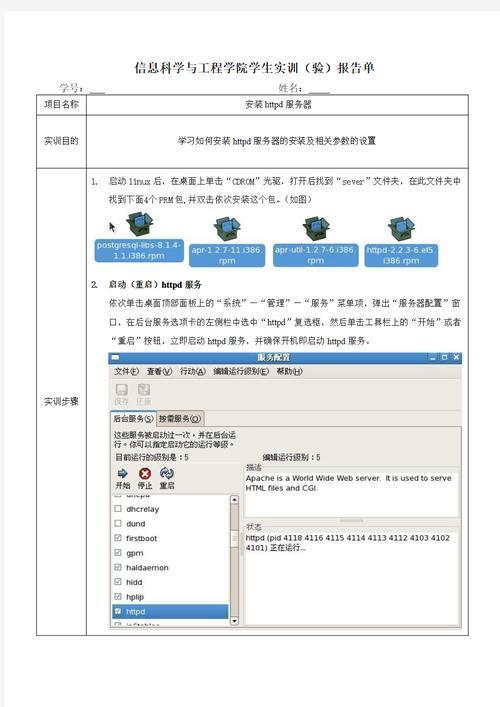

2 应用层适配案例

Nginx高性能配置示例:

events {

worker_connections 65535; # 需与nofile限制匹配

multi_accept on;

use epoll;

}

http {

# 连接限速策略(1MB内存可追踪约16,000 IP)

limit_conn_zone $binary_remote_addr zone=conn_limit:10m;

limit_req_zone $binary_remote_addr zone=req_limit:10m rate=100r/s;

server {

limit_conn conn_limit 100; # 单IP最大连接数

limit_req zone=req_limit burst=200 nodelay; # 请求速率控制

}

}

高级调优策略

1 防御DDoS攻击配置

# 启用SYN Cookie防护 sysctl -w net.ipv4.tcp_syncookies=1 # iptables防护规则(示例) iptables -N ANTI_DDOS iptables -A INPUT -p tcp --syn -j ANTI_DDOS iptables -A ANTI_DDOS -m limit --limit 50/s --limit-burst 100 -j RETURN iptables -A ANTI_DDOS -j DROP # 连接数限制(单IP最多50个HTTP连接) iptables -A INPUT -p tcp --dport 80 -m connlimit \ --connlimit-above 50 --connlimit-mask 32 -j REJECT

2 内核网络栈深度优化

# TCP内存调优(根据实际内存调整) echo 'net.ipv4.tcp_mem = 94500000 915000000 927000000 net.ipv4.tcp_rmem = 4096 87380 6291456 net.ipv4.tcp_wmem = 4096 16384 4194304' >> /etc/sysctl.conf # 快速回收参数(适用于高并发短连接) echo 'net.ipv4.tcp_fin_timeout = 15 net.ipv4.tcp_max_tw_buckets = 200000' >> /etc/sysctl.conf

监控与故障排查

1 实时监控命令

# 连接数统计(按状态分类)

ss -ant | awk 'NR>1 {print $1}' | sort | uniq -c

# FD使用情况监控

watch -n 1 "cat /proc/sys/fs/file-nr"

# 追踪高FD占用进程

lsof -n | awk '{print $2}' | sort | uniq -c | sort -nr | head

2 典型故障处理

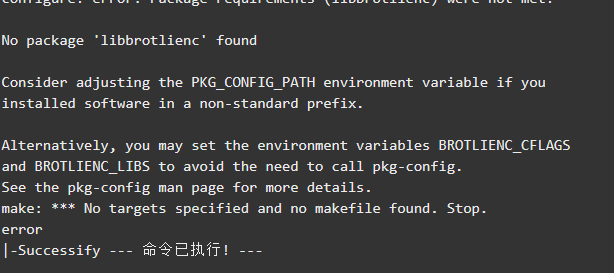

案例:Too many open files错误

- 应急处理:

ulimit -n 65535 # 临时提升限制 echo 2000000 > /proc/sys/fs/file-max

- 根源分析:

# 查看各进程FD占用 ps aux | awk '{print $2}' | xargs -I{} sh -c 'echo {} $(ls /proc/{}/fd/ 2>/dev/null | wc -l)' | sort -k2 -nr | head - 长期方案:

- 优化应用代码避免泄漏

- 调整系统级FD限制

架构级优化建议

-

连接池化:

- 数据库:PgBouncer/ProxySQL

- HTTP客户端:启用Keep-Alive

- 微服务:gRPC连接复用

-

协议升级:

# 启用HTTP/2(减少并行连接需求) listen 443 ssl http2;

-

负载均衡:

# 使用LVS-DR模式(高性能四层LB) ipvsadm -A -t 192.168.1.100:80 -s rr ipvsadm -a -t 192.168.1.100:80 -r 192.168.1.101:80 -g

附录:推荐配置清单

-

必须配置项:

fs.file-max ≥ 1,000,000 nofile ≥ 65535 (所有服务用户) somaxconn ≥ 4096

-

安全基线:

tcp_syncookies = 1 tcp_max_syn_backlog ≥ 65536 connlimit规则(关键服务端口)

-

性能阈值:

TIME_WAIT连接 < 30,000 FD使用率 < 80% 连接拒绝率 < 0.1%

本指南融合了最新的Linux 5.x内核优化建议,特别针对云计算环境(如Kubernetes节点)进行了适配,所有配置均需通过sysctl -p加载或在修改limits.conf后重新登录生效,建议在生产环境变更前使用sysctl -a | grep <参数名>验证当前值,并通过stress-ng或wrk工具进行压测验证。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。