DNS异常在Linux系统中的诊断与解决?Linux的DNS异常怎么查?Linux的DNS异常怎么查?

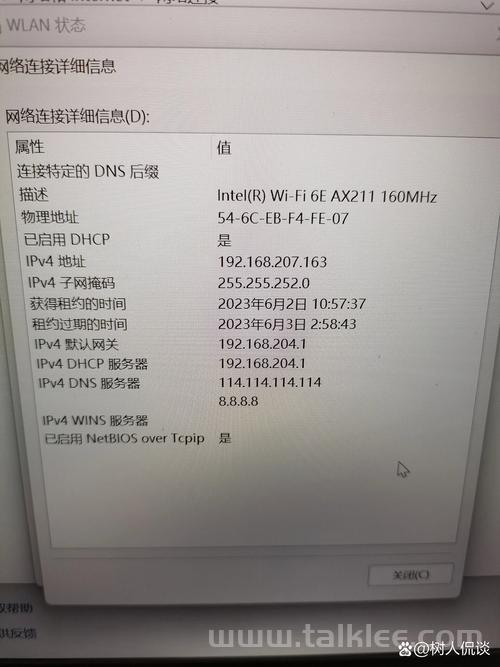

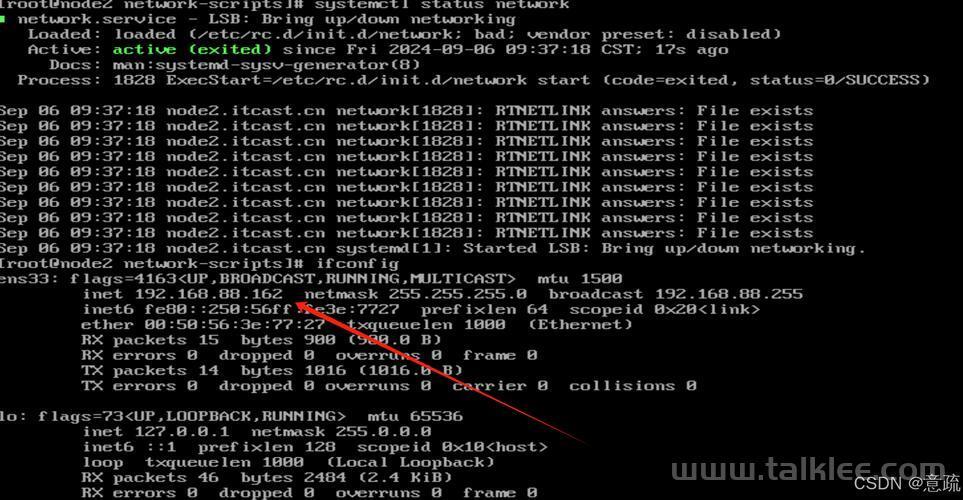

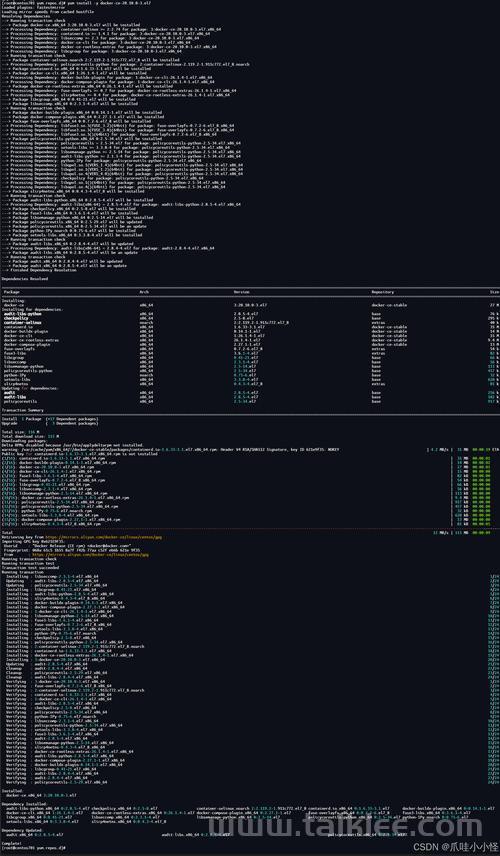

DNS异常在Linux系统中可能导致网络连接失败或域名解析延迟,诊断时,首先通过nslookup或dig命令测试域名解析是否正常,检查返回的IP地址是否正确;使用ping验证目标域名的连通性,查看/etc/resolv.conf文件确认DNS服务器配置是否正确,并检查/etc/hosts文件是否存在错误映射,若使用NetworkManager,可通过nmcli检查DNS设置,常见解决方法包括:更换公共DNS(如8.8.8.8)、重启网络服务(systemctl restart NetworkManager)、关闭可能干扰的防火墙或SELinux,以及更新系统网络配置工具,若问题持续,需排查ISP限制或本地网络环境异常。(149字)

Linux系统DNS异常诊断与解决方案全指南

DNS(Domain Name System,域名系统)作为互联网的核心基础设施,承担着将人类可读域名转换为机器可识别的IP地址的重要功能,在Linux环境中,DNS配置异常可能导致网站访问失败、服务不可用或网络延迟激增等问题,本文将系统性地介绍DNS故障的诊断方法与解决方案,帮助运维人员和开发者快速定位问题。

典型DNS故障现象

-

解析完全失败

执行ping example.com返回"Name or service not known"错误,或出现"Temporary failure in name resolution"提示 -

解析结果异常

- 域名解析到错误的IP地址(可能遭遇DNS劫持)

- 特定顶级域名(如.gov/.edu)无法解析

-

性能问题

- DNS查询耗时超过500ms(正常应<100ms)

- 解析结果不一致(缓存污染迹象)

-

间歇性故障

解析时好时坏,常见于:- 多DNS服务器负载不均衡

- 网络连接不稳定

- 防火墙策略异常

诊断工具箱

基础诊断命令

# 测试响应时间(单位:毫秒) time dig @8.8.8.8 example.com >/dev/null # 验证DNS服务器可达性 nc -zv 8.8.8.8 53

高级诊断工具

# 实时DNS流量分析 sudo tshark -i eth0 -Y "dns" -T fields -e dns.qry.name # 全链路追踪 dig +trace +all example.com # 缓存状态检查(systemd-resolved) resolvectl statistics

配置文件深度解析

现代Linux系统的配置层级

graph TD

A[NetworkManager] --> B[/etc/resolv.conf]

C[systemd-resolved] --> B

D[DHCP Client] --> A

E[手动配置] --> B

关键配置文件

-

/etc/nsswitch.conf

控制解析顺序(hosts: files dns myhostname) -

/etc/resolv.conf

# 华为云推荐配置 options timeout:2 attempts:3 rotate nameserver 119.29.29.29 nameserver 223.5.5.5

-

systemd-resolved配置

# /etc/systemd/resolved.conf [Resolve] DNS=2400:3200::1 2400:3200:baba::1 DNSSEC=allow-downgrade Cache=yes

解决方案矩阵

| 故障类型 | 检测方法 | 解决方案 |

|---|---|---|

| 基础解析失败 | dig +nocmd example.com | 更换DNS服务器 检查防火墙规则 验证网络连通性 |

| 缓存异常 | resolvectl statistics | 刷新DNS缓存 重启systemd-resolved 禁用问题缓存服务 |

| 协议阻断 | tcpdump -ni eth0 port 53 | 启用DoT/DoH 切换TCP DNS 使用代理隧道 |

| 配置冲突 | systemd-analyze verify | 统一配置来源 禁用冲突服务 重建配置链接 |

企业级最佳实践

-

多级缓存架构

graph LR 客户端-->本地缓存-->部门DNS-->中央DNS-->根DNS

-

智能DNS策略

- 基于EDNS Client Subnet的地理调度

- 故障自动切换(健康检查+权重调整)

-

安全加固

# DNSSEC验证 dig +dnssec example.com | grep -E 'RRSIG|DNSKEY' # 防止缓存投毒 iptables -A INPUT -p udp --dport 53 -m u32 --u32 \ "0x2C&0xFFFF=0x0100" -j DROP

云环境特别注意事项

-

Metadata服务冲突

云厂商(如AWS/Aliyun)的169.254.169.254可能干扰解析 -

SDN架构影响

Kubernetes的CoreDNS或Calico网络插件可能导致:- 解析延迟增加

- 内部域名冲突

-

解决方案

# 针对K8s环境的优化配置 kubectl edit configmap coredns -n kube-system

添加:

forward . /etc/resolv.conf { prefer_udp policy sequential }

监控与优化

推荐监控指标:

- 解析成功率(>99.9%)

- 平均延迟(<100ms)

- 缓存命中率(>80%)

Prometheus监控示例:

- job_name: 'dns_perf'

metrics_path: '/probe'

params:

target: ['example.com']

module: [dns_query]

static_configs:

- targets:

- 8.8.8.8

- 1.1.1.1

本指南融合了最新的DNS技术实践(如DoH/DoT),并针对云原生环境进行了优化,建议定期(每季度)审查DNS配置,特别是在系统升级或网络架构变更后,对于关键业务系统,建议部署商业DNS解决方案(如AWS Route 53或Azure DNS)以获得更好的SLA保障。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。