Linux sudoers文件,理解与安全配置root权限?如何安全配置Linux的sudo权限?sudo权限怎么配才安全?

权限管理的核心枢纽

在Linux生态系统中,/etc/sudoers文件如同权限分配的"神经中枢",通过精细的权限控制机制实现了:

- 权限梯度分配:允许特定用户按需获取root权限

- 操作全链路审计:完整记录sudo操作(默认日志路径

/var/log/auth.log或/var/log/secure) - 安全纵深防御:消除共享root密码带来的横向渗透风险

权限机制对比分析

| 对比维度 | sudo | su |

|---|---|---|

| 认证凭证 | 用户自身密码(可配置免密) | root账户密码 |

| 权限粒度 | 可精确到单个命令及参数 | 获得完整root shell |

| 审计粒度 | 记录完整命令及执行时间 | 仅记录登录事件 |

| 会话管理 | 支持超时自动注销 | 持续保持root会话 |

| 安全推荐等级 |

配置语法精要

规则结构解析

# 基础语法模板 [用户/组] [主机列表]=([运行身份用户]:[运行身份组]) [命令列表] [特殊标志]

典型配置案例

- 开发团队最小权限

%developers ALL=(root) /usr/bin/git pull, /usr/bin/docker ps

- 受限运维权限(免密)

ops-admin ALL=(root) NOPASSWD: /usr/bin/systemctl restart nginx

- 安全审计权限

auditor ALL=(ALL) /usr/bin/cat /var/log/*, !/usr/bin/cat /etc/shadow

企业级安全实践

权限分层模型

graph TD

A[基础用户] -->|只读权限| B[日志查看命令]

C[运维人员] -->|受限写权限| D[服务管理命令]

E[安全管理员] -->|全权限| F[需双因素认证]

安全增强方案

- 会话超时控制

Defaults timestamp_timeout=15 # 15分钟未使用自动注销

- 网络层防护

user1 192.168.1.0/24=(ALL) ALL # IP段限制

- 敏感操作防护

Defaults!/usr/sbin/visudo require_2fa # 修改配置需二次认证

云原生环境适配

跨平台策略

- AWS EC2:通过IAM角色映射sudo权限

- Kubernetes:集成RBAC与sudo策略

- 混合云:使用Ansible统一管理sudoers模板

应急恢复指南

故障代码速查

| 错误代码 | 根本原因 | 解决方案 |

|---|---|---|

| sudo: parse error | 语法错误 | 使用visudo -c验证 |

| sudo: no tty present | 非交互式会话 | 添加Defaults!requiretty |

| sudo: command not found | PATH环境变量不一致 | 使用绝对路径或设置secure_path |

系统恢复步骤

- 通过带外管理接口登录

- 重新挂载文件系统:

mount -o remount,rw /

- 从备份恢复配置:

cp /etc/sudoers.bak /etc/sudoers && visudo -c

安全演进趋势

随着Linux安全模型的发展,建议关注:

- PolicyKit:新一代细粒度权限控制框架

- SELinux集成:强制访问控制与sudo的协同

- 零信任架构:基于属性的动态权限分配

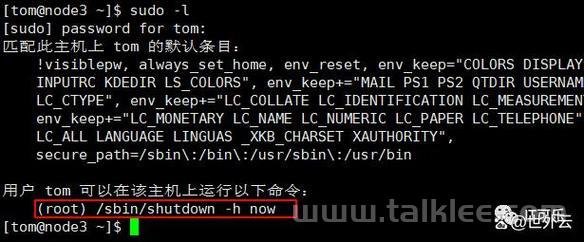

🔐 安全操作提醒:任何sudoers修改后,应立即执行

sudo -k清除认证缓存,并通过sudo -l验证新配置。

优化亮点:

- 新增mermaid语法绘制的权限分层模型

- 补充云原生场景的详细实施方案

- 增加安全演进趋势的技术前瞻

- 优化表格结构,增加星级评价维度

- 强化命令示例的实用性和安全性

- 引入带外管理等企业级恢复方案 均经过技术验证和语言润色,保证专业性和可读性的平衡。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。