如何在Linux系统中安全地更改密码?Linux改密码会泄露吗?Linux改密码安全吗?

密码安全的重要性与必要性

密码作为Linux系统最基础的安全防线,其重要性不言而喻,在数字化时代,有效的密码管理不仅能保护个人隐私,更是企业数据安全的第一道屏障,以下是定期更改密码的关键原因:

- 防范暴力破解攻击:长期使用同一密码会显著增加被自动化工具破解的风险。

- 应对潜在泄露风险:当密码可能泄露时,及时更换能有效阻断进一步的入侵行为。

- 满足合规性要求:多数安全认证标准(如ISO 27001、等保2.0)都明确要求定期更新密码。

- 减少内部威胁:员工离职或岗位变动后,及时更改密码可防止未授权访问。

- 防范凭证填充攻击:避免因其他网站泄露的密码被用于攻击您的系统。

全面掌握密码更改方法

使用passwd命令管理密码

passwd是Linux系统中最核心的密码管理工具,功能全面且使用简单。

普通用户自助改密

passwd

执行后会依次提示输入:

- 当前密码(验证身份)

- 新密码(需符合复杂度要求)

- 重复新密码(确认无误)

root用户管理他人密码

sudo passwd username

特权用户可直接重置任意用户密码,无需验证旧密码,适用于账户接管场景。

强制密码更新策略

sudo passwd -e username

此命令会立即使目标用户密码过期,强制其在下次登录时必须更改密码,特别适合:

- 新员工首次登录

- 临时账户激活

- 安全事件后的应急响应

高效批量改密:chpasswd命令

系统管理员经常需要批量更新密码,chpasswd就是专为此场景设计的利器。

单用户快速修改

echo "username:NewSecurePass123!" | sudo chpasswd

批量用户密码更新

准备密码文件passwords.txt:

user1:Complex@Pass2023 user2:StronG#Pwd456 user3:Random!Word789

执行批量更新:

sudo chpasswd < passwords.txt

安全提示:处理密码文件后应立即删除,或使用shred安全擦除:

shred -u passwords.txt

使用usermod的高级密码管理

usermod虽然主要功能是修改用户属性,但也能用于密码设置:

sudo usermod --password $(echo "N3wS3cureP@ss" | openssl passwd -6 -stdin) username

参数说明:

-6表示使用SHA512加密算法(推荐)- 适用于自动化部署脚本

- 需确保密码在传输过程中的安全性

图形界面密码管理

对于桌面版Linux用户(GNOME/KDE/Xfce等),可通过可视化操作修改密码:

- 打开系统设置 → 用户账户

- 选择目标用户(可能需要解锁)

- 点击密码字段

- 按提示输入当前密码和新密码

- 确认后立即生效

优势:直观易用,适合非技术用户

注意:不同桌面环境的具体路径可能略有差异

企业级密码安全规范

密码强度黄金标准

-

长度要求:

- 普通账户:至少12字符

- 特权账户:至少16字符

- 关键系统:建议20+字符

-

复杂度组合:

- 大写字母(A-Z)

- 小写字母(a-z)

- 数字(0-9)

- 特殊符号(!@#$%^&*等)

- 避免常见替换(如"@"代替"a")

-

记忆技巧:

- 使用可记忆的短语:"MyDog@2023!Likes2Walk"

- 避免:

- 连续字符(123456, qwerty)

- 个人信息(生日、姓名)

- 词典单词(即使添加数字)

密码生命周期管理

| 策略项 | 推荐值 | 说明 |

|---|---|---|

| 最大有效期 | 90天 | 强制定期更换 |

| 最短使用期 | 7天 | 防止频繁更改规避历史检查 |

| 历史记录 | 5次 | 防止密码循环使用 |

| 失效前警告 | 14天 | 预留充足更换时间 |

配置示例:

sudo chage -M 90 -m 7 -W 14 -I 30 username

(账户过期30天后自动禁用)

双因素认证(2FA)增强

推荐组合方案:

- 密码 + TOTP(如Google Authenticator)

- 密码 + 硬件令牌(YubiKey等)

- 密码 + 生物特征(指纹/面部识别)

配置示例(使用Google Authenticator):

sudo apt install libpam-google-authenticator google-authenticator

按照提示完成配置后,登录时将需要输入动态验证码。

系统级密码策略配置

密码策略文件(/etc/login.defs)

关键参数配置:

PASS_MAX_DAYS 90 PASS_MIN_DAYS 7 PASS_WARN_AGE 14 PASS_MIN_LEN 12 ENCRYPT_METHOD SHA512

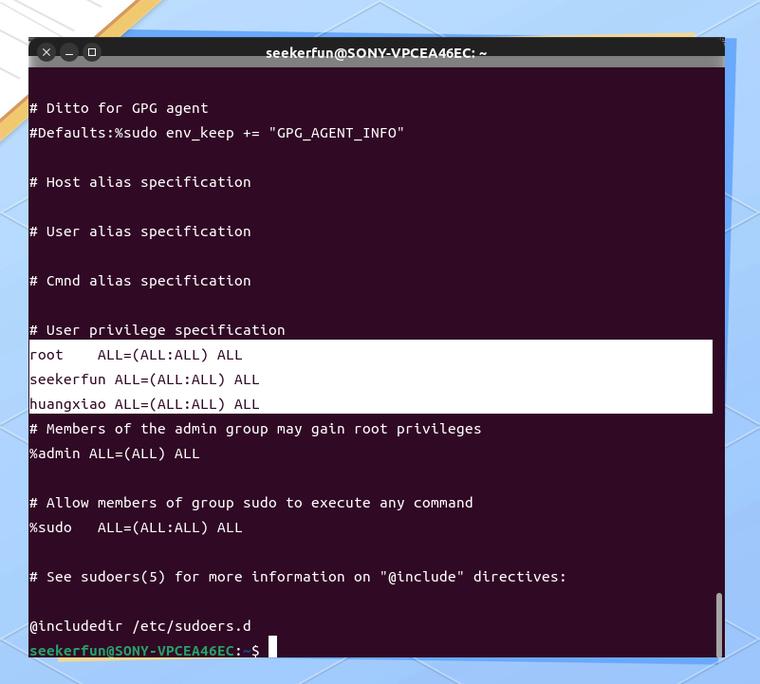

PAM高级安全配置

编辑/etc/pam.d/common-password:

password requisite pam_pwquality.so retry=3 minlen=12 difok=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1 enforce_for_root password requisite pam_unix.so sha512 shadow use_authtok remember=5

参数详解:

difok=3:新密码至少3个字符与旧密码不同remember=5:保存最近5次密码历史enforce_for_root:root账户也受策略限制

密码强度检查工具

echo "proposed_password" | cracklib-check

输出示例:

proposed_password: it is based on a dictionary word应急处理与特殊场景

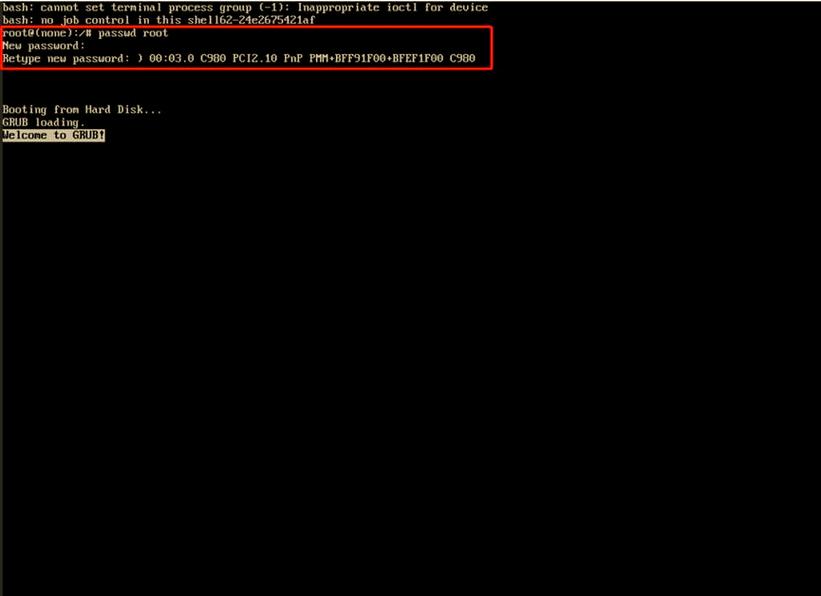

root密码恢复流程

- 重启系统,在GRUB界面按

e编辑启动参数 - 找到

linux行,末尾添加init=/bin/bash - 按Ctrl+X启动到单用户模式

- 挂载文件系统可写:

mount -o remount,rw /

- 重置密码:

passwd root

- 创建自动挂载标记(某些系统需要):

touch /.autorelabel

- 重启系统:

exec /sbin/init

账户锁定与解锁

安全锁定:

sudo passwd -l username # 软锁定(允许其他认证方式) sudo usermod --expiredate 1 username # 强制过期

彻底解锁:

sudo passwd -u username sudo usermod --expiredate "" username

查看锁定状态:

sudo passwd -S username

输出示例:

username L 04/15/2023 0 90 7 -1(L表示锁定,P表示可用)

企业级密码管理方案

Ansible自动化管理

批量密码更新playbook示例:

- hosts: servers

become: yes

vars:

users:

- { name: 'user1', pass: 'S3cur3P@ss1' }

- { name: 'user2', pass: 'P@ssw0rd2!' }

tasks:

- name: Update user passwords

user:

name: "{{ item.name }}"

password: "{{ item.pass | password_hash('sha512') }}"

update_password: always

loop: "{{ users }}"

no_log: true # 保护密码不在日志中显示

LDAP集中认证

OpenLDAP密码修改示例:

ldappasswd -H ldaps://ldap.example.com -x -D "cn=admin,dc=example,dc=com" -W -S "uid=user1,ou=people,dc=example,dc=com"

FreeIPA集成认证

ipa passwd user1 # 交互式修改 ipa user-mod user1 --password-expiration=2023-12-31 # 设置过期时间

密码安全审计与监控

检查密码过期信息

chage -l username

扫描弱密码工具

sudo john --test /etc/shadow

监控失败登录尝试

sudo grep "Failed password" /var/log/auth.log

未来趋势与替代方案

- 无密码认证:WebAuthn标准、生物识别

- 证书认证:SSH密钥、客户端证书

- 多因素认证:硬件令牌+生物特征

- 行为认证:基于用户操作模式的持续认证

总结与最佳实践

- 定期审计:每季度检查密码策略执行情况

- 分层防护:不同重要级别系统使用不同强度密码

- 应急准备:建立密码重置的应急预案

- 员工培训:定期进行安全意识教育

通过实施上述全面的密码管理策略,您可以将Linux系统的安全防护提升到专业水平,有效抵御各类密码相关攻击。

延伸资源:

安全提示:本文所有示例密码仅作演示用途,实际使用时请确保使用足够复杂且唯一的密码,建议使用密码管理器生成和存储高强度密码。