深入理解Linux中的ptrace系统调用?ptrace如何操控Linux进程?ptrace真能随意操控进程?

** ,ptrace是Linux系统中一个强大的进程调试工具,允许一个进程(如调试器)监控和控制另一个进程的执行,通过该系统调用,调试器可以读取或修改目标进程的内存、寄存器,拦截其系统调用,甚至单步执行指令,ptrace的核心功能包括:**附加/分离进程**(PTRACE_ATTACH/DETACH)、**读写内存和寄存器**(PTRACE_PEEKDATA/POKEDATA)、**拦截信号和系统调用**(如PTRACE_SYSCALL),以及**控制执行流**(如PTRACE_SINGLESTEP),典型应用场景包括调试器(如GDB)、进程追踪工具(如strace)和安全分析工具,使用时需注意权限限制(如非root用户只能调试自己的进程),且过度使用可能引发性能问题,理解ptrace的运作机制对开发底层调试工具或分析恶意软件行为至关重要。

ptrace(Process Trace)是Linux内核提供的核心调试机制,作为进程间监控和控制的底层接口,它支撑了现代Linux系统中大多数调试和分析工具的实现,这个强大的系统调用允许一个进程(跟踪者)以精细的粒度观察和操纵另一个进程(被跟踪者)的执行状态,在软件调试、动态分析和安全研究领域具有不可替代的作用。

ptrace核心机制解析

1 基础架构与工作原理

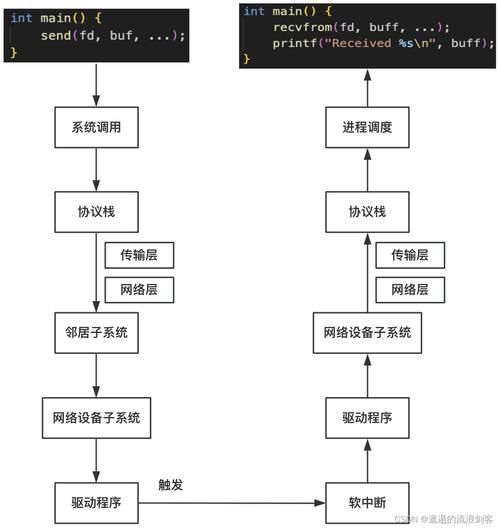

ptrace采用请求-响应模型实现进程跟踪,其核心交互流程包含三个关键组件:

- 跟踪控制器:通过

ptrace()系统调用发送控制请求 - 被跟踪进程:执行流受控于跟踪者,通过信号机制实现同步

- 内核代理:处理ptrace请求并维护跟踪状态

典型的工作流程如下:

// 跟踪者进程

ptrace(PTRACE_ATTACH, pid); // 建立跟踪关系

waitpid(pid); // 等待目标进程暂停

while(1) {

ptrace(PTRACE_SYSCALL, pid); // 跟踪系统调用

waitpid(pid); // 等待目标进程暂停

// 读取寄存器/内存等状态信息

struct user_regs_struct regs;

ptrace(PTRACE_GETREGS, pid, NULL, ®s);

// 处理状态信息...

}

2 权限与安全模型

Linux内核为ptrace实施了严格的安全控制:

- 能力要求:需要

CAP_SYS_PTRACE能力才能跟踪非子进程 - YAMA防护:通过

/proc/sys/kernel/yama/ptrace_scope实现分级控制: | 级别 | 描述 | 典型场景 | |------|-----------------------------|-----------------------| | 0 | 无限制跟踪 | 开发环境 | | 1 | 仅允许跟踪子进程(默认) | 安全增强系统 | | 2 | 仅root可使用ptrace | 生产环境 | | 3 | 完全禁用ptrace | 高安全需求环境 |

ptrace功能全景图

1 进程控制功能

| 功能类别 | 典型请求 | 应用场景 |

|---|---|---|

| 跟踪控制 | PTRACE_ATTACH/DETACH | 调试器附加/分离进程 |

| PTRACE_TRACEME | 子进程请求被跟踪 | |

| 执行流控制 | PTRACE_CONT | 继续执行 |

| PTRACE_SINGLESTEP | 单步调试 | |

| PTRACE_SYSCALL | 系统调用跟踪 |

2 状态访问功能

graph TD

A[PTRACE_PEEKDATA] --> B[读取进程内存]

C[PTRACE_POKEDATA] --> D[修改进程内存]

E[PTRACE_GETREGS] --> F[读取寄存器值]

G[PTRACE_SETREGS] --> H[修改寄存器值]

高级应用场景

1 动态二进制插桩

通过ptrace实现运行时代码修改:

- 保存原始指令

- 插入断点指令(INT3)

- 捕获SIGTRAP信号

- 执行自定义处理逻辑

- 恢复原始执行流

2 反调试对抗技术

现代软件常用的ptrace检测方法:

// 方法1:直接检测TRACEME

if(ptrace(PTRACE_TRACEME, 0, 0, 0) == -1) {

// 检测到调试器存在

}

// 方法2:检查/proc/status

char status[256];

snprintf(path, sizeof(path), "/proc/%d/status", getpid());

FILE* fp = fopen(path, "r");

// 解析TracerPid字段

性能优化实践

1 跟踪开销对比

| 跟踪方式 | 性能开销 | 精度 | 适用场景 |

|---|---|---|---|

| PTRACE_SYSCALL | 中 | 系统调用级 | 行为分析 |

| PTRACE_SINGLESTEP | 高 | 指令级 | 精细调试 |

| eBPF | 低 | 事件驱动 | 生产环境监控 |

2 最佳实践建议

- 批量操作:合并内存读写请求减少上下文切换

- 异步处理:使用非阻塞方式处理跟踪事件

- 缓存策略:对频繁访问的数据建立本地缓存

演进与替代技术

1 现代调试技术栈

graph LR

A[传统ptrace] --> B[eBPF]

A --> C[Intel PT]

B --> D[低开销跟踪]

C --> E[硬件级记录]

2 技术选型指南

- 调试开发:ptrace + GDB

- 生产监控:eBPF/BCC

- 安全分析:ptrace + YAMA

- 性能分析:perf + Intel PT

实战示例:简易代码注入

void inject_code(pid_t pid, void* addr, const char* code, size_t len) {

// 保存原始指令

char* orig = malloc(len);

for(size_t i=0; i<len; i+=sizeof(long)) {

long data = ptrace(PTRACE_PEEKDATA, pid, addr+i);

memcpy(orig+i, &data, sizeof(data));

}

// 写入新指令

for(size_t i=0; i<len; i+=sizeof(long)) {

long data;

memcpy(&data, code+i, sizeof(data));

ptrace(PTRACE_POKEDATA, pid, addr+i, data);

}

// 设置执行流

struct user_regs_struct regs;

ptrace(PTRACE_GETREGS, pid, NULL, ®s);

regs.rip = (unsigned long)addr;

ptrace(PTRACE_SETREGS, pid, NULL, ®s);

}

ptrace作为Linux系统的调试基石,其设计体现了Unix"机制而非策略"的哲学思想,尽管新兴技术如eBPF正在某些场景中展现出优势,但ptrace在调试精确性和控制粒度上的优势,使其仍然是系统开发者和安全研究人员不可或缺的工具,深入理解ptrace的工作机制,不仅有助于构建高效的调试工具,也是掌握Linux进程模型和系统安全的重要途径。

随着Linux内核的持续演进,ptrace仍在不断发展完善,例如近年来新增的PTRACE_SECCOMP_GET_FILTER等扩展功能,使其在容器安全等新兴领域继续发挥着关键作用,对于任何需要深入系统层面的开发者而言,ptrace都是值得深入研究的核心技术。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。