Linux命令行,从$到的权限转变?如何从$切到获取权限?如何从$切换到权限?

在Linux系统中,命令行是用户与操作系统交互的核心工具,无论是初学者还是资深管理员,都会注意到终端提示符的微妙变化:有时它以结尾,有时却变成了,这个看似简单的符号变化实际上代表了用户权限级别的本质区别——表示普通用户,而则象征着超级用户(root)权限,理解如何从切换到,以及背后的安全机制,是Linux系统管理的基础知识之一。

本文将系统性地探讨以下内容:

- 和的区别及其深层含义

- 从普通用户切换到root用户的多种方法

sudo与su命令的使用场景与安全考量- 避免滥用root权限的最佳实践

$与#:权限的视觉标识

普通用户($)

当终端提示符以结尾时,表明当前会话是以普通用户身份运行的:

user@ubuntu:~$

普通用户的权限特点:

- 无法直接修改系统关键文件(如

/etc目录下的配置文件) - 不能安装或卸载系统级软件包

- 无法访问其他用户的私有文件(除非明确授权)

- 受限的设备管理权限

这种设计体现了Linux系统的最小权限原则,即用户仅被授予完成任务所需的最低权限,这一原则能有效降低以下风险:

- 无意中的系统破坏

- 恶意软件的传播

- 权限提升攻击的成功率

超级用户(#)

当提示符变成时,表示当前用户拥有root权限,即系统的最高管理权限:

root@ubuntu:~#

root用户拥有无限制的系统访问权限,包括但不限于:

- 修改任何系统配置文件(如

/etc/passwd、/etc/shadow等) - 安装/删除软件包(影响所有用户)

- 创建、修改和删除用户账户

- 挂载/卸载文件系统

- 控制硬件设备(如磁盘分区、网络接口等)

- 修改系统内核参数

重要警示:root权限是一把双刃剑,滥用root权限可能导致:

- 系统关键文件被意外修改

- 安全防护被无意中关闭

- 恶意程序获得完全系统控制权

- 难以追踪的操作审计

从$到#:权限提升方法详解

使用su命令

su(switch user)是最传统的切换方式:

user@ubuntu:~$ su Password: (输入root密码) root@ubuntu:/home/user#

对于Ubuntu等默认禁用root密码的发行版,可以使用:

sudo su

技术细节:

su命令会启动一个新的shell进程- 环境变量(如PATH)会保留原用户设置

- 使用

su -可以模拟完整登录环境(包括root的环境变量)

使用sudo -i或sudo -s

sudo(superuser do)是现代Linux推荐的权限管理方式:

user@ubuntu:~$ sudo -i root@ubuntu:~#

两种模式的差异:

| 命令 | 环境变量 | 工作目录 | 适用场景 |

|---|---|---|---|

sudo -i |

root环境 | root家目录 | 需要完整root环境 |

sudo -s |

当前环境 | 当前目录 | 临时执行root命令 |

单命令执行模式

对于只需临时提升权限的场景:

sudo apt update sudo systemctl restart nginx

优势:

- 操作粒度更细

- 所有操作都会被记录

- 无需保持root会话

su vs sudo:安全哲学的比较

su的优缺点分析

优点:

- 切换直接,适合需要长时间使用root的场景

- 不依赖复杂的sudoers配置

- 某些老旧系统或嵌入式环境可能只支持su

缺点:

- 需要共享root密码(违反最小权限原则)

- 缺乏细粒度的权限控制

- 操作审计较困难(无法区分不同用户的操作)

sudo的安全优势

核心优势:

- 密码隔离:用户使用自己的密码,无需知道root密码

- 精细控制:通过

/etc/sudoers可实现:- 命令级权限控制(允许/禁止特定命令)

- 时间限制(如只在工作时间允许sudo)

- 主机限制(仅允许从特定终端使用)

- 完整审计:所有sudo操作记录在

/var/log/auth.log - 免密码操作:对低风险命令可配置NOPASSWD

配置示例:

# 允许develop组用户无需密码执行git命令 %develop ALL = NOPASSWD: /usr/bin/git # 允许admin组用户在上班时间管理服务 %admin ALL = (ALL) TIMEOUT=60, TIMED=08:00-18:00

安全最佳实践

权限使用原则

- 最小权限原则:始终以普通用户身份工作

- 最短时间原则:用完root权限立即退出

- 最小范围原则:优先使用

sudo command而非sudo -i

高级sudo配置

使用visudo安全编辑sudoers文件:

# 允许用户backup仅运行特定的备份命令 backup ALL = /usr/bin/rsync --server --sender -vlogDtprz . /mnt/backup/ # 允许用户www-data重启nginx但不得修改配置 www-data ALL = (root) NOPASSWD: /usr/sbin/service nginx restart

系统加固措施

- SSH安全:

# /etc/ssh/sshd_config PermitRootLogin no PasswordAuthentication no

- PAM限制:

# /etc/security/limits.conf * hard core 0 # 禁止核心转储 * hard nproc 100 # 限制进程数

- SELinux/AppArmor:

# 检查SELinux状态 sestatus

常见问题深度解答

Q1:Ubuntu禁用root的设计哲学

Ubuntu采用sudo优先的设计基于以下考虑:

- 责任分离:每个管理员使用自己的账户操作

- 审计追踪:可精确追踪谁执行了什么操作

- 安全边界:避免单点故障(root密码泄露)

- 新手友好:减少因直接使用root导致的系统损坏

Q2:root密码恢复的现代方法

对于使用systemd的系统:

- 重启并在GRUB界面按

e编辑启动参数 - 在

linux行末尾添加rd.break - 按Ctrl+X启动后执行:

mount -o remount,rw /sysroot chroot /sysroot passwd root touch /.autorelabel exit reboot

Q3:sudo与su的安全对比

| 安全维度 | sudo | su |

|---|---|---|

| 密码管理 | 用户独立密码 | 共享root密码 |

| 权限粒度 | 命令级控制 | 全有或全无 |

| 审计能力 | 详细记录(用户+命令) | 仅记录切换 |

| 默认配置 | 现代发行版优化 | 传统方式 |

| 漏洞影响 | 受限(仅授权命令受影响) | 整个系统受影响 |

总结与延伸

从到的转变,不仅仅是符号的变化,更是Linux安全哲学的具体体现,现代Linux管理建议:

- 日常操作:始终使用普通用户身份()

- 权限提升:优先使用

sudo command - 复杂任务:必要时使用

sudo -i但及时退出 - 系统维护:建立完整的sudoers策略

延伸阅读:

- 《UNIX and Linux System Administration Handbook》

- Linux内核安全文档

- Sudo项目官网

- Linux权限管理权威指南

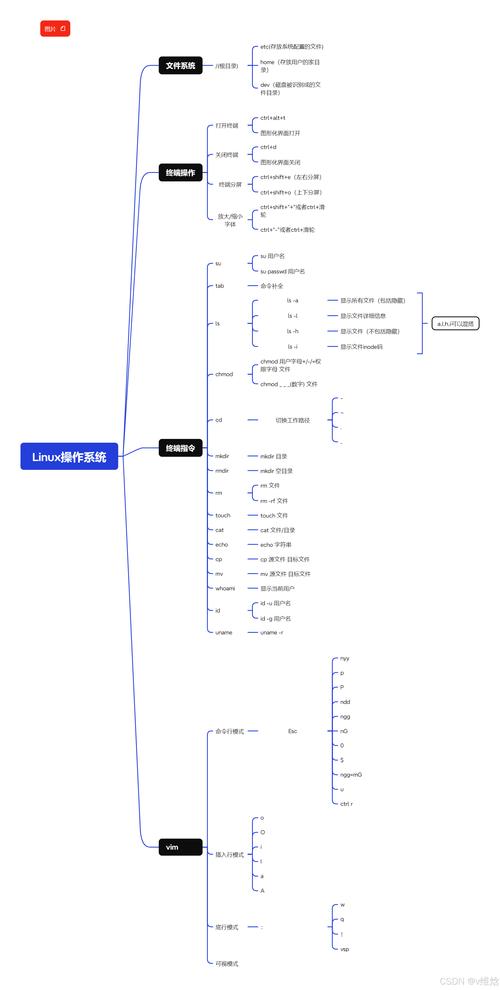

(Linux权限层级示意图,展示从普通用户到root的权限过渡)

(Linux权限层级示意图,展示从普通用户到root的权限过渡)

能力越大,责任越大,在Linux世界中,真正的系统管理员不是那些总是使用root的人,而是知道何时该用root、如何安全使用root的人。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。