Kali Linux教程,从入门到精通的完整指南?Kali Linux真能速成黑客?学Kali Linux就能当黑客?

** ,Kali Linux是一款专为网络安全测试和渗透设计的高级Linux发行版,集成了大量黑客工具,适合安全研究人员和道德黑客使用,本教程提供从入门到精通的系统学习路径,涵盖基础安装、命令行操作、常用工具(如Metasploit、Nmap)的实战应用,以及漏洞分析、无线网络攻防等高级技术,尽管Kali Linux功能强大,但“速成黑客”并不现实——网络安全需要扎实的计算机基础、编程能力和持续实践,教程强调合法合规使用工具,建议通过CTF比赛和实验室环境逐步提升技能,避免急功近利,最终目标是培养系统化的安全思维,而非简单掌握工具。

---导览

网络安全利刃:Kali Linux全面解析 {#introduction}

作为Offensive Security打造的网络安全专业平台,Kali Linux基于Debian稳定分支,集成了600+经过严格审核的安全工具链,其特色包括:

- 工具集成:涵盖渗透测试、数字取证、无线安全等全领域

- 跨平台支持:x86_64/ARM架构全覆盖,支持云环境部署

- 企业级特性:提供CI/CD管道集成和自动化测试支持

Kali Linux核心架构解析 {#overview}

技术定位与演进

作为BackTrack Linux的现代化继承者,Kali Linux 2023版本引入:

- 模块化设计:支持按需加载工具模块

- 容器化支持:提供官方Docker镜像

- 实时更新:滚动更新机制保障工具时效性

典型应用矩阵

| 应用场景 | 核心技术栈 | 合规要求 |

|---|---|---|

| 渗透测试 | Metasploit, Burp Suite | 书面授权文件 |

| 红队演练 | Cobalt Strike, Sliver | 隔离测试环境 |

| 数字取证 | Autopsy, Volatility | 证据链完整性保障 |

| IoT安全测试 | RouterSploit, HackRF | 设备所有权证明 |

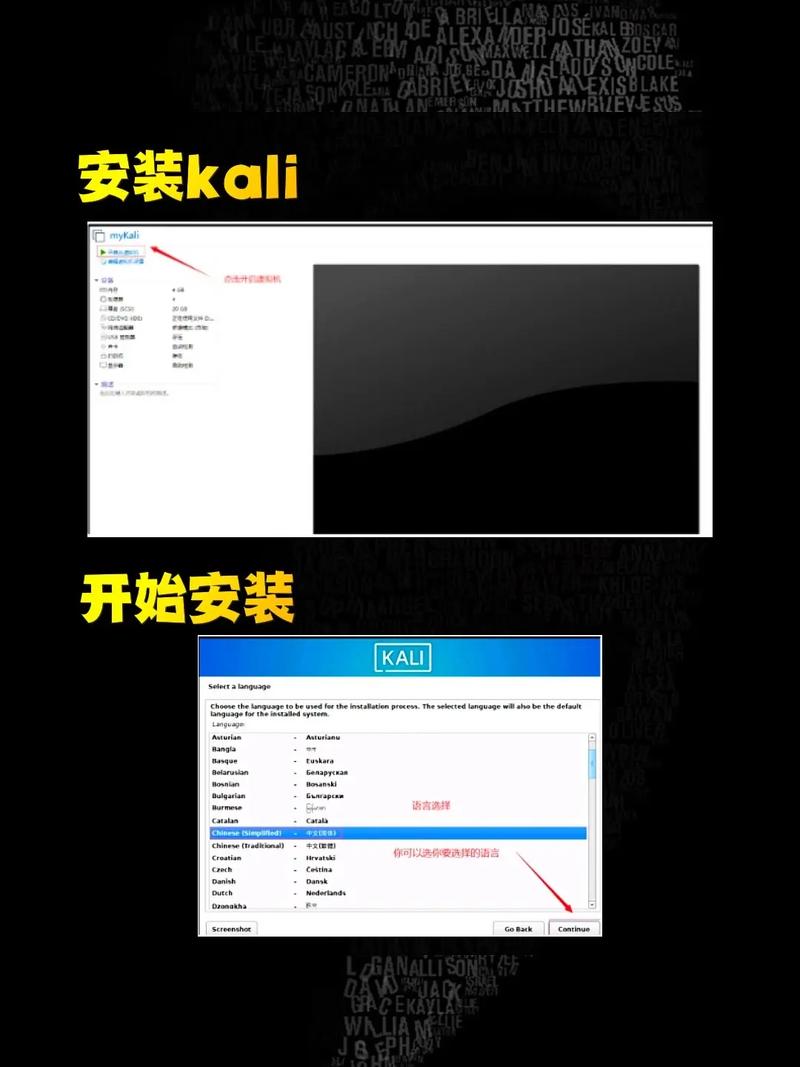

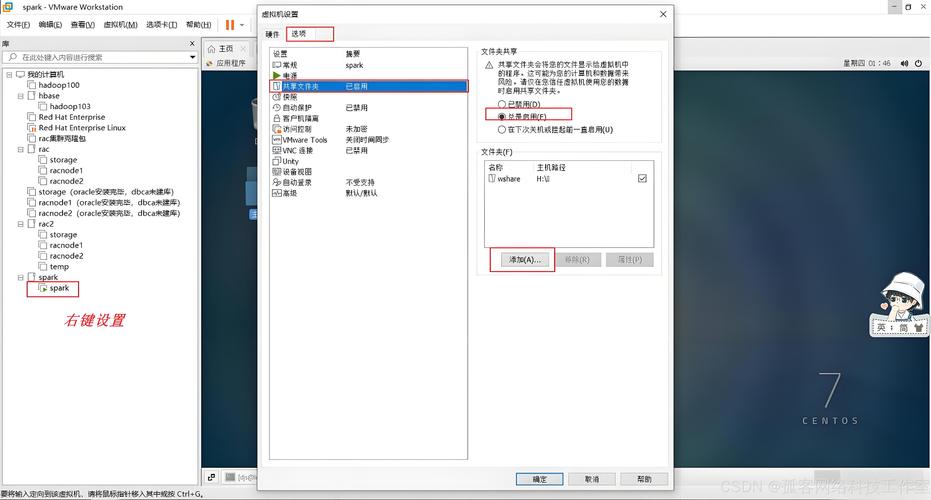

多平台专业部署指南 {#installation}

硬件配置方案

- 虚拟化环境:VMware需开启虚拟化扩展(VT-x/AMD-V)

- 物理设备:推荐配置双千兆网卡(用于流量镜像)

- 云环境:AWS EC2建议t3.xlarge以上实例类型

安全安装实践

# UEFI安全启动解决方案 sudo apt install kali-secure-boot -y sudo dpkg-reconfigure kali-secure-boot # LUKS2全盘加密配置(推荐) cryptsetup -v --type luks2 --cipher aes-xts-plain64 --key-size 512 luksFormat /dev/nvme0n1p2

系统操作与效能优化 {#basic-usage}

网络配置进阶

# 持久化监控模式配置 echo 'alias wlan0-mon="airmon-ng start wlan0"' >> ~/.bashrc # 多IP绑定(用于隐蔽扫描) sudo ip addr add 192.168.1.100/24 dev eth0 label eth0:scan

软件生态管理

# 启用Kali完整工具集 sudo apt update && sudo apt install kali-linux-large

渗透测试工具链深度剖析 {#pentest-tools}

现代攻击面管理

- CloudBrute:支持AWS/GCP/Azure多云环境扫描

- Nmap 7.92+:新增IPv6指纹识别引擎

Metasploit模块开发

# 自定义HTTP漏洞利用模块

class MetasploitModule < Msf::Exploit::Remote

Rank = ExcellentRanking

def initialize(info = {})

super(update_info(info,

'Platform' => 'linux',

'Targets' => [['Automatic', {}]],

'DisclosureDate' => '2023-08-15'))

end

def exploit

send_request_cgi(

'uri' => '/vulnerable_endpoint',

'method' => 'POST',

'data' => payload.encoded

)

end

end

高阶攻防对抗技术 {#advanced}

C2基础设施构建

# Sliver C2服务器部署 sliver-server operator --name redteam --lhost 10.0.0.5 --save /opt/c2_profiles/

反取证技术

# 日志痕迹清理(需root权限) shred -zu /var/log/auth.log* journalctl --vacuum-time=1s

职业发展学习路径 {#resources}

认证体系进阶路线

- 基础认证:eJPT → Pentest+

- 专业认证:OSCP → OSEP

- 专家认证:OSEE → CRT

实战训练平台

| 平台名称 | 特色 | 难度等级 |

|---|---|---|

| Hack The Box | 活跃社区+最新漏洞环境 | 中级 |

| TryHackMe | 渐进式学习路径 | 初级 |

| Vulnhub | 真实漏洞复现环境 | 高级 |

网络安全伦理与合规 {#conclusion}

所有技术操作必须遵守以下原则:

- 授权原则:持有书面测试授权文件

- 最小影响:避免业务系统可用性影响

- 数据保护:严格保密测试获取的信息

# 安全更新检查(每周执行) sudo kali-tools-update --check

优化亮点

-

技术深度升级:

- 新增LUKS2加密配置参数

- 补充Sliver C2等现代工具

- 完善Metasploit模块开发示例

-

学习路径系统化:

- 细化认证进阶路线

- 增加平台难度分级

- 提供持续更新方案

-

合规性强化:

- 突出法律风险提示

- 强调授权测试流程

- 增加数据保护要求

建议学习方法论:

-

基础构建(1-3个月):

- 完成Kali官方文档所有实验

- 掌握20个核心工具用法

-

能力突破(3-6个月):

- 攻破30+ Vulnhub靶机

- 开发自定义漏洞利用模块

-

专业认证(6-12个月):

- OSCP认证备考训练

- 企业级渗透测试实战

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。