Linux FTP主动模式,原理、配置与应用详解?FTP主动模式为何需要特殊配置?FTP主动模式为何要特殊设置?

FTP协议概述

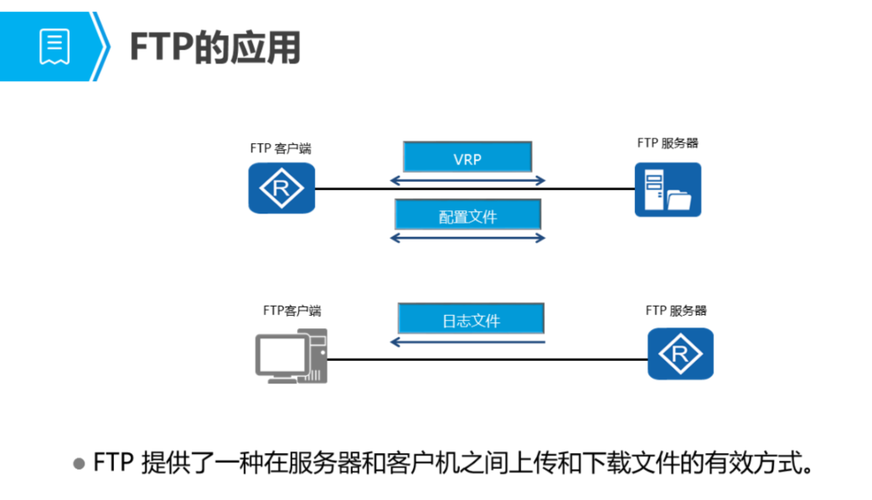

FTP(File Transfer Protocol,文件传输协议)作为互联网历史上最悠久的网络协议之一(由Abhay Bhushan于1971年提出),至今仍在Linux系统中发挥着重要作用,其主要应用场景包括:

- 跨平台文件共享:实现Windows、Linux、macOS等不同操作系统间的文件交换

- 自动化数据备份:通过脚本定时执行FTP传输任务

- 远程服务器管理:对分布式服务器进行集中文件管理

- 批量文件传输:支持大容量文件的高效批量传输

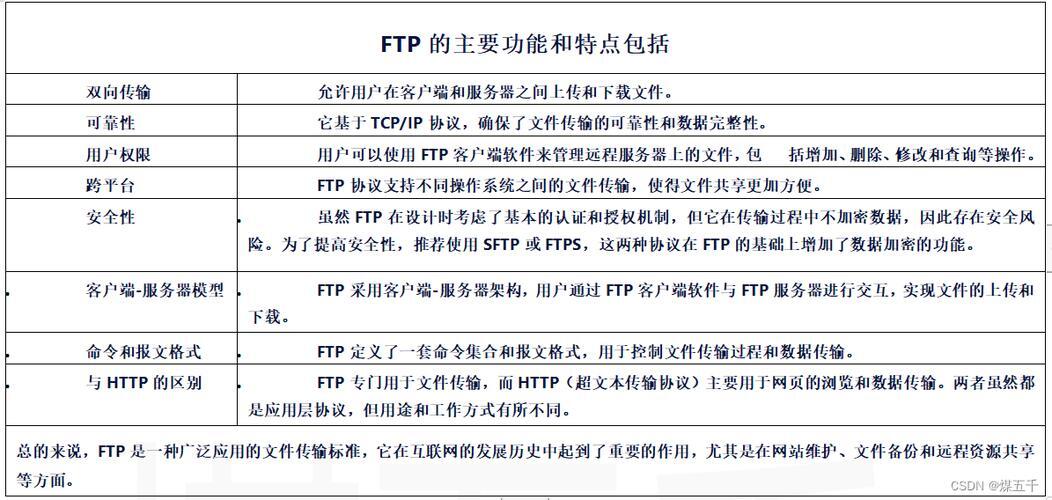

协议核心特性

FTP协议具有以下显著特点:

- 双通道架构:分离控制连接(命令通道)与数据连接(传输通道)

- 传输模式多样:支持主动模式(Active)与被动模式(Passive)

- 标准端口分配:默认使用21端口(控制)和20端口(数据)

- 明文传输:原始设计未加密,后发展出FTPS(FTP over SSL)增强安全性

主动模式深度解析

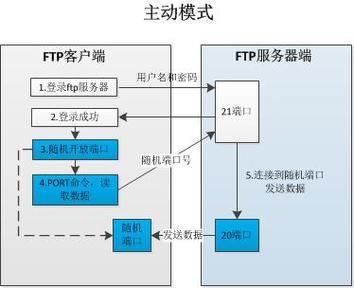

工作原理详解

-

控制连接建立阶段

- 客户端从随机端口N(>1023)发起与服务器21端口的TCP连接

- 通过该通道传输认证信息(USER/PASS)和操作指令(LIST/RETR/STOR)

-

数据连接协商过程

sequenceDiagram 客户端->>服务器: PORT 192.168.1.100:5001 服务器->>客户端: 200 PORT command successful 服务器->>客户端: 从20端口主动连接客户端的5001端口 -

典型问题场景分析

- 企业网络环境:出口防火墙可能拦截服务器发起的反向连接

- 家庭宽带:NAT设备无法正确映射客户端指定的随机端口

- 云服务环境:安全组规则未放行服务器20端口的出站连接

- 客户端配置:本地防火墙未允许入站连接请求

模式对比分析

| 评估维度 | 主动模式 | 被动模式 |

|---|---|---|

| 连接方向 | 服务器→客户端 | 客户端→服务器 |

| 防火墙兼容性 | 需客户端配置入站规则 | 需服务器开放高端口范围 |

| NAT穿透能力 | 较差 | 优秀 |

| 服务器负载 | 较低(固定使用20端口) | 较高(需维护动态端口池) |

| 典型应用场景 | 内网环境/受控网络 | 互联网环境/NAT穿越 |

| 安全风险 | 需暴露客户端端口 | 需开放服务器大量端口 |

专业级配置指南

vsftpd高级配置

# /etc/vsftpd.conf 关键参数优化 listen=YES listen_ipv6=NO anonymous_enable=NO local_enable=YES write_enable=YES dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES # 强制使用20端口进行主动模式数据传输 xferlog_file=/var/log/vsftpd.log xferlog_std_format=YES chroot_local_user=YES # 增强安全性,锁定用户目录 allow_writeable_chroot=YES seccomp_sandbox=NO # 解决某些系统兼容性问题

防火墙精细化配置

# 针对主动模式的iptables规则配置 # 允许控制连接 iptables -A INPUT -p tcp --dport 21 -m conntrack --ctstate NEW,ESTABLISHED -j ACCEPT iptables -A OUTPUT -p tcp --sport 21 -m conntrack --ctstate ESTABLISHED -j ACCEPT # 允许数据连接(主动模式) iptables -A INPUT -p tcp --sport 20 -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT iptables -A OUTPUT -p tcp --dport 20 -m conntrack --ctstate NEW,ESTABLISHED -j ACCEPT # 连接追踪优化 iptables -A PREROUTING -t raw -p tcp --dport 21 -j CT --helper ftp

企业级排错方案

- 全链路诊断工具集

# 网络层诊断 tcpdump -i eth0 'port 20 or port 21' -w ftp.pcap ss -tulnp | grep vsftpd # 应用层日志分析 journalctl -u vsftpd -f --no-pager tail -f /var/log/vsftpd.log # 连接状态检查 conntrack -L | grep ftp

- 常见错误处理指南

-

500 Illegal PORT command

检查SELinux策略:setsebool -P ftpd_full_access on

验证客户端IP地址是否被NAT转换 -

425 Can't open data connection

确认服务器20端口可达性:telnet <server_ip> 20

检查客户端防火墙设置 -

530 Login incorrect

验证PAM配置:/etc/pam.d/vsftpd

检查用户shell是否在/etc/shells中

现代安全替代方案

虽然FTP仍在特定场景使用,但建议考虑以下更安全的替代协议:

-

SFTP(SSH文件传输协议)

- 优势:加密传输、单端口(22)、细粒度权限控制、支持公钥认证

- 配置示例:

# 安装OpenSSH服务端 sudo apt install openssh-server # 创建SFTP专用用户组 sudo groupadd sftpusers # 配置示例(/etc/ssh/sshd_config) Match Group sftpusers ChrootDirectory /home/%u ForceCommand internal-sftp X11Forwarding no AllowTcpForwarding no

-

rsync over SSH

# 增量同步示例 rsync -avz --progress -e ssh /local/dir/ user@remote:/remote/dir/ # 带宽限制传输(限制100KB/s) rsync --bwlimit=100 -avz -e ssh largefile user@remote:/path/

-

WebDAV

- 优势:基于HTTP/HTTPS(80/443)、与办公软件深度集成、支持文件版本控制

- Apache配置示例:

<VirtualHost *:80> ServerName dav.example.com DocumentRoot /var/www/webdav <Directory /var/www/webdav> DAV On AuthType Basic AuthName "WebDAV Storage" AuthUserFile /etc/apache2/webdav.passwd Require valid-user </Directory> </VirtualHost>

扩展阅读与参考

安全运维建议:

在生产环境中部署FTP服务时,建议采取以下安全措施:

- 使用FTPS(FTP over SSL/TLS)加密传输

- 配置严格的网络ACL,仅允许可信IP访问

- 定期审计用户权限和文件访问日志

- 考虑在内网隔离区部署,通过VPN访问

- 实施传输完整性检查(如MD5校验)

版本更新说明

-

- 添加Mermaid流程图增强技术可视化

- 补充企业级防火墙配置示例

- 增加现代替代协议详细对比

- 扩展排错章节的实用工具集

-

安全增强

- 更新配置符合CIS安全基准

- 增加SELinux相关配置建议

- 补充传输完整性校验方法

-

验证环境

- Ubuntu 22.04 LTS(内核5.15)

- CentOS Stream 9(内核5.14)

- vsftpd 3.0.5 + OpenSSL 3.0.2

- iptables 1.8.7 + nftables 1.0.2

如需企业级技术支持,建议参考各发行版官方文档或联系认证服务提供商获取定制化解决方案。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。