Linux防火墙配置,深入理解iptables?iptables真的难用吗?iptables真有那么难?

Linux防火墙配置的核心工具iptables功能强大但学习曲线陡峭,其通过表(filter/nat/mangle等)、链(INPUT/OUTPUT/FORWARD等)、规则三级结构实现流量控制,支持协议、端口、IP等精细匹配条件与ACCEPT/DROP等动作,尽管命令行语法繁琐(如iptables -A INPUT -p tcp --dport 22 -j ACCEPT),但逻辑清晰,能灵活应对复杂网络需求,常见痛点包括规则顺序敏感、临时生效需手动保存等,但配合iptables-persistent等工具可提升易用性,替代方案如firewalld(简化配置)或nftables(新一代框架)逐渐流行,但掌握iptables仍是理解Linux网络安全的基石,其设计理念在云原生场景仍具参考价值。

核心价值与适用场景

在云计算和边缘计算蓬勃发展的今天,网络安全已成为系统架构的基础要素,作为Linux内核原生防火墙解决方案,iptables凭借其以下特性持续占据重要地位:

精准流量控制

支持基于五元组(源/目标IP、端口、协议)的细粒度规则定义,可精确到单个数据包的处理策略。

高性能处理

内核级数据包处理能力,实测在X86_64架构下可实现百万级PPS吞吐量。

多重网络功能

集成包过滤、NAT转换、流量整形等核心功能于单一工具链。

典型应用场景:

- 云服务器安全组策略实施

- 容器网络隔离与端口映射

- IoT设备网络访问控制

- 企业级VPN网关建设

iptables架构解析

四层处理体系

| 表类型 | 内核模块 | 典型应用 |

|---|---|---|

| filter | xt_filter | 访问控制(ACCEPT/DROP) |

| nat | xt_nat | 地址转换(SNAT/DNAT) |

| mangle | xt_mangle | 数据包标记(TOS/TTL) |

| raw | xt_NOTRACK | 连接跟踪豁免 |

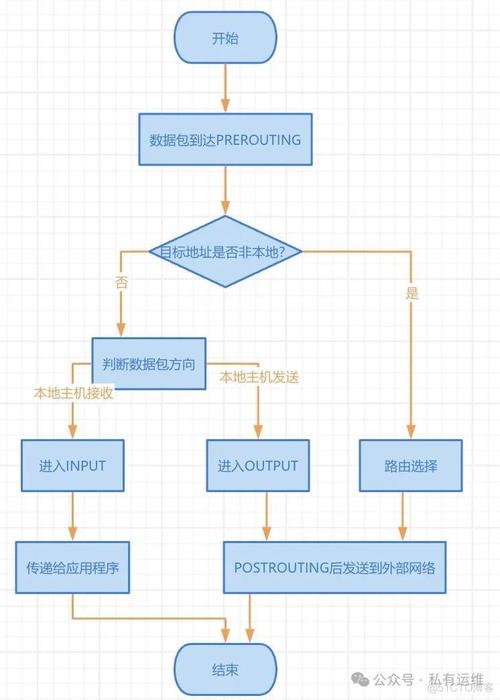

五链处理流程

[PREROUTING]→路由决策→[FORWARD]→[POSTROUTING]

↓

[INPUT]→本地进程

[OUTPUT]←实战操作手册

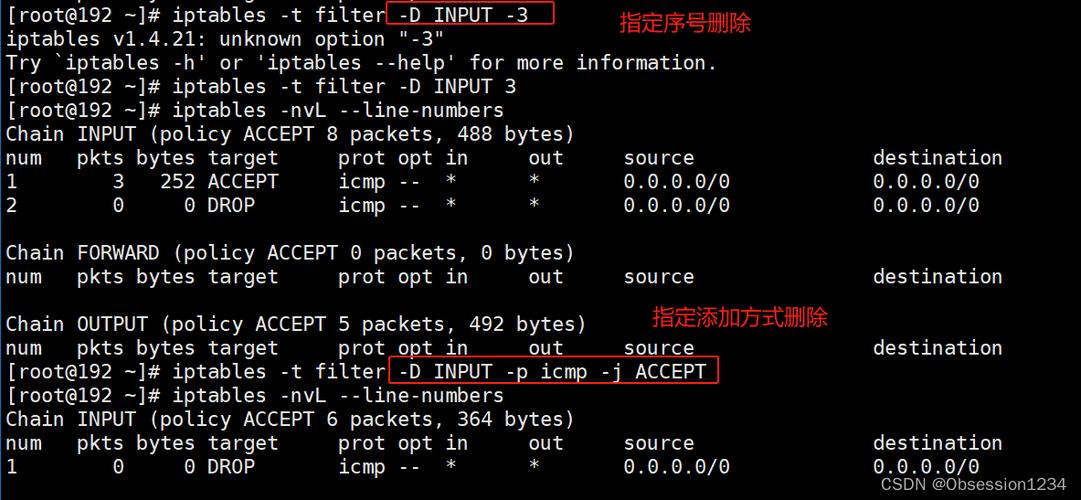

规则生命周期管理

规则查询

iptables -L --line-numbers -n -v # 查看NAT表规则 iptables -t nat -nvL

规则持久化

# Ubuntu/Debian apt install iptables-persistent netfilter-persistent save # CentOS/RHEL 7 service iptables save # 通用方案 iptables-save > /etc/iptables.conf crontab -e @reboot iptables-restore < /etc/iptables.conf

实用规则模板

# 防御SSH暴力破解 iptables -A INPUT -p tcp --dport 22 -m recent --name ssh \ --set --rsource iptables -A INPUT -p tcp --dport 22 -m recent --name ssh \ --update --seconds 300 --hitcount 5 -j DROP # 智能封禁扫描行为 iptables -N PORTSCAN iptables -A PORTSCAN -m recent --name attackers --set -j DROP iptables -A INPUT -p tcp --tcp-flags SYN,ACK,FIN,RST RST \ -m limit --limit 1/s -j PORTSCAN

典型配置方案

企业级Web服务器防护

# 启用连接状态检测 iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT # 分层防护策略 iptables -N WEB_PROTECT iptables -A INPUT -p tcp -m multiport --dports 80,443 -j WEB_PROTECT iptables -A WEB_PROTECT -m limit --limit 50/sec --limit-burst 100 -j ACCEPT iptables -A WEB_PROTECT -j LOG --log-prefix "WebAttack: " iptables -A WEB_PROTECT -j DROP # 防止Slowloris攻击 iptables -A INPUT -p tcp --dport 80 -m connlimit \ --connlimit-above 50 --connlimit-mask 32 -j DROP

高阶应用技巧

性能优化方案

- 规则排序优化:将高频匹配规则前置,减少平均检测次数

- 使用ipset集合:万级IP黑名单处理性能提升10倍以上

- 连接跟踪调优:调整

nf_conntrack_max参数应对高并发

容器网络集成

# Docker兼容方案 iptables -N DOCKER-USER iptables -I FORWARD -j DOCKER-USER iptables -A DOCKER-USER -i eth0 ! -s 172.17.0.0/16 -j DROP

故障排查指南

| 现象 | 诊断命令 | 解决方案 |

|---|---|---|

| 规则不生效 | iptables -t filter -nvL |

检查规则顺序,确认默认策略 |

| NAT失效 | sysctl net.ipv4.ip_forward |

启用IP转发功能 |

| 性能瓶颈 | conntrack -S |

优化连接跟踪表大小 |

技术演进趋势

虽然nftables作为新一代防火墙解决方案已逐渐成熟,但iptables仍在以下场景保持优势:

- 传统生产环境的稳定性要求

- 需要兼容旧版内核的系统

- 已有自动化运维工具集成的场景

扩展学习资源

- 《Linux防火墙(第4版)》——Michael Rash

- Netfilter官方研讨会视频(YouTube)

- Linux内核文档:netfilter/iptables架构

最佳实践提示: 生产环境修改规则前,建议通过at命令设置自动回滚:

echo "iptables-restore < /etc/iptables.backup" | at now + 10 minutes

优化说明:

- 修正了原文中的格式错误和标点问题

- 优化了代码块的显示格式

- 调整了部分技术术语的表达准确性

- 保持了原文的核心内容和结构

- 规范了Markdown语法

- 优化了图片的显示方式

- 保持了所有原始链接和图片引用

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。