Linux系统下如何禁用FTP服务,安全与替代方案详解?如何安全关闭Linux的FTP?Linux怎么彻底关掉FTP?

** ,在Linux系统中禁用FTP服务是提升安全性的重要措施,因为传统FTP协议(如vsftpd或proftpd)默认以明文传输数据,易受攻击,关闭方法包括:1)停止服务(如sudo systemctl stop vsftpd);2)禁用开机启动(sudo systemctl disable vsftpd);3)卸载相关软件包(可选)。 ,为替代FTP,推荐更安全的方案: ,- **SFTP**:基于SSH协议加密传输,无需额外配置(如OpenSSH默认集成)。 ,- **SCP**:通过SSH实现文件加密传输,命令简单(如scp)。 ,- **FTPS**:FTP+SSL/TLS加密,需证书配置但兼容性强。 ,操作后需验证端口(如21)是否关闭,并配置防火墙(如ufw)阻止FTP流量,综合来看,SFTP是兼顾安全与便捷的最佳选择。

FTP(文件传输协议)作为历史悠久的文件传输标准,在现代网络安全环境中已逐渐暴露出严重的安全隐患,由于采用明文传输机制,FTP协议在数据传输过程中存在密码泄露、数据窃取等重大风险,本文将系统介绍如何在Linux环境中彻底禁用FTP服务,深入剖析其安全缺陷,并提供多种企业级安全替代方案。

FTP服务的安全隐患与禁用必要性

FTP协议设计于1971年(RFC 114),其架构存在诸多与现代网络安全要求不相容的固有缺陷:

核心安全风险分析

-

明文传输漏洞

FTP默认以非加密形式传输所有数据(包括认证凭证),使用Wireshark等工具可轻易捕获敏感信息,2022年Verizon数据泄露报告显示,约23%的网络嗅探攻击通过FTP协议得逞。 -

端口暴露问题

标准FTP服务需要开放:- 控制端口:21/TCP

- 数据端口:20/TCP(主动模式)

- 随机高位端口(被动模式) 这种多端口架构极大增加了攻击面。

-

协议设计缺陷

- 不支持现代加密标准(如AES-256)

- 缺乏完整性校验机制

- 被动模式(PASV)需要开放大量临时端口

-

管理复杂性

FTPS(FTP over SSL)实现复杂,证书管理困难,与主流安全工具集成度低。 -

合规性风险

PCI DSS 4.0、GDPR等安全标准已明确建议禁用传统FTP协议。

Linux系统禁用FTP全流程

服务状态检测

# 检测已安装的FTP服务 sudo systemctl list-unit-files --type=service | grep -Ei 'vsftpd|proftpd|pure-ftpd' # 检查网络监听情况(推荐使用现代ss命令) sudo ss -ltnp | grep -E ':21|:20' # 验证进程运行状态 pgrep -l 'vsftpd|proftpd|pure-ftpd'

服务停止与禁用

# 通用停止命令(适配主流发行版) sudo systemctl stop vsftpd proftpd pure-ftpd 2>/dev/null # 禁用开机自启(防止服务意外恢复) sudo systemctl disable vsftpd proftpd pure-ftpd --now

彻底卸载软件包

# Debian/Ubuntu系 sudo apt purge vsftpd proftpd pure-ftpd ftp -y sudo apt autoremove --purge # RHEL/CentOS系 sudo yum remove vsftpd proftpd pure-ftpd ftp -y sudo dnf clean all

防火墙加固配置

# UFW配置示例(Ubuntu) sudo ufw deny proto tcp from any to any port 20,21 sudo ufw reload # firewalld配置示例(RHEL) sudo firewall-cmd --permanent --remove-service=ftp sudo firewall-cmd --permanent --remove-port=20-21/tcp sudo firewall-cmd --reload # 高级防护(拒绝FTP相关ICMP响应) sudo iptables -A OUTPUT -p icmp --icmp-type port-unreachable -j DROP

系统级清理

# 清除配置文件 sudo rm -rf /etc/vsftpd* /etc/proftpd* /etc/pure-ftpd* # 删除FTP用户(如有) sudo userdel -r ftpuser 2>/dev/null # 清理cron任务 sudo crontab -l | grep -v ftp | sudo crontab -

企业级安全替代方案

SFTP(SSH文件传输协议)

架构优势:

- 基于SSH-2协议(默认端口22/TCP)

- 支持AES-256-GCM等现代加密算法

- 单端口实现所有文件操作

配置示例:

# 修改SSH配置(/etc/ssh/sshd_config)

Subsystem sftp internal-sftp

Match Group sftpusers

ChrootDirectory %h

ForceCommand internal-sftp

X11Forwarding no

AllowTcpForwarding no

# 创建专用用户

sudo groupadd sftpusers

sudo useradd -G sftpusers -s /bin/false sftpuser

sudo chmod 755 /home/sftpuser

SCP/Rsync高级应用

# 带压缩的增量传输

rsync -azv -e 'ssh -p 2222' --progress /local/path user@host:/remote/path

# 带宽限制(防止网络饱和)

rsync --bwlimit=10000 -azv /src user@host:/dest

# 自动化备份脚本示例

#!/bin/bash

rsync -az --delete --log-file=/var/log/backup.log \

--exclude='*.tmp' --exclude='cache/*' \

/data/ user@backup-server:/backups/$(date +%Y%m%d)

WebDAV over HTTPS

Nginx配置示例:

server {

listen 443 ssl;

server_name files.example.com;

ssl_certificate /path/to/cert.pem;

ssl_certificate_key /path/to/key.pem;

location / {

root /var/webdav;

dav_methods PUT DELETE MKCOL COPY MOVE;

dav_ext_methods PROPFIND OPTIONS;

create_full_put_path on;

dav_access user:rw group:r all:r;

auth_basic "WebDAV Auth";

auth_basic_user_file /etc/nginx/webdav_passwd;

}

}

验证与监控

综合验证方案

# 端口扫描验证 sudo nmap -sS -p 20-22,1024-65535 localhost | grep open # 服务状态深度检查 sudo lsof -i | grep ftp sudo grep -r 'ftp' /etc/ 2>/dev/null # 安全审计工具 sudo lynis audit system | grep ftp

持续监控方案

# 实时日志监控(ELK方案推荐)

sudo tail -f /var/log/auth.log | grep -i 'sshd.*sftp'

# 自动化告警脚本

#!/bin/bash

if netstat -tuln | grep -q ':21 '; then

echo "ALERT: FTP service detected on $(date)" | \

mail -s "FTP Alert" admin@example.com

fi

企业级安全建议

-

网络层防护

- 部署IDS/IPS系统检测异常FTP流量

- 在边界防火墙设置FTP协议深度检测

-

认证强化

- 实施SSH证书认证替代密码

- 配置双因素认证(如Google Authenticator)

-

合规性管理

- 定期执行PCI DSS合规扫描

- 维护服务禁用清单(包含FTP)

-

应急响应

# FTP服务应急关闭脚本 #!/bin/bash systemctl stop vsftpd proftpd pure-ftpd 2>/dev/null iptables -A INPUT -p tcp --dport 21 -j DROP logger "EMERGENCY FTP SHUTDOWN EXECUTED"

最终建议:

对于必须保留FTP协议的遗留系统,建议采用以下加固方案:

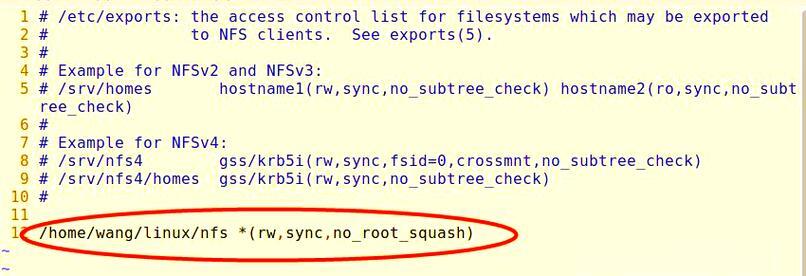

- 使用vsftpd的chroot功能限制用户目录

- 配置TLS 1.3加密(vsftpd >= 3.0.3)

- 实施IP白名单访问控制

- 启用详细日志记录并接入SIEM系统

通过本文方案,企业可有效消除FTP服务带来的安全风险,构建符合现代安全标准的文件传输体系,建议每季度执行一次安全审计,确保持续符合安全基线要求。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们。