深入理解Linux中动态链接库(lib)的加载机制?Linux如何加载动态链接库?动态链接库加载之谜?

Linux系统中动态链接库(.so文件)的加载机制通过动态链接器(如ld-linux.so)实现,其核心流程包括路径搜索、符号解析和内存映射,系统首先根据预配置规则(如LD_LIBRARY_PATH环境变量、/etc/ld.so.conf文件或默认路径/lib、/usr/lib)定位库文件,再通过mmap将库映射到进程地址空间,加载过程分为显式(dlopen手动加载)和隐式(程序启动时自动加载)两种方式,依赖ELF文件的.dynamic段记录库信息,动态链接器会处理符号重定位,确保函数调用正确绑定,并通过延迟绑定(PLT/GOT机制)优化性能,版本控制和依赖检查(如ldd命令)保障了库的兼容性,这一机制实现了代码共享、内存节省和灵活更新,是Linux模块化设计的关键支撑。

动态链接库的基本概念与优势

动态链接库(Dynamic Linking Library,通常以.so为后缀,如libc.so.6)是现代操作系统中的核心组件,它与静态链接库(.a文件)在实现机制上存在本质区别,静态库在编译时会被完整嵌入到可执行文件中,而动态库则在程序运行时由动态链接器按需加载到内存中。

动态链接库的主要技术优势包括:

- 资源高效利用:多个进程可以共享同一个库的内存映像,显著减少系统内存占用,特别适合多进程环境。

- 更新维护便捷:库文件更新后,所有依赖程序无需重新编译即可获得新功能,极大简化了系统维护。

- 模块化架构:支持插件式开发模式,程序可以动态加载或卸载功能模块,实现灵活的软件架构。

- 磁盘空间节省:多个程序共享同一套库文件,避免重复存储,特别有利于嵌入式系统等存储受限环境。

- 安全更新能力:关键安全补丁只需更新动态库即可影响所有依赖程序,无需逐个重新编译。

Linux动态链接库加载过程详解

动态链接器(ld.so)的核心功能

Linux的动态链接器(ld.so或ld-linux.so)是系统运行的关键组件,其工作流程可分为以下几个关键阶段:

- 依赖关系解析:解析可执行文件的

.dynamic段,构建完整的依赖树,处理所有直接和间接依赖。 - 库文件定位:按照预定搜索路径查找所有必需的共享库,处理符号链接和版本化文件名。

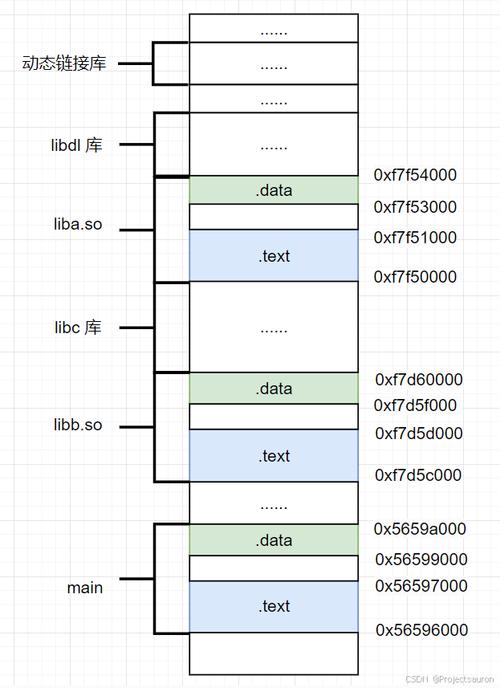

- 内存映射:将库文件映射到进程地址空间,处理地址空间布局随机化(ASLR)等安全特性。

- 符号解析与绑定:将库中的函数和变量地址映射到进程地址空间,处理复杂的符号可见性规则。

- 重定位处理:调整代码和数据中的地址引用,确保正确内存访问,处理位置无关代码(PIC)。

- 初始化执行:调用库的初始化函数(如

.init段),执行全局构造函数和初始化例程。

动态库搜索路径机制

动态链接器按照严格的优先级顺序搜索库文件,这一机制对系统管理员和开发者都至关重要:

-

LD_LIBRARY_PATH环境变量(开发调试常用)# 临时添加自定义库路径 export LD_LIBRARY_PATH=/custom/libs:$LD_LIBRARY_PATH

-

/etc/ld.so.conf配置文件(系统级配置)# 查看当前配置 cat /etc/ld.so.conf # 通常包含/etc/ld.so.conf.d/*.conf # 更新缓存使配置生效 sudo ldconfig

-

内置默认路径:

/lib(关键系统库,如内核模块)/usr/lib(用户空间应用程序库)/usr/local/lib(本地安装的第三方库)/lib64(64位系统专用库目录)/usr/lib/x86_64-linux-gnu(多架构系统下的特定架构库)

动态库依赖分析工具

Linux提供了一系列强大的工具来分析和管理动态库依赖关系:

-

ldd命令:显示二进制文件的直接依赖

ldd /usr/bin/vim

典型输出示例:

linux-vdso.so.1 (0x00007ffd45df0000) libtinfo.so.6 => /lib/x86_64-linux-gnu/libtinfo.so.6 (0x00007f8a3a2c0000) libpython3.8.so.1.0 => /lib/x86_64-linux-gnu/libpython3.8.so.1.0 (0x00007f8a39a00000) libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007f8a39800000) /lib64/ld-linux-x86-64.so.2 (0x00007f8a3a400000)

-

readelf命令:查看ELF文件的动态段信息

readelf -d /usr/bin/ls

-

objdump命令:反汇编分析符号引用

objdump -T libexample.so

动态库高级加载特性

延迟绑定(Lazy Binding)机制

Linux默认采用延迟绑定技术优化启动性能,其实现原理如下:

-

PLT/GOT协作机制:

- 过程链接表(PLT)包含跳转到全局偏移表(GOT)的代码

- 首次调用时,GOT指向动态链接器的解析例程

- 解析完成后,GOT被更新为实际函数地址

-

性能特性:

- 优点:显著加速程序启动,仅在实际调用时才解析符号

- 缺点:首次调用会有解析开销,不适合实时性要求极高的场景

-

调试与分析:

# 观察绑定过程 LD_DEBUG=bindings ./myapp # 强制立即绑定(性能分析用) export LD_BIND_NOW=1

动态加载API(dlopen系列)

Linux提供了一组强大的运行时动态加载接口:

#include <dlfcn.h>

#include <stdio.h>

#include <stdlib.h>

int main() {

// RTLD_NOW表示立即解析所有符号,RTLD_GLOBAL使符号全局可见

void* handle = dlopen("libmylib.so", RTLD_NOW | RTLD_GLOBAL);

if (!handle) {

fprintf(stderr, "加载失败: %s\n", dlerror());

return EXIT_FAILURE;

}

// 获取函数指针(使用类型安全的定义更佳)

typedef void (*func_ptr_t)();

func_ptr_t myfunc = (func_ptr_t)dlsym(handle, "my_function");

if (!myfunc) {

fprintf(stderr, "符号查找失败: %s\n", dlerror());

dlclose(handle);

return EXIT_FAILURE;

}

myfunc(); // 调用动态加载的函数

// 正确管理资源

if (dlclose(handle) != 0) {

fprintf(stderr, "库卸载失败: %s\n", dlerror());

}

return EXIT_SUCCESS;

}

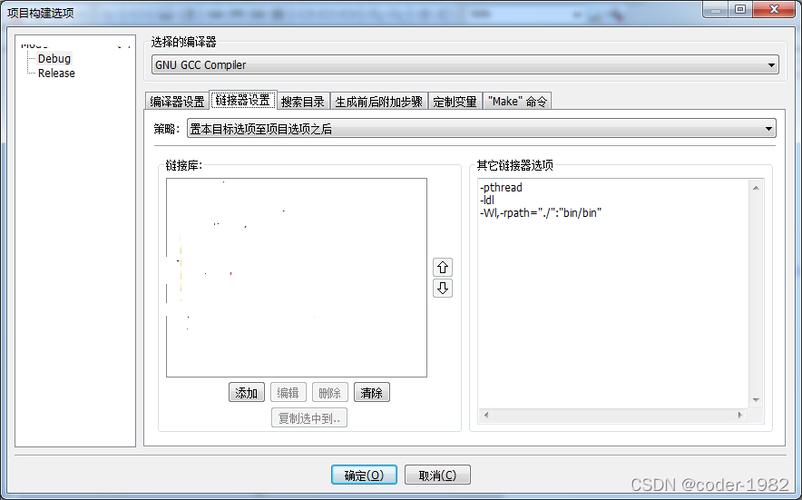

编译时需要链接-ldl库:

gcc -Wall -o demo demo.c -ldl

常见问题诊断与解决方案

库文件缺失错误

典型错误:

error while loading shared libraries: libfoo.so.2: cannot open shared object file: No such file or directory

系统化排查流程:

-

确认库文件是否存在:

find / -name "libfoo.so*" 2>/dev/null

-

检查链接器缓存:

ldconfig -p | grep libfoo

-

验证库文件完整性:

file $(locate libfoo.so.2)

-

临时解决方案(开发环境):

export LD_LIBRARY_PATH=/path/to/libs:$LD_LIBRARY_PATH

-

永久解决方案(生产环境):

# 创建自定义配置文件 sudo echo "/path/to/libs" > /etc/ld.so.conf.d/custom.conf # 更新系统缓存 sudo ldconfig -v

版本兼容性问题

GLIBC版本错误:

/lib/x86_64-linux-gnu/libc.so.6: version `GLIBC_2.34' not found

系统化解决方案:

-

兼容性构建:

# 在较旧系统上构建 docker run -v $(pwd):/src -it centos:7 bash # 或使用交叉编译工具链

-

替代方案评估:

- 使用静态链接(注意许可限制)

- 打包依赖库(如Flatpak/Snap)

- 考虑功能等效的替代库

-

容器化部署:

# 使用Docker确保环境一致性 FROM ubuntu:20.04 COPY ./app /usr/local/bin/ RUN ldconfig

性能优化技巧

预加载技术(LD_PRELOAD)

高级使用模式示例:

# 内存分配跟踪 LD_PRELOAD=/usr/lib/libjemalloc.so ./myapp # 系统调用监控 LD_PRELOAD=/path/to/libtrace.so ./myapp

安全注意事项:

- 避免在生产环境滥用LD_PRELOAD

- setuid程序会忽略LD_PRELOAD

- 考虑使用静态链接替代关键组件

命名空间隔离(dlmopen)

高级应用示例:

// 创建独立的符号命名空间

void* handle = dlmopen(LM_ID_NEWLM, "libplugin.so", RTLD_NOW | RTLD_DEEPBIND);

if (!handle) {

// 错误处理

}

典型应用场景:

- 插件系统隔离

- 多版本库共存

- 安全沙箱实现

安全最佳实践

-

编译时加固:

gcc -Wl,-z,now -Wl,-z,relro -fstack-protector-strong -D_FORTIFY_SOURCE=2

-

运行时保护:

- 禁用环境变量注入(针对特权程序)

- 定期检查库文件完整性

- 使用SELinux/AppArmor限制库加载

-

供应链安全:

- 验证第三方库的签名和哈希

- 使用可信源获取依赖库

- 定期更新关键系统库

总结与架构建议

理解Linux动态链接库加载机制对于构建可靠、高效的软件系统至关重要,以下是架构设计时的关键考量:

-

依赖管理策略:

- 明确区分开发依赖和运行时依赖

- 使用包管理器(pkg-config等)管理复杂依赖关系

- 考虑使用容器化技术固化依赖环境

-

版本兼容性设计:

- 遵循语义化版本控制(SemVer)

- 提供清晰的ABI兼容性承诺

- 设计降级兼容方案

-

性能优化平衡:

- 在启动时间和运行效率间取得平衡

- 考虑关键路径的预加载策略

- 监控动态链接的性能开销

通过深入理解这些原理和技术,开发者可以构建更健壮、更安全的Linux应用程序,有效管理复杂的依赖关系,并优化系统资源利用率。